Los actores maliciosos pueden abusar de la red de ubicación «Find My» de Apple para transmitir sigilosamente información confidencial capturada por keyloggers instalados en los teclados.

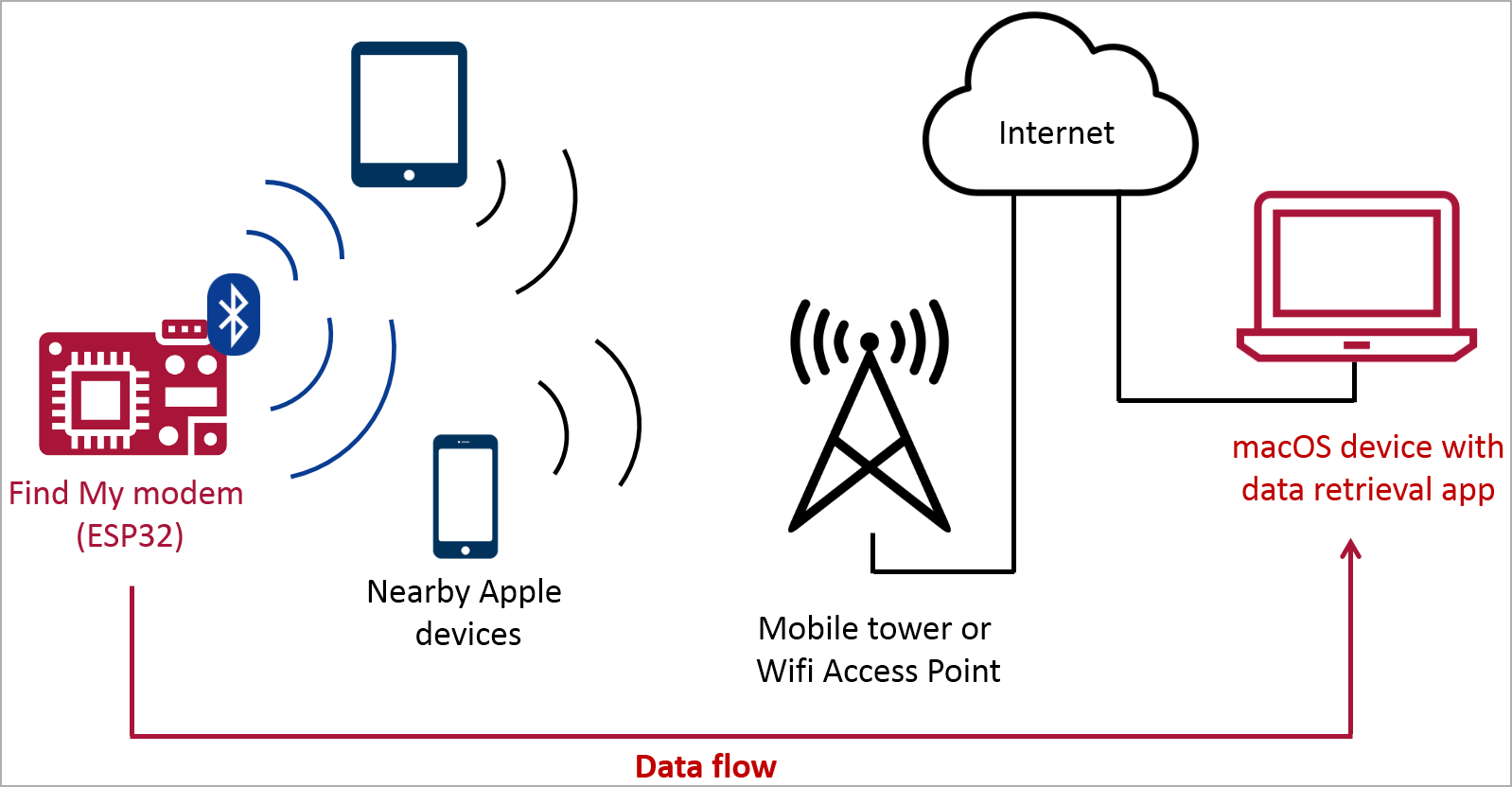

La red y la aplicación Find My están diseñadas para ayudar a los usuarios a localizar dispositivos Apple perdidos o extraviados, incluidos iPhones, iPads, Macs, Apple Watches, AirPods y Apple Tags.

El servicio se basa en datos de GPS y Bluetooth obtenidos de millones de dispositivos Apple en todo el mundo para encontrar dispositivos reportados como perdidos o robados, incluso si están fuera de línea.

Los dispositivos perdidos envían señales Bluetooth en un bucle constante detectado por los dispositivos Apple cercanos, que luego transmiten de forma anónima su ubicación al propietario a través de la red Find My.

El potencial de abusar de Find My para transmitir datos arbitrarios además de la ubicación del dispositivo fue descubierto por primera vez por los investigadores de Positive Security Fabian Bräunlein y su equipo hace más de dos años, pero aparentemente, Apple abordó este problema.

Los analistas incluso han publicado su implementación en GitHub, llamada ‘Send My’, que otros pueden aprovechar para cargar datos arbitrarios en la red Find My de Apple y recuperarlos de cualquier dispositivo con acceso a Internet en cualquier parte del mundo.

Transmisión de datos arbitrarios

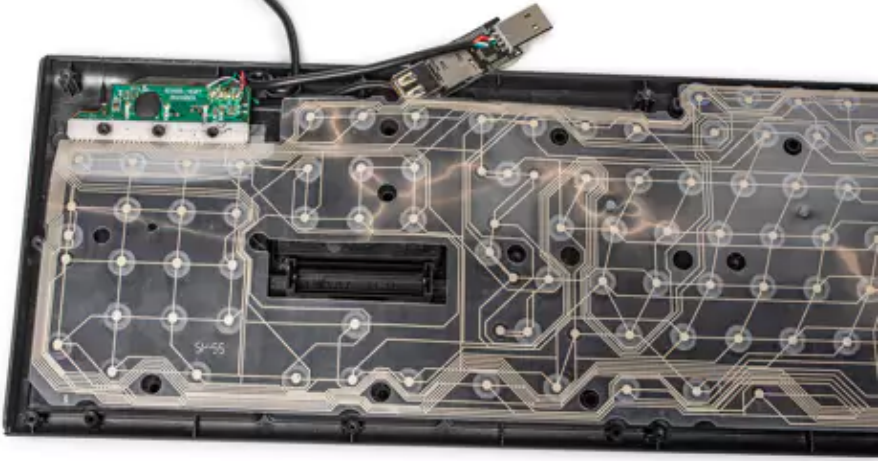

Como se informó por primera vez en Heise, los investigadores crearon un dispositivo de hardware de prueba de concepto para resaltar mejor el riesgo para el público.

Integraron un keylogger con un transmisor Bluetooth ESP32 en un teclado USB para demostrar que es posible transmitir contraseñas y otros datos confidenciales escritos en el teclado a través de la red Find My a través de Bluetooth.

La transmisión Bluetooth es mucho más sigilosa que los keyloggers WLAN o los dispositivos Raspberry Pi que se pueden notar fácilmente en entornos bien protegidos, y la plataforma Find My puede aprovechar de forma encubierta los omnipresentes dispositivos Apple para el relevo.

El keylogger no tiene que usar un AirTag o un chip compatible oficialmente, ya que los dispositivos Apple están ajustados para responder a cualquier mensaje Bluetooth. Si ese mensaje tiene el formato adecuado, el dispositivo Apple receptor creará un informe de ubicación y lo cargará en la red de Encontrar.

desconocidas de dispositivos AppleFuente: Heise

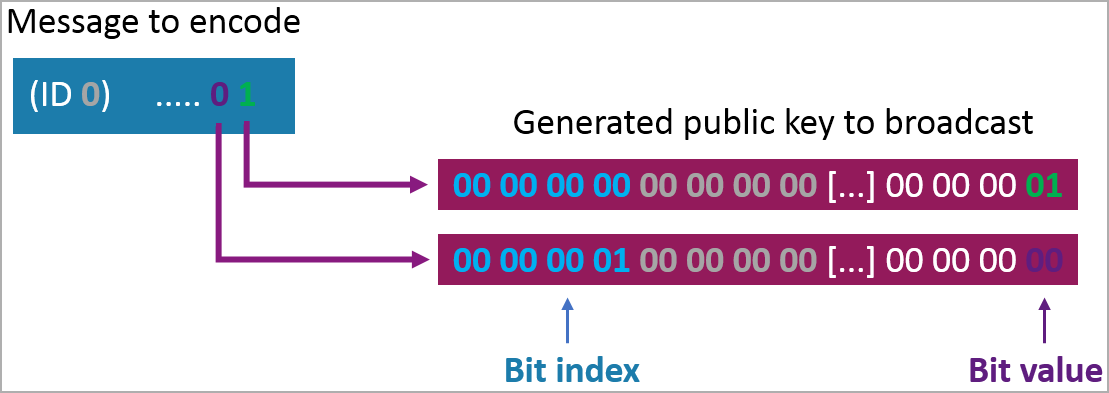

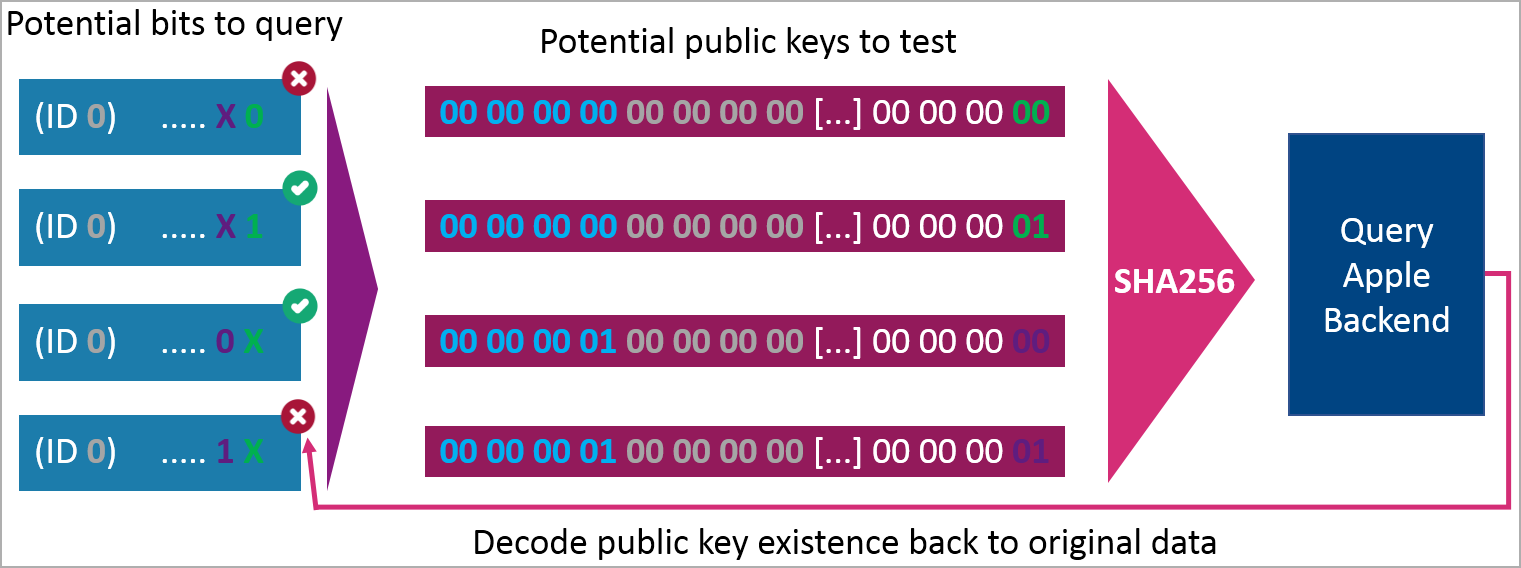

El remitente debe crear muchas claves de cifrado públicas ligeramente diferentes que simulen varios AirTags y codificar datos arbitrarios en las claves asignando bits específicos en posiciones predeterminadas en las claves.

De esta manera, los múltiples informes recuperados de la nube se pueden concatenar y decodificar en el extremo receptor para recuperar los datos arbitrarios, en este caso, las capturas del keylogger.

Bräunlein explicó que el costo total del artilugio de desvío de datos fue de aproximadamente 50 dólares, utilizando una versión habilitada para Bluetooth del keylogger ‘EvilCrow’ y un teclado USB estándar.

El ataque PoC logró una velocidad de transmisión de 26 caracteres por segundo y una tasa de recepción de 7 caracteres/seg, con una latencia de entre 1 y 60 minutos, dependiendo de la presencia de dispositivos Apple en el rango del keylogger.

Si bien es cierto que esto no es muy rápido, si el objetivo es recuperar información valiosa, como contraseñas, esperar varias horas o incluso días no sería un factor decisivo para los actores maliciosos.

La mejor parte es que las protecciones anti-rastreo de Apple que notifican a los usuarios que Air Tags podrían estar rastreándolos no son activadas por el keylogger estacionario dentro del teclado, por lo que el dispositivo permanece oculto y es poco probable que sea descubierto.

BleepingComputer ha pedido a Apple una declaración sobre el abuso de Find My, pero no hemos recibido una respuesta al momento de la publicación.

Fuente: https://www.bleepingcomputer.com