Se ha observado que el troyano de acceso remoto de código abierto conocido como Quasar RAT aprovecha la carga lateral de DLL para pasar desapercibido y desviar sigilosamente datos de hosts de Windows comprometidos.

«Esta técnica capitaliza la confianza inherente que estos archivos comandan dentro del entorno de Windows», dijeron los investigadores de Uptycs Tejaswini Sandapolla y Karthickkumar Kathiresan en un informe publicado la semana pasada, que detalla la dependencia del malware en ctfmon.exe y calc.exe como parte de la cadena de ataque.

También conocido con los nombres de CinaRAT o Yggdrasil, Quasar RAT es una herramienta de administración remota basada en C# capaz de recopilar información del sistema, una lista de aplicaciones en ejecución, archivos, pulsaciones de teclas, capturas de pantalla y ejecutar comandos de shell arbitrarios.

La carga lateral de DLL es una técnica popular adoptada por muchos actores de amenazas para ejecutar sus propias cargas útiles mediante la plantación de un archivo DLL falsificado con un nombre que se sabe que busca un ejecutable benigno.

«Es probable que los adversarios utilicen la carga lateral como un medio para enmascarar las acciones que realizan bajo un sistema o proceso de software legítimo, confiable y potencialmente elevado», señala MITRE en su explicación del método de ataque.

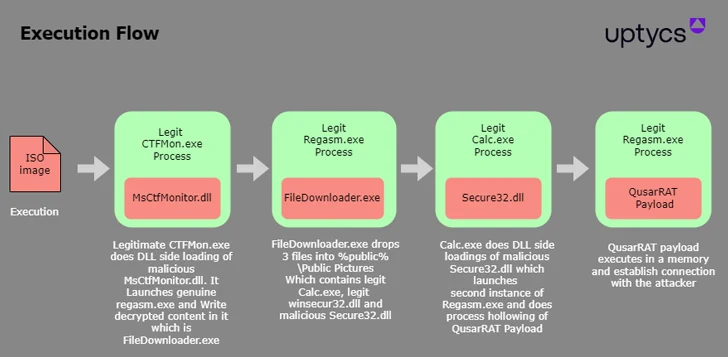

El punto de partida del ataque documentado por Uptycs es un archivo de imagen ISO que contiene tres archivos: un binario legítimo llamado ctfmon.exe que se renombra como eBill-997358806.exe, un archivo MsCtfMonitor.dll que se renombra como monitor.ini y un MsCtfMonitor.dll malicioso.

«Cuando se ejecuta el archivo binario ‘eBill-997358806.exe’, inicia la carga de un archivo titulado ‘MsCtfMonitor.dll’ (nombre enmascarado) a través de la técnica de carga lateral DLL, dentro de la cual se oculta el código malicioso», dijeron los investigadores.

El código oculto es otro ejecutable «FileDownloader.exe» que se inyecta en Regasm.exe, la herramienta de registro de ensamblados de Windows, para iniciar la siguiente etapa, un archivo calc .exe auténtico que carga el falso Secure32 .dll nuevamente a través de la carga lateral de DLL y lanzar la carga útil final de Quasar RAT.

El troyano, por su parte, establece conexiones con un servidor remoto para enviar información del sistema e incluso configura un proxy inverso para el acceso remoto al endpoint.

La identidad del actor de amenazas y el vector de acceso inicial exacto utilizado para llevar a cabo el ataque no está clara, pero es probable que se difunda por medio de correos electrónicos de phishing, por lo que es imperativo que los usuarios estén atentos a los correos electrónicos, enlaces o archivos adjuntos dudosos.

Fuente: https://thehackernews.com