La más reciente iteración del troyano bancario PixPirate diseñado para dispositivos Android ha implementado un método innovador para ocultarse en los teléfonos, manteniéndose activo incluso después de que su aplicación de distribución inicial haya sido eliminada. Este malware, identificado por primera vez por el equipo de Cleafy TIR el mes pasado y dirigido específicamente a instituciones bancarias en América Latina, presenta una serie de características que desafían los métodos convencionales de detección y eliminación.

A diferencia de otros programas maliciosos que suelen esconder su icono para evitar ser detectados, PixPirate ha optado por no utilizar ningún icono de lanzamiento, lo que le permite permanecer invisible en todas las versiones recientes de Android, incluida la versión 14. Aunque esta estrategia dificulta su detección, plantea el desafío práctico de cómo iniciar el malware sin un acceso directo visible.

Iconos utilizados por las aplicaciones de cuentagotas (Cleafy)

Iconos utilizados por las aplicaciones de cuentagotas (Cleafy)

Los investigadores de IBM Trusteer han descubierto que PixPirate emplea dos aplicaciones distintas para llevar a cabo sus operaciones. La primera, conocida como ‘downloader’, se distribuye a través de archivos APK que se propagan mediante mensajes de phishing a través de aplicaciones de mensajería como WhatsApp o SMS. Esta aplicación descargadora, al ser instalada, solicita una serie de permisos peligrosos, incluidos los Servicios de accesibilidad, antes de proceder a instalar la segunda aplicación, denominada ‘droppee’, que constituye el malware bancario en sí.

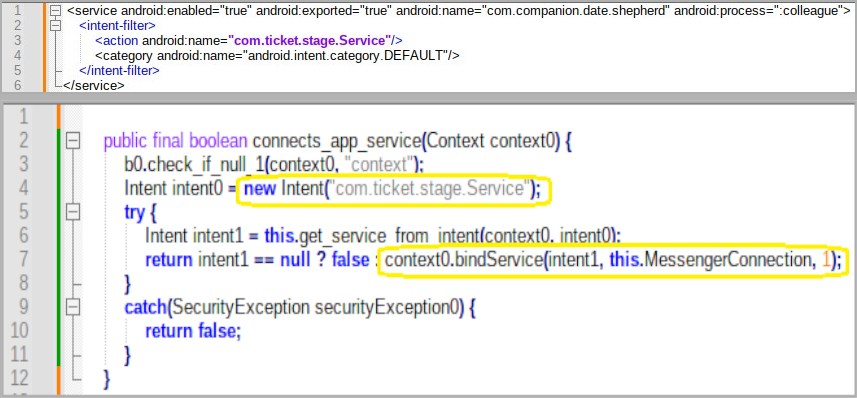

Declaración de servicio (arriba) y enlace de sucesos (abajo) (IBM)

Declaración de servicio (arriba) y enlace de sucesos (abajo) (IBM)

La aplicación ‘droppee’, al contrario de lo habitual, no declara una actividad principal ni presenta un icono en la pantalla de inicio, lo que la hace completamente invisible para el usuario promedio. En su lugar, esta aplicación exporta un servicio al cual otras aplicaciones pueden conectarse, lo que permite que el downloader la active y controle.

Aunque el usuario elimine la aplicación descargadora de su dispositivo, PixPirate aún puede ejecutarse en segundo plano, aprovechando diversos eventos del sistema para iniciar sus operaciones y ocultar su presencia.

Además de su capacidad para ocultarse, PixPirate está diseñado para dirigirse específicamente a la plataforma de pago instantáneo Pix en Brasil, intentando interceptar o iniciar transacciones fraudulentas para desviar fondos a los atacantes. Esta plataforma es ampliamente utilizada en Brasil, con más de 140 millones de usuarios que han realizado transacciones que superan los 250 mil millones de dólares a marzo de 2023.

A pesar de que los métodos de infección de PixPirate no son nuevos y pueden evitarse evitando descargas de archivos APK, su estrategia de ocultamiento sin icono y la utilización de servicios vinculados a eventos del sistema representan un nuevo y alarmante enfoque en la lucha contra el malware en dispositivos Android.

Se ha contactado a Google para obtener comentarios sobre si planea implementar medidas adicionales para combatir este tipo de amenaza. Según un portavoz de Google, hasta el momento no se han encontrado aplicaciones que contengan este malware en Google Play, y los usuarios de Android están protegidos automáticamente contra las versiones conocidas de este malware mediante Google Play Protect, que está activado de forma predeterminada en los dispositivos Android con Google Play Services.

Fuente: https://www.bleepingcomputer.com