Una nueva variante de BunnyLoader, un ladrón y cargador de malware, ha sido descubierta por investigadores de ciberseguridad. Esta versión actualizada modulariza sus funciones, permitiendo evadir la detección de manera más efectiva.

La Unidad 42 de Palo Alto Networks reveló en un informe reciente que BunnyLoader 3.0, anunciado por su desarrollador Player (también conocido como Player_Bunny) el 11 de febrero de 2024, cuenta con módulos reescritos para robo de datos, reducción del tamaño de la carga útil y mejoras en la capacidad de registro de teclas.

La primera documentación de BunnyLoader fue realizada por Zscaler ThreatLabz en septiembre de 2023, describiéndolo como un malware como servicio (MaaS) diseñado para recopilar credenciales y facilitar el robo de criptomonedas. Inicialmente, se ofrecía por suscripción a $250 al mes.

Desde su primera identificación, BunnyLoader ha experimentado una serie de actualizaciones frecuentes destinadas a eludir las defensas antivirus y mejorar sus capacidades de recopilación de datos. La versión 2.0 de BunnyLoader se lanzó a finales del mismo mes de su descubrimiento inicial.

La tercera iteración de BunnyLoader representa un avance significativo al incluir nuevas funciones de denegación de servicio (DoS) para llevar a cabo ataques de inundación HTTP contra una URL objetivo. Además, divide sus módulos de stealer, clipper, keylogger y DoS en binarios separados.

Según Unit 42, los operadores de BunnyLoader pueden elegir implementar estos módulos específicos o utilizar los comandos integrados de BunnyLoader para cargar el malware de su elección.

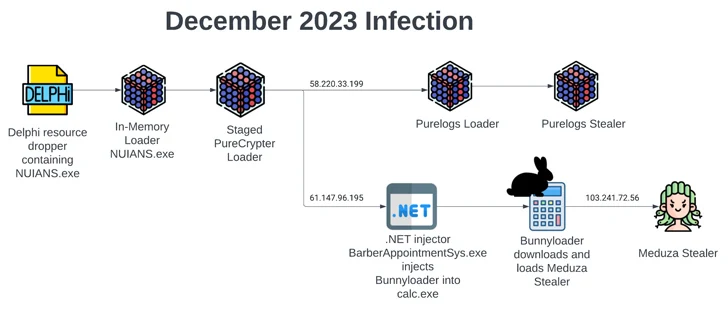

Las cadenas de infección utilizadas para distribuir BunnyLoader también han evolucionado, aprovechando un cuentagotas previamente desconocido para cargar PureCrypter. Este último se bifurca en dos ramas separadas: una que despliega el cargador PureLogs para finalmente entregar el ladrón PureLogs, y otra que distribuye BunnyLoader para instalar otro malware ladrón conocido como Meduza.

En un entorno de constante cambio como el de los servicios de malware como servicio (MaaS), BunnyLoader sigue evolucionando, lo que subraya la importancia de que los actores de amenazas se adapten continuamente para evitar la detección», señalaron los investigadores de Unit 42.

Esta evolución ocurre en un contexto en el que el presunto grupo de ciberdelincuentes rusos conocido como UAC-006 continúa utilizando el malware SmokeLoader (también conocido como Dofoil o Sharik) para llevar a cabo ataques contra el gobierno ucraniano y entidades financieras. Este grupo ha estado activo desde 2011.

Según un detallado informe publicado por el Centro Estatal de Protección Cibernética de Ucrania (SCPC), entre mayo y noviembre de 2023 se registraron hasta 23 oleadas de ataques de phishing con SmokeLoader.

SmokeLoader, principalmente conocido como un cargador de malware con capacidades adicionales de robo de información, ha sido asociado con operaciones de ciberdelincuencia rusas y está disponible en foros especializados en ciberdelincuencia rusos», afirmó Unit 42.

Además de BunnyLoader y SmokeLoader, han surgido dos nuevos programas maliciosos de robo de información conocidos como Nikki Stealer y GlorySprout. Este último, desarrollado en C++, se ofrece por $300 para obtener acceso de por vida. Según RussianPanda, GlorySprout es un clon de Taurus Stealer.

«Una diferencia notable es que GlorySprout, a diferencia de Taurus Stealer, no descarga dependencias DLL adicionales de los servidores C2», mencionó el investigador. «Además, GlorySprout carece de la función Anti-VM que está presente en Taurus Stealer».

Estos hallazgos siguen al descubrimiento de una nueva variante de WhiteSnake Stealer que permite el robo de datos confidenciales críticos de sistemas comprometidos. «Esta nueva versión ha eliminado el código de descifrado de cadenas y ha hecho que el código sea fácil de entender», informó SonicWall.

Fuente: https://thehackernews.com