Se han revelado hasta ochocde día cero en el sistema de control de acceso LenelS2 HID Mercury de Carrier que se usa ampliamente en instalaciones gubernamentales, de salud, educación y transporte.

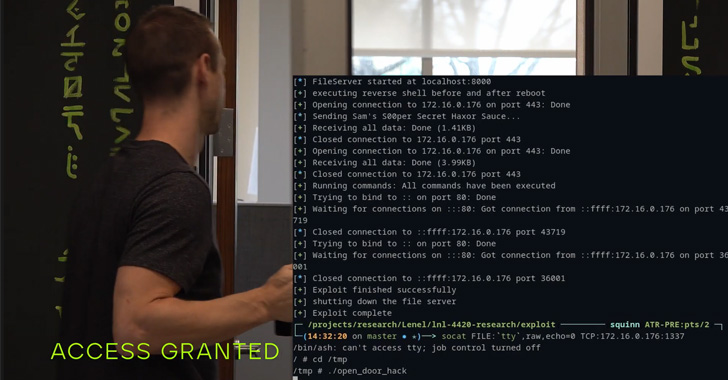

«Las vulnerabilidades descubiertas nos permitieron demostrar la capacidad de desbloquear y bloquear puertas de forma remota, subvertir alarmas y socavar los sistemas de registro y notificación», dijeron los investigadores de seguridad de Trellix, Steve Povolny y Sam Quinn, en un informe compartido con The Hacker News.

En pocas palabras, los problemas podrían ser armados por un actor malicioso para obtener el control total del sistema, incluida la capacidad de manipular las cerraduras de las puertas. Uno de los errores (CVE-2022-31481) incluye una falla de ejecución remota no autenticada que tiene una calificación de 10 sobre 10 en gravedad en el sistema de puntuación CVSS.

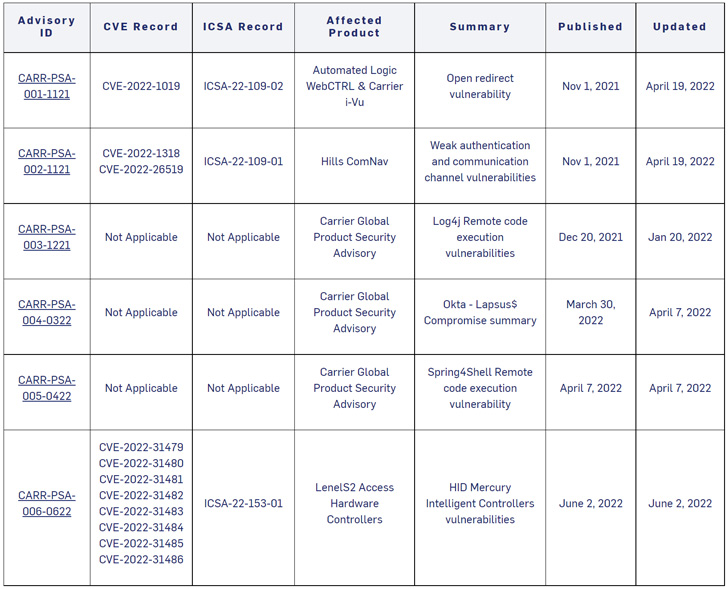

Otras deficiencias podrían dar lugar a la inyección de comandos (CVE-2022-31479, CVE-2022-31486), denegación de servicio (CVE-2022-31480, CVE-2022-31482), modificación de usuario (CVE-2022-31484), y falsificación de información (CVE-2022-31485), así como lograr la escritura arbitraria de archivos (CVE-2022-31483).

LenelS2 se emplea en entornos para otorgar acceso físico a instalaciones privilegiadas e integrarse con implementaciones de automatización de edificios más complejas. Los siguientes paneles de acceso HID Mercury vendidos por LenelS2 se ven afectados:

- LNL-X2210

- LNL-X2220

- LNL-X3300

- LNL-X4420

- LNL-4420

- S2-LP-1501

- S2-LP-1502

- S2-LP-2500, y

- S2-LP-4502

Trellix señaló que al encadenar dos de las debilidades antes mencionadas, pudo obtener privilegios de nivel raíz en el dispositivo de forma remota y desbloquear y controlar las puertas, subvirtiendo efectivamente las protecciones de monitoreo del sistema.

Coincidiendo con la divulgación pública, hay un aviso de sistemas de control industrial (ICS) de la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA), que insta a los usuarios a actualizar los paneles de acceso a la última versión de firmware (CARR-PSA-006-0622).

«La explotación exitosa de estas vulnerabilidades podría permitir que un atacante acceda al dispositivo, permitiendo el monitoreo de todas las comunicaciones enviadas hacia y desde el dispositivo, la modificación de los relés integrados, el cambio de los archivos de configuración, la inestabilidad del dispositivo y una condición de denegación de servicio». dijo la agencia en una alerta.

Fuente: https://thehackernews.com