Los investigadores han descubierto una operación de phishing a gran escala que abusó de Facebook y Messenger para atraer a millones de usuarios a páginas de phishing, engañándolos para que ingresaran las credenciales de su cuenta y vieran anuncios.

Los operadores de la campaña utilizaron estas cuentas robadas para enviar más mensajes de phishing a sus amigos, lo que generó importantes ingresos a través de las comisiones de publicidad en línea.

PIXM pudo rastrear al actor de amenazas y mapear la campaña debido a que una de las páginas de phishing identificadas albergaba un enlace a una aplicación de monitoreo de tráfico (whos.amung.us) a la que se podía acceder públicamente sin autenticación.

Escala masiva de abuso

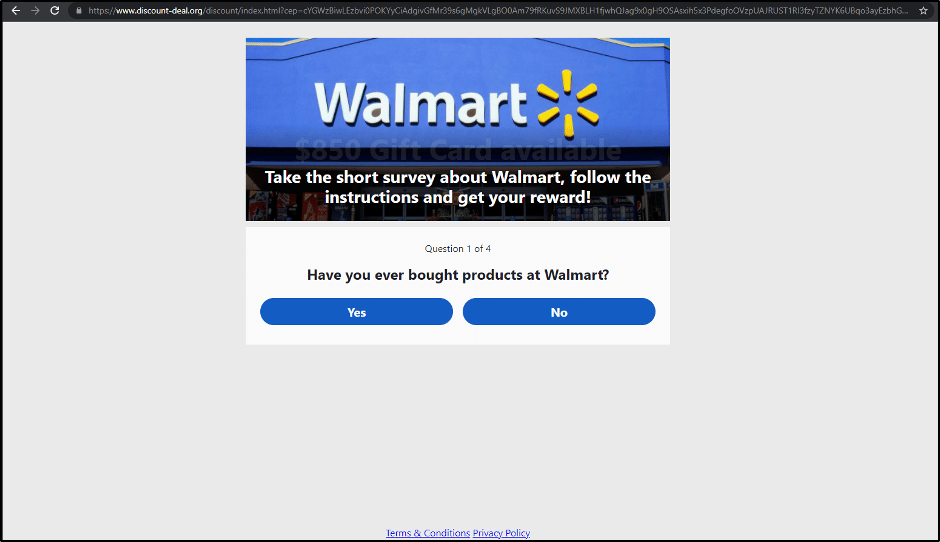

Si bien se desconoce cómo comenzó inicialmente la campaña, PIXM afirma que las víctimas llegaron a las páginas de destino de phishing a partir de una serie de redireccionamientos que se originaron en Facebook Messenger.

A medida que se robaban más cuentas de Facebook, los atacantes usaban herramientas automatizadas para enviar más enlaces de phishing a los amigos de la cuenta comprometida, lo que generaba un crecimiento masivo en las cuentas robadas.

«La cuenta de un usuario se vería comprometida y, probablemente de forma automatizada, el atacante iniciaría sesión en esa cuenta y enviaría el enlace a los amigos del usuario a través de Facebook Messenger», explica PIXM en el informe .

Si bien Facebook tiene medidas de protección para detener la difusión de URL de phishing, los actores de amenazas utilizaron un truco para eludir estas protecciones.

Los mensajes de phishing usaban servicios legítimos de generación de URL como litch.me, celebrity.co, amaze.co y funnel-preview.com, lo que sería un problema para bloquear ya que las aplicaciones legítimas los usan.

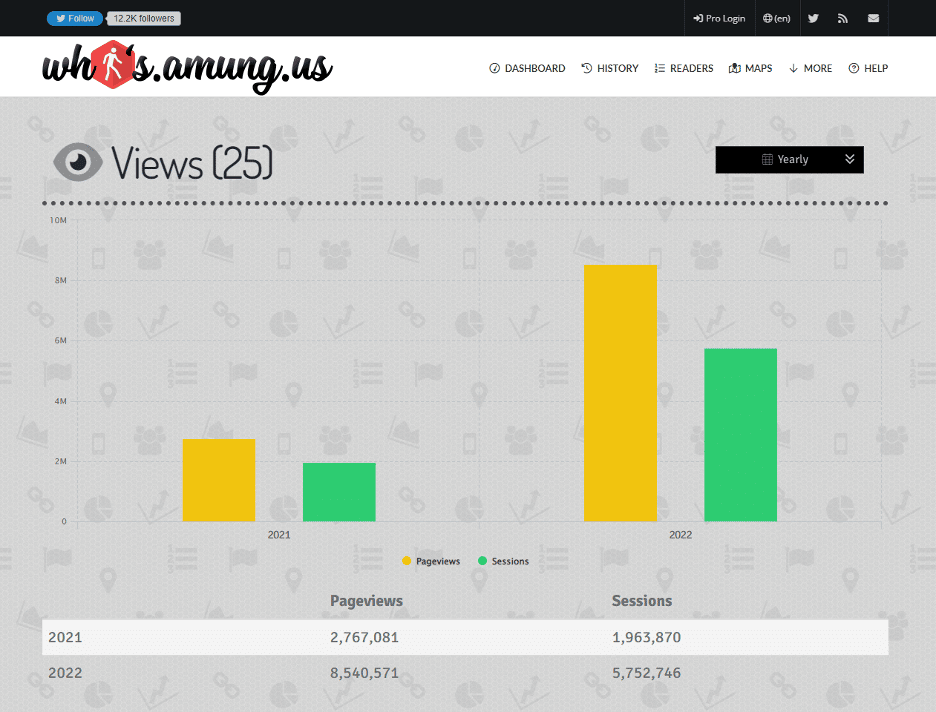

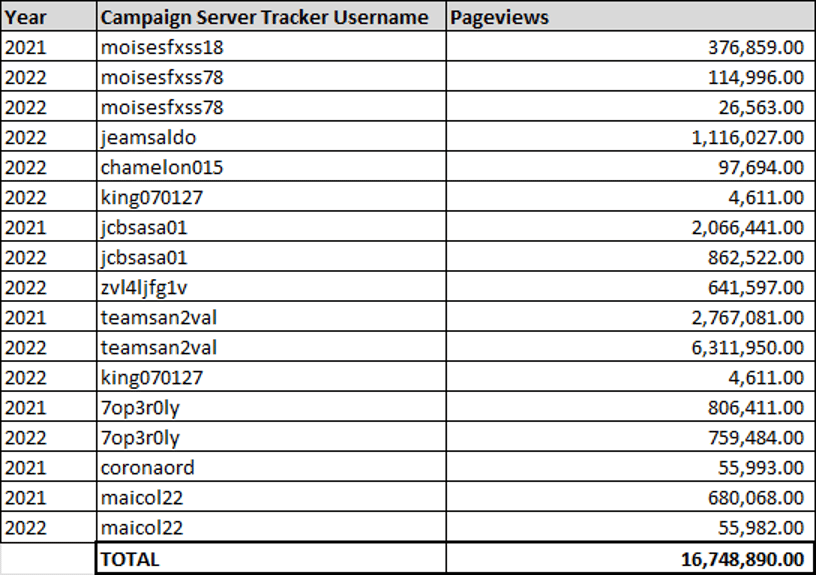

Después de descubrir que podían obtener acceso no autenticado a las páginas de estadísticas de la campaña de phishing, los investigadores descubrieron que en 2021, 2,7 millones de usuarios habían visitado uno de los portales de phishing. Esta cifra subió a 8,5 millones en 2022, lo que refleja el crecimiento masivo de la campaña.

Al profundizar más, los investigadores identificaron 405 nombres de usuario únicos utilizados como identificadores de campaña, cada uno con una página de phishing de Facebook separada. Estas páginas de phishing tenían páginas vistas que iban desde solo 4000 vistas hasta algunos millones, con una de hasta 6 millones de páginas vistas.

Los investigadores creen que estos 405 nombres de usuario representan solo una fracción de las cuentas utilizadas para la campaña.

Después de que la víctima ingrese sus credenciales en la página de inicio de phishing, comienza una nueva ronda de redireccionamientos, llevándolos a páginas de publicidad, formularios de encuestas, etc.

Los actores de amenazas reciben ingresos por referencia de estos redireccionamientos, que se estiman en millones de dólares a esta escala de operación.

Rastreando al actor de la amenaza

PIXM encontró un fragmento de código común en todas las páginas de destino, que contenía una referencia a un sitio web que ha sido incautado y forma parte de una investigación contra un colombiano identificado como Rafael Dorado.

.png)

No está claro quién se apoderó del dominio y colocó el aviso en el sitio.

Una búsqueda inversa de whois reveló enlaces a una empresa legítima de desarrollo web en Colombia y sitios antiguos que ofrecían «bots similares» de Facebook y servicios de piratería.

PIXM compartió los resultados de su investigación con la Policía de Colombia y la Interpol, pero como señalan, la campaña sigue en curso, a pesar de que muchas de las URL identificadas se han desconectado.

Fuente: https://www.bleepingcomputer.com