Los investigadores de seguridad analizaron nueve enrutadores WiFi populares y encontraron un total de 226 vulnerabilidades potenciales en ellos, incluso cuando se ejecuta el firmware más reciente.

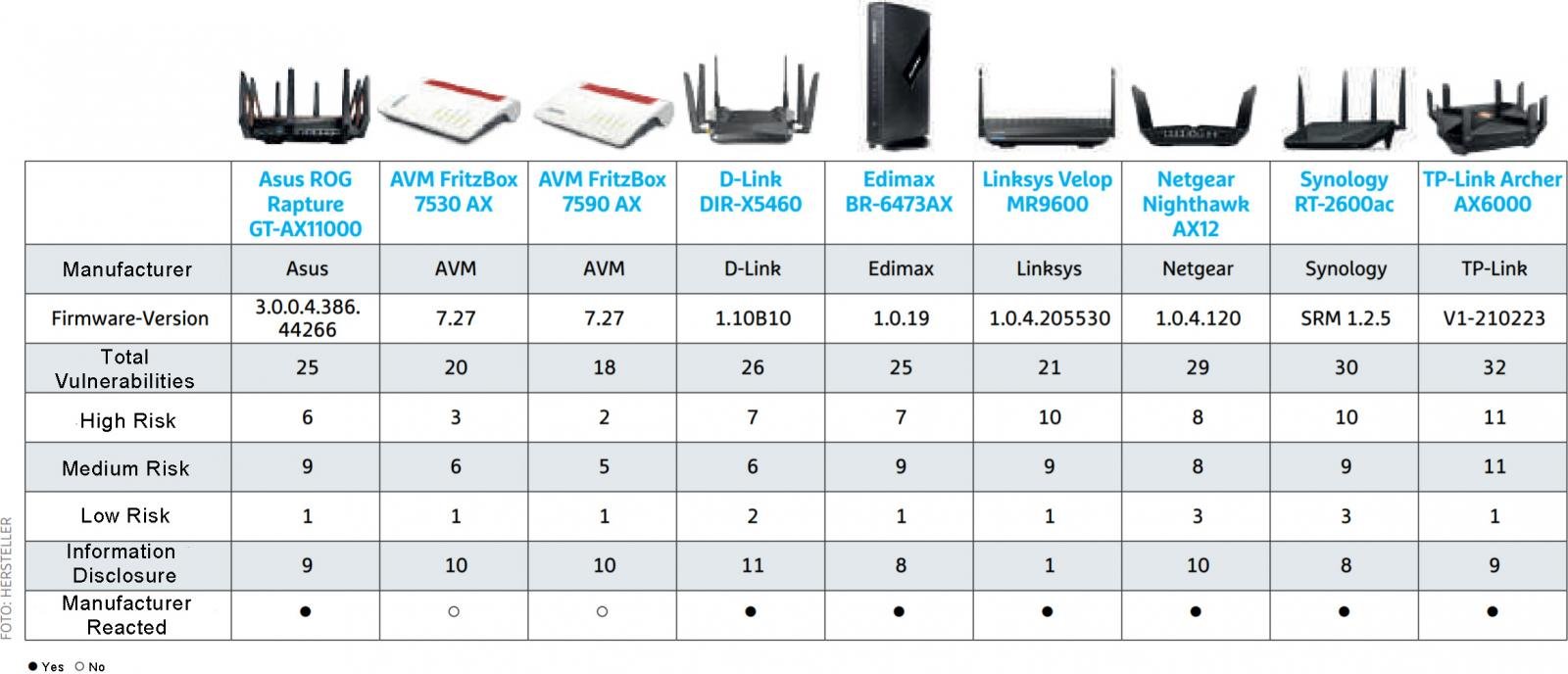

Los enrutadores probados son fabricados por Asus, AVM, D-Link, Netgear, Edimax, TP-Link, Synology y Linksys, y son utilizados por millones de personas.

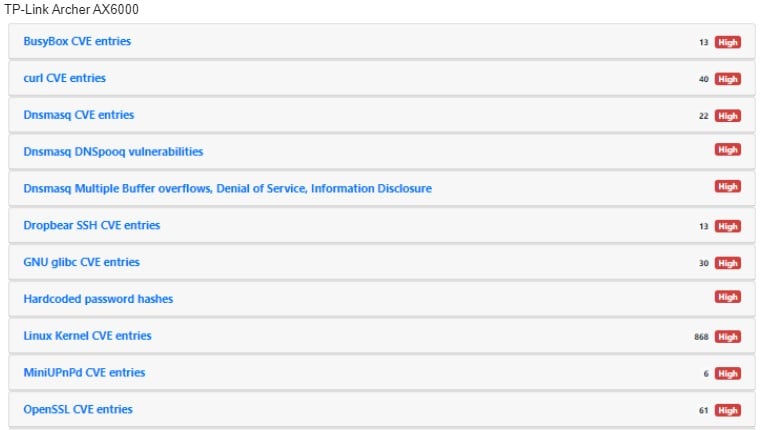

Los líderes en términos de número de vulnerabilidades son TP-Link Archer AX6000, que tiene 32 fallas, y Synology RT-2600ac, que tiene 30 fallas de seguridad.

Fuente: Inspector de IoT

El proceso de prueba

Los investigadores de IoT Inspector llevaron a cabo las pruebas de seguridad en colaboración con la revista CHIP, centrándose en modelos utilizados principalmente por pequeñas empresas y usuarios domésticos.

«Para la evaluación del enrutador de Chip, los proveedores les proporcionaron modelos actuales, que se actualizaron a la última versión de firmware«, dijo Florian Lukavsky, director de tecnología y fundador de IoT Inspector, a BleepingComputer por correo electrónico.

«Las versiones de Asus, AVM, D-Link, Netgear, Edimax, TP-Link, Synology y Linksys fueron analizadas automáticamente por IoT Inspector y verificaron más de 5,000 CVE y otros problemas de seguridad».

Sus hallazgos mostraron que muchos de los enrutadores aún eran vulnerables a vulnerabilidades divulgadas públicamente, incluso cuando se usaba el firmware más reciente, como se ilustra en la tabla a continuación.

Fuente: CHIP

Columna izquierda traducida por BleepingComputer

Si bien no todas las fallas conllevan el mismo riesgo, el equipo encontró algunos problemas comunes que afectaron a la mayoría de los modelos probados:

- Kernel de Linux obsoleto en el firmware

- Funciones multimedia y VPN obsoletas

- Dependencia excesiva de versiones anteriores de BusyBox

- Uso de contraseñas predeterminadas débiles como «admin»

- Presencia de credenciales codificadas en forma de texto sin formato

Jan Wendenburg, director ejecutivo de IoT Inspector, señaló que una de las formas más importantes de proteger un enrutador es cambiar la contraseña predeterminada cuando configura el dispositivo por primera vez.

«Cambiar las contraseñas en el primer uso y habilitar la función de actualización automática debe ser una práctica estándar en todos los dispositivos de IoT, ya sea que el dispositivo se use en casa o en una red corporativa». explicó Wendenburg.

«El mayor peligro, además de las vulnerabilidades introducidas por los fabricantes, es utilizar un dispositivo de IoT según el lema ‘conectar, jugar y olvidar'».

Extraer una clave de cifrado

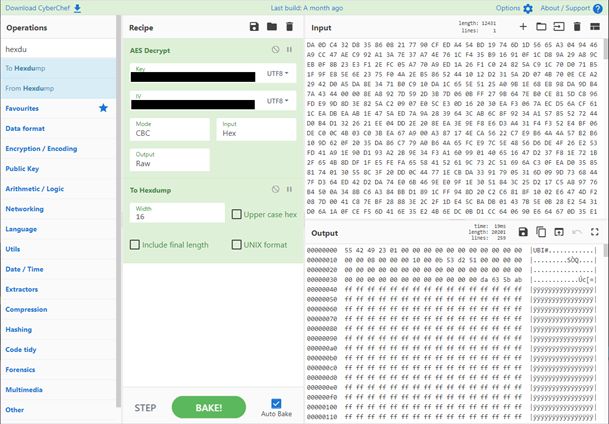

Los investigadores no publicaron muchos detalles técnicos sobre sus hallazgos, a excepción de un caso relacionado con la extracción de la clave de cifrado para las imágenes de firmware del enrutador D-Link.

El equipo encontró una manera de obtener privilegios locales en un D-Link DIR-X1560 y obtener acceso al shell a través de la interfaz física de depuración UART.

A continuación, descargaron todo el sistema de archivos utilizando comandos BusyBox integrados y luego localizaron el binario responsable de la rutina de descifrado.

Al analizar las variables y funciones correspondientes, los investigadores finalmente extrajeron la clave AES utilizada para el cifrado del firmware.

Fuente: IoT Inspector

Con esa clave, un actor de amenazas puede enviar actualizaciones de imágenes de firmware maliciosas para pasar las comprobaciones de verificación en el dispositivo, lo que podría plantar malware en el enrutador.

Estos problemas se pueden resolver con el cifrado de disco completo que protege las imágenes almacenadas localmente, pero esta práctica no es común.

Los fabricantes respondieron rápidamente

Todos los fabricantes afectados respondieron a los hallazgos de los investigadores y lanzaron parches de firmware.

El autor de CHIP, Jörg Geiger, comentó que los proveedores de enrutadores abordaron la mayoría de las fallas de seguridad identificadas por el grupo de trabajo, pero no todas.

Los investigadores le han dicho a Bleeping Computer que las fallas sin parchear son en su mayoría vulnerabilidades de menor importancia. Sin embargo, aclararon que no se realizaron pruebas de seguimiento para confirmar que las actualizaciones de seguridad solucionaron los problemas informados.

Las respuestas de los proveedores a CHIP (traducidas) fueron las siguientes:

- Asus : Asus examinó cada punto del análisis y nos presentó una respuesta detallada. Asus ha parcheado la versión obsoleta de BusyBox, y también hay actualizaciones para «curl» y el servidor web. Señaló que los problemas de contraseña eran archivos temporales que el proceso elimina cuando finaliza. No suponen ningún riesgo.

- D-Link : D-Link nos agradeció brevemente por la información y publicó una actualización de firmware que soluciona los problemas mencionados.

- Edimax : Edimax no parece haber invertido demasiado tiempo en verificar los problemas, pero al final hubo una actualización de firmware que solucionó algunas de las lagunas.

- Linksys : Linksys ha tomado una posición sobre todos los temas clasificados como «altos» y «medios». Las contraseñas predeterminadas se evitarán en el futuro; hay una actualización de firmware para los problemas restantes.

- Netgear : En Netgear trabajaron duro y examinaron de cerca todos los problemas. Netgear ve algunos de los problemas «importantes» como un problema menor. Hay actualizaciones para DNSmasq e iPerf, primero se deben observar otros problemas informados.

- Synology : Synology está abordando los problemas que mencionamos con una actualización importante del kernel de Linux. BusyBox y PHP se actualizarán a nuevas versiones y Synology pronto limpiará los certificados. Por cierto, no solo los enrutadores se benefician de esto, sino también otros dispositivos Synology.

- TP-Link : Con actualizaciones de BusyBox, CURL y DNSmasq, TP-Link elimina muchos problemas. No hay un nuevo kernel, pero planean más de 50 arreglos para el sistema operativo.

Si está utilizando alguno de los modelos mencionados en el informe, se le recomienda que aplique las actualizaciones de seguridad disponibles, habilite las «actualizaciones automáticas» y cambie la contraseña predeterminada por una única y segura.

Además, debe deshabilitar el acceso remoto, UPnP (Universal Plug and Play) y las funciones WPS (Configuración protegida WiFi) si no las está utilizando activamente.

Bleeping Computer se ha puesto en contacto con todos los fabricantes afectados solicitando un comentario sobre lo anterior, y actualizaremos este artículo tan pronto como recibamos su respuesta.

Fuente: https://www.bleepingcomputer.com