Los servidores de comercio electrónico están siendo atacados con malware de acceso remoto que se esconde en los servidores Nginx de una manera que los hace virtualmente invisibles para las soluciones de seguridad.

La amenaza recibió el nombre NginRAT, una combinación de la aplicación a la que apunta y las capacidades de acceso remoto que proporciona y se está utilizando en ataques del lado del servidor para robar datos de tarjetas de pago de tiendas en línea.

NginRAT se encontró en servidores de comercio electrónico en América del Norte y Europa que habían sido infectados con CronRAT , un troyano de acceso remoto (RAT) que oculta cargas útiles en tareas programadas para ejecutarse en un día no válido del calendario.

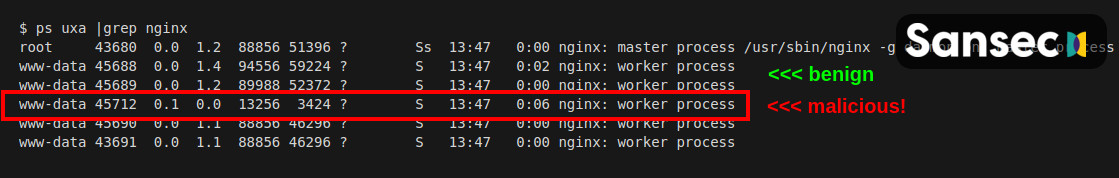

NginRAT ha infectado servidores en los EE. UU., Alemania y Francia, donde se inyecta en procesos de Nginx que son indistinguibles de los legítimos, lo que permite que no se detecte.

Las RAT permiten la modificación del código del lado del servidor

Investigadores de la empresa de seguridad Sansec explican que el nuevo malware se entrega CronRAT, aunque ambos cumplen la misma función: dar acceso remoto al sistema comprometido.

Willem de Groot, director de investigación de amenazas en Sansec, le dijo a BleepingComputer que si bien usa técnicas muy diferentes para mantener su sigilo, las dos RAT parecen tener el mismo rol, actuando como respaldo para preservar el acceso remoto.

Quien esté detrás de estas cepas de malware, las está utilizando para modificar el código del lado del servidor que les permitió registrar los datos enviados por los usuarios (solicitudes POST).

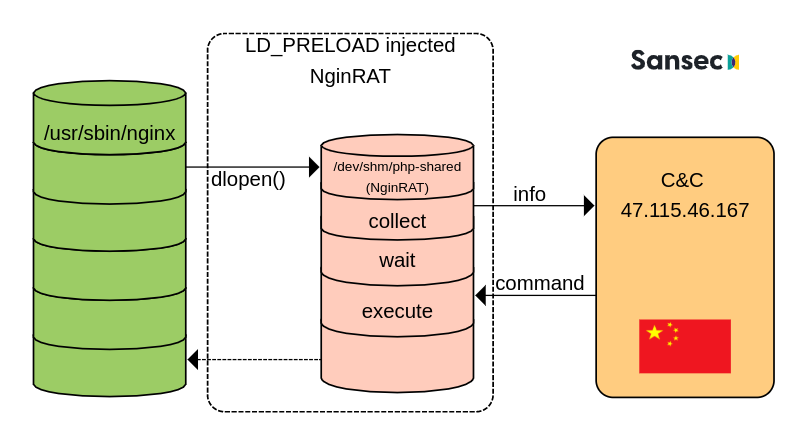

Sansec pudo estudiar NginRAT después de crear un CronRAT personalizado y observar los intercambios con el servidor de comando y control (C2) ubicado en China.

Los investigadores engañaron al C2 para que enviara y ejecutara una carga útil de biblioteca compartida fraudulenta, como parte de la interacción maliciosa normal, disfrazando la «pieza de malware más avanzada» de NginRAT.

“NginRAT esencialmente secuestra una aplicación Nginx de host para no ser detectado. Para hacer eso, NginRAT modifica la funcionalidad principal del sistema host de Linux. Cuando el servidor web legítimo de Nginx usa dicha funcionalidad (por ejemplo, dlopen), NginRAT lo intercepta para inyectarse a sí mismo ”- Sansec

Al final del proceso, el proceso de Nginx incorpora el malware de acceso remoto de una manera que hace que sea prácticamente imposible diferenciarlo de un proceso legítimo.

En un informe técnico de hoy, Sansec explica que NginRAT aterriza en un sistema comprometido con la ayuda de CronRAT a través del comando personalizado «dwn» que descarga la biblioteca del sistema Linux malicioso en la ubicación «/ dev / shm / php-shared».

Luego, la biblioteca se inicia utilizando la función de depuración LD_PRELOAD en Linux que se usa normalmente para probar las bibliotecas del sistema.

Probablemente para enmascarar la ejecución, el actor de amenazas también agregó la opción de «ayuda» varias veces al final. Al ejecutar el comando, se inyecta NginRAT en la aplicación host de Nginx.

Debido a que NginRAT se esconde como un proceso normal de Nginx y el código existe solo en la memoria del servidor, detectarlo puede ser un desafío.

Sin embargo, el malware se lanza utilizando dos variables, LD_PRELOAD y LD_L1BRARY_PATH. Los administradores pueden usar este último, que contiene el «error tipográfico», para revelar los procesos maliciosos activos ejecutando el siguiente comando:

2

3

/proc/17199/environ

/proc/25074/environ

Sansec señala que si se encuentra NginRAT en el servidor, los administradores también deben verificar las tareas cron porque es muy probable que el malware también se esconda allí, agregado por CronRAT.

Fuente: https://www.bleepingcomputer.com