Google dice que varios grupos de piratas informáticos respaldados por el estado se han unido a los ataques en curso que explotan una vulnerabilidad de alta gravedad en WinRAR, un software de compresión utilizado por más de 500 millones de usuarios, con el objetivo de obtener la ejecución de código arbitrario en los sistemas de los objetivos.

El Grupo de Análisis de Amenazas (TAG) de Google, un equipo de expertos en seguridad que defiende a los usuarios de Google de los ataques patrocinados por el estado, ha detectado piratas informáticos estatales de varios países que apuntan al error, incluidos los grupos de amenazas Sandworm, APT28 y APT40 de Rusia y China.

«En las últimas semanas, el Grupo de Análisis de Amenazas (TAG) de Google ha observado múltiples grupos de piratas informáticos respaldados por el gobierno que explotan la vulnerabilidad conocida, CVE-2023-38831, en WinRAR, que es una popular herramienta de archivado de archivos para Windows», dijo hoy Google TAG.

«Ya hay un parche disponible, pero muchos usuarios todavía parecen ser vulnerables. TAG ha observado que actores respaldados por el gobierno de varios países explotan la vulnerabilidad WinRAR como parte de sus operaciones».

En un ataque a principios de septiembre, los piratas informáticos rusos Sandworm entregaron el malware Rhadamanthys infostealer en ataques de phishing utilizando invitaciones falsas para unirse a una escuela de entrenamiento de drones ucraniana.

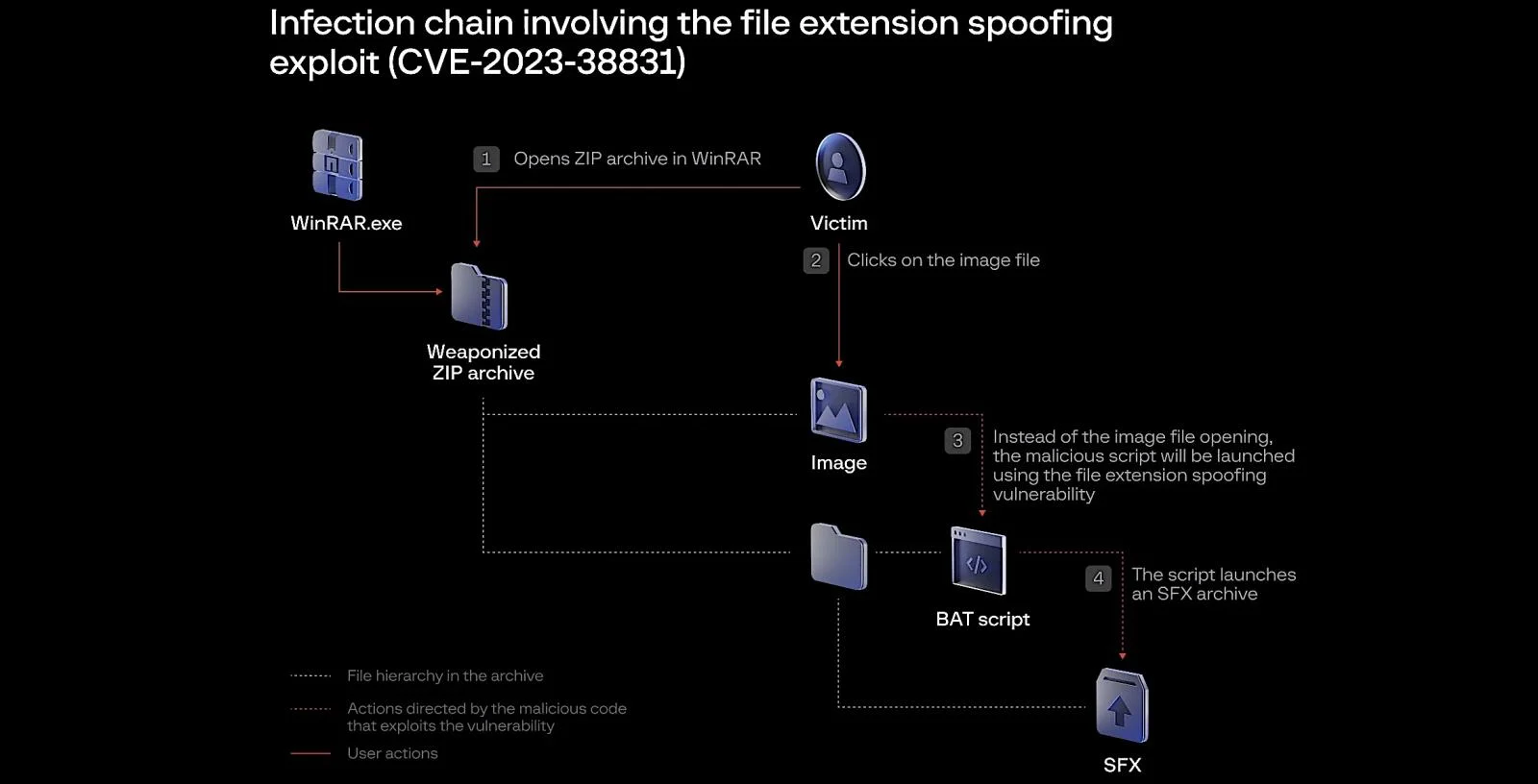

Cadena de infección CVE-2023-38831 (Grupo IB)

Otro grupo de hackers rusos, ATP28, atacó a los usuarios ucranianos con exploits CVE-2023-38831 alojados en servidores proporcionados por un proveedor de alojamiento gratuito. En este ataque, los actores de amenazas utilizaron un script malicioso de PowerShell (IRONJAW) para robar las credenciales del navegador.

Además, los hackers chinos APT40 explotan la vulnerabilidad WinRAR en ataques contra objetivos en Papúa Nueva Guinea. Implementaron ISLANDSTAGER y BOXRAT, lo que les permitió establecer persistencia en sistemas comprometidos.

Explotado como día cero desde abril

La falla CVE-2023-38831 WinRAR ha estado bajo explotación activa como día cero desde al menos abril de 2023, lo que permite a los actores de amenazas obtener la ejecución de código en los sistemas de sus objetivos engañándolos para que abran archivos RAR y ZIP malintencionados que contienen archivos señuelo con trampas explosivas.

Desde abril, el error se ha utilizado para entregar una amplia gama de cargas útiles de malware, incluidos DarkMe, GuLoader y Remcos RAT.

Los investigadores de Group-IB descubrieron casos de explotación dirigidos a foros de comercio de criptomonedas y acciones. En estos ataques, los actores de amenazas se hicieron pasar por otros entusiastas mientras fingían compartir estrategias comerciales con víctimas desprevenidas.

A las pocas horas de que Group-IB revelara sus hallazgos, comenzaron a aparecer exploits de prueba de concepto en los repositorios públicos de GitHub, lo que condujo inmediatamente a lo que Google TAG describe como CVE-2023-38831 «actividad de prueba» por parte de piratas informáticos y grupos APT motivados financieramente.

Fuente: https://www.bleepingcomputer.com