Una herramienta de descifrado para una versión modificada del ransomware Conti podría ayudar a cientos de víctimas a recuperar sus archivos de forma gratuita.

La utilidad funciona con datos cifrados con una cepa del ransomware que surgió después de que el código fuente de Conti se filtrara el año pasado en marzo [1, 2].

Cientos de víctimas cifradas

Los investigadores de la compañía de ciberseguridad Kaspersky encontraron la filtración en un foro donde los actores de la amenaza lanzaron un caché de 258 claves privadas de una versión modificada del ransomware Conti.

La variante fue utilizada en ataques contra varias organizaciones privadas y públicas durante el año pasado por un grupo de ransomware que algunos investigadores rastrean como MeowCorp.

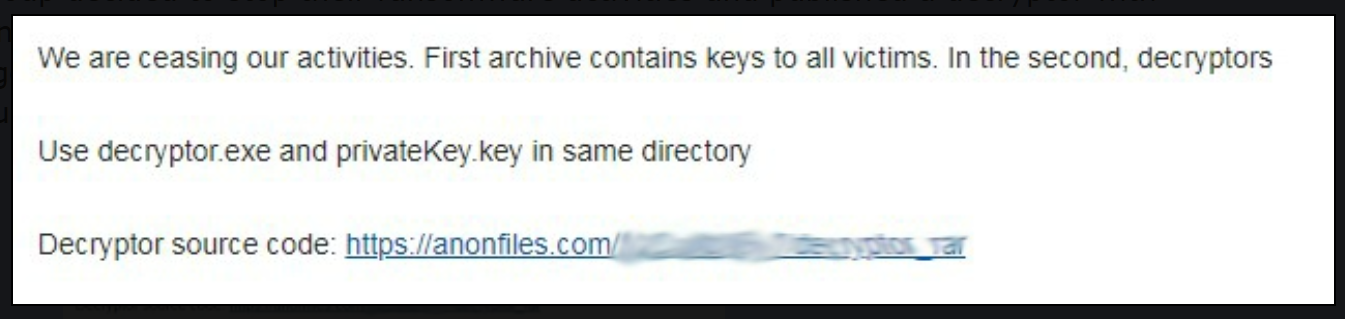

El investigador de ransomware Amigo-A dijo a BleepingComputer que los actores de amenazas publicaron los datos en un foro de habla rusa en febrero de 2022, que contenía un enlace a un archivo que contenía claves de descifrado, ejecutables de descifrador y el código fuente del descifrador.

fuente fuente: Amigo-A

Kaspersky analizó las claves y descubrió que estaban asociadas con una variante de Conti que descubrieron en diciembre de 2022. Sin embargo, la cepa había estado circulando desde al menos agosto.

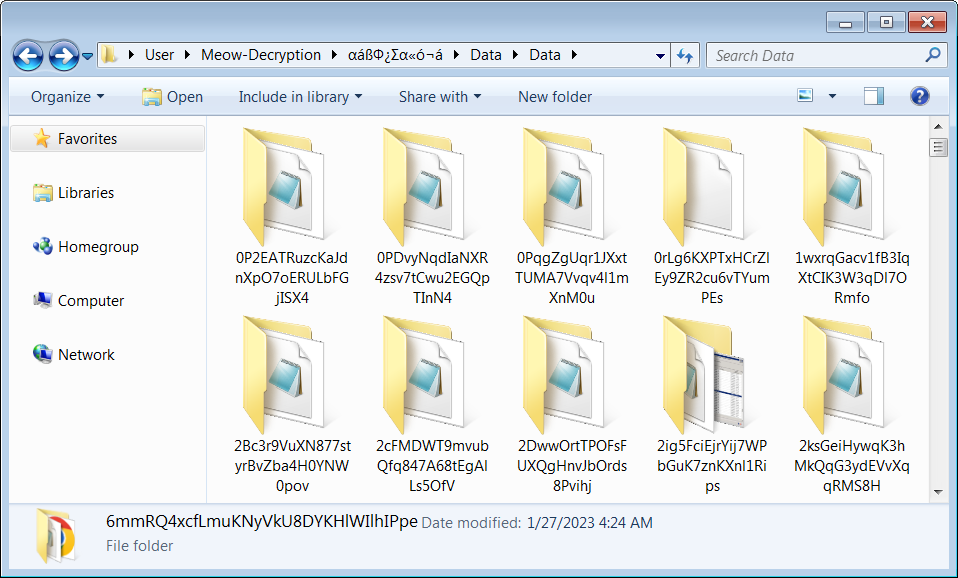

«Las claves privadas filtradas se encuentran en 257 carpetas (solo una de estas carpetas contiene dos claves)», dice Kaspersky en un comunicado de prensa hoy.

BleepingComputer se enteró de que los ataques que utilizan el cifrado basado en Conti se dirigieron principalmente a organizaciones rusas.

Los investigadores agregan que algunas de las carpetas incluían descifradores generados previamente junto con otros archivos, es decir, fotos y documentos, que probablemente se usaron para mostrar a las víctimas que el descifrado funciona.

34 de las carpetas contenían nombres explícitos de organizaciones de víctimas del sector gubernamental en países de Europa y Asia.

Fedor Sinitsyn, analista principal de malware en Kaspersky, dijo a BleepingComputer que los nombres en el resto de las carpetas estaban hash o codificados.

En base a esto y al número de descifradores disponibles en la filtración, Kaspersky dice que se puede suponer que la cepa Conti modificada se utilizó para cifrar a 257 víctimas y que 14 de ellas pagaron a los atacantes para recuperar datos bloqueados.

Las claves privadas se crearon entre el 13 de noviembre de 2022 y el 5 de febrero de 2023, lo que es una buena indicación sobre la línea de tiempo de los ataques. Sinitsyn nos dijo que las fechas de infección para las víctimas que contactaron a Kaspersky para el descifrado cayeron en ese rango de tiempo.

Kaspersky agregó el código de descifrado y las 258 claves privadas a su RakhniDecryptor, una herramienta que puede recuperar archivos cifrados por más de dos docenas de cepas de ransomware.

Según Kaspersky, el decrytor puede recuperar archivos cifrados por la variante Conti modificada que usaba el siguiente patrón de nombre y extensiones:

- <file_name>. KREMLIN

- <file_name>. RUSIA

- <file_name>. PUTIN

La desaparición del ransomware Conti

Durante aproximadamente tres años, la pandilla Conti dirigió una de las operaciones de ransomware como servicio más activas y lucrativas, dirigida a grandes organizaciones y exigiendo grandes rescates para descifrar los datos que bloquearon.

Considerado el sucesor del ransomware Ryuk, la operación Conti comenzó en diciembre de 2019 y, con la ayuda de los operadores de TrickBot, se convirtió en una amenaza dominante en julio de 2020.

La pandilla causó estragos sin cesar durante un año y adoptó nuevas tácticas (por ejemplo, robo de datos, sitio de filtración) para obligar a las víctimas a pagar el rescate.

En agosto de 2021, un afiliado descontento de Conti filtró información sobre algunos de los miembros del grupo junto con el método de ataque y los manuales de entrenamiento de la pandilla.

La invasión rusa de Ucrania en febrero del año pasado creó más fricción interna a medida que los miembros principales se pusieron del lado de Rusia.

Esto llevó a un investigador que había estado husmeando en la operación a filtrar miles de mensajes intercambiados entre operadores y afiliados de Conti.

La venganza del investigador continuó hasta marzo filtrando el código fuente del cifrador, descifrador y constructor de ransomware, así como los paneles administrativos [1, 2].

La operación no tardó mucho en romperse y en mayo de 2022 los líderes del equipo de Conti desconectaron la infraestructura y anunciaron que la marca ya no existía.

El liderazgo de Conti se asoció con otras pandillas en el negocio de la extorsión y los otros miembros migraron a otras operaciones de ransomware.

El gobierno de los Estados Unidos estima que Conti fue una de las operaciones de ransomware más lucrativas, haciendo miles de víctimas y acumulando más de $ 150 millones en pagos de rescate.

El daño causado a las empresas estadounidenses determinó que el Departamento de Estado de los Estados Unidos ofreciera una recompensa de hasta $ 15 millones por información que identificara y localizara a los líderes y afiliados de Conti.

Actualización [16 de marzo, 16:39 EST]: Artículo actualizado con información de Kaspersky que recibimos después de la hora de publicación.

Fuente: https://www.bleepingcomputer.com