VMware lanzó actualizaciones de seguridad para abordar una vulnerabilidad de gravedad crítica que afecta a ESXi, Workstation, Fusion y Cloud Foundation, y una falla de inyección de comandos de gravedad crítica que afecta a vRealize Network Insight.

La vulnerabilidad de escritura fuera de los límites del montón de VMware ESXi se rastrea como CVE-2022-31705 y ha recibido una calificación de gravedad CVSS v3 de 9.3.

«Un actor malicioso con privilegios administrativos locales en una máquina virtual puede explotar este problema para ejecutar código como el proceso VMX de la máquina virtual que se ejecuta en el host», menciona el aviso de seguridad .

«En ESXi, la explotación está contenida dentro de la zona de pruebas de VMX, mientras que, en Workstation y Fusion, esto puede conducir a la ejecución del código en la máquina donde está instalado Workstation o Fusion».

La vulnerabilidad afecta a los siguientes productos:

ESXi 8.0 (corregido en ESXi 8.0a-20842819)

ESXi 7.0 (corregido en 7.0U3i-20842708)

Fusion 12.x (corregido en 12.2.5)

Workstation 16.x (corregido en 16.2.5)

Cloud Foundation 4.x/3 .x (corregido en KB90336)

VMware Fusion 13.x y Workstation 17.x no se ven afectados por la falla.

Debido a que CVE-2022-31705 está en el controlador USB 2.0 (EHCI), la solución alternativa recomendada para aquellos que no pueden aplicar la actualización de seguridad es eliminar el controlador USB de sus instancias.

VMware ha publicado instrucciones paso a paso sobre cómo aplicar la solución alternativa en una máquina virtual VMware ESXi, que también se aplica a la suite Cloud Foundation.

Para VMware Workstation y VMware Fusion, siga estos pasos:

Para Fusión:

- Seleccione Ventana > Biblioteca de máquinas virtuales.

- Seleccione una máquina virtual en la ventana Biblioteca de máquinas virtuales y haga clic en Configuración.

- En Dispositivos extraíbles en la ventana Configuración, haga clic en USB y Bluetooth.

- En Opciones avanzadas de USB, haga clic en Eliminar controlador USB.

- Haga clic en Eliminar en el cuadro de diálogo de confirmación.

Para estación de trabajo:

- Seleccione una máquina virtual en el panel Biblioteca y seleccione VM > Configuración.

- En el cuadro de diálogo Configuración de la máquina virtual, vaya a la pestaña Hardware.

- Seleccione la entrada Controlador USB y haga clic en Quitar.

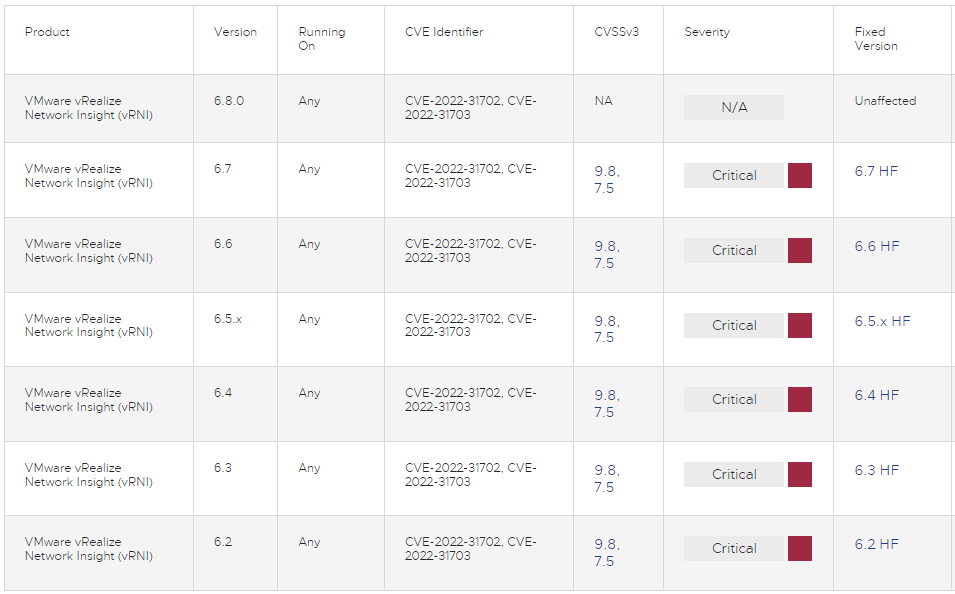

En un boletín de seguridad separado , VMware brinda detalles sobre CVE-2022-31702 , una vulnerabilidad de gravedad crítica (CVSS v3: 9.8) que permite la inyección de comandos en la API REST de vRNI de las versiones 6.2 a 6.7 de vRealize Network Insight.

El mismo aviso de seguridad menciona una falla transversal de directorio menos grave (CVSS v3: 7.5), CVE-2022-31703 , que podría permitir que un actor de amenazas lea archivos arbitrarios del servidor. Ese defecto afecta a las mismas versiones del producto mencionadas anteriormente.

VMware vRealize Network Insight 6.8.0 no se ve afectado por estas vulnerabilidades.

El proveedor de software ha publicado actualizaciones de seguridad para solucionar el problema de todas las versiones afectadas, como se indica en la siguiente tabla.

No existen soluciones alternativas para abordar estas fallas, por lo que la recomendación es actualizar a la última versión disponible para su sucursal.

Fuente: https://www.bleepingcomputer.com