Un grupo de amenazas persistentes avanzadas (APT) denominado ToddyCat ha estado apuntando a los servidores de Microsoft Exchange en Asia y Europa durante más de un año, al menos desde diciembre de 2020.

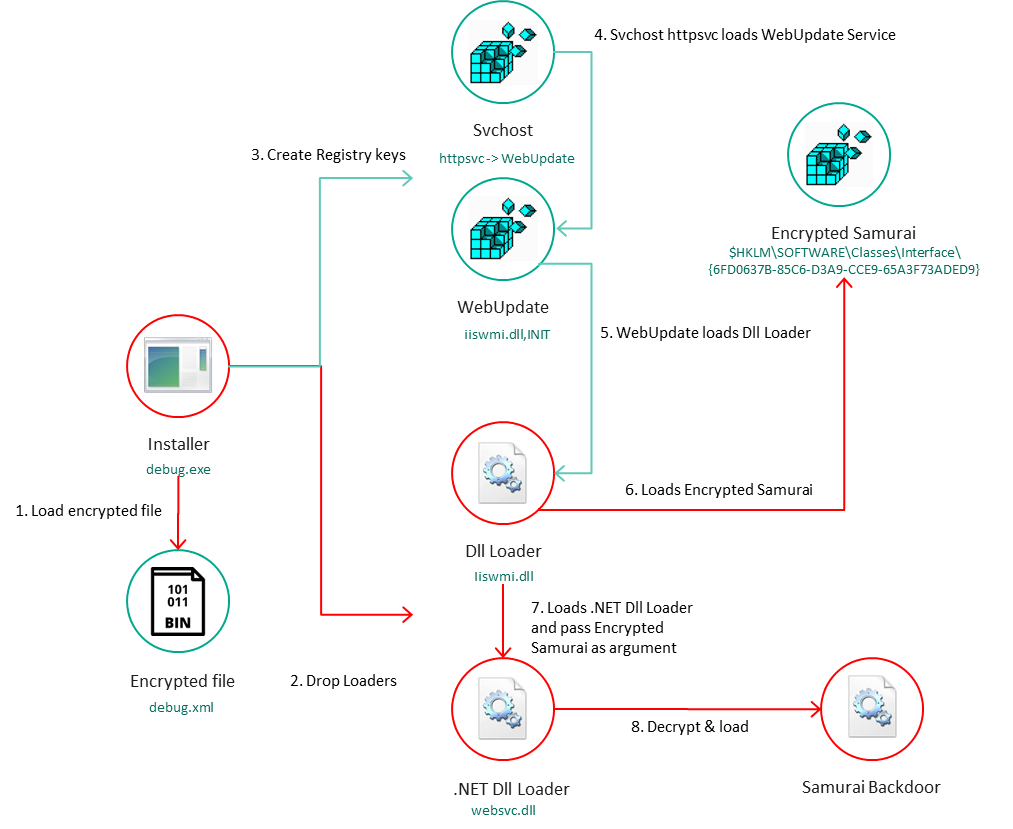

Mientras rastreaban la actividad del grupo, los investigadores de seguridad del Equipo de Análisis e Investigación Global (GReAT) de Kaspersky también encontraron una puerta trasera pasiva previamente desconocida que llamaron Samurai y un nuevo malware troyano llamado Ninja Trojan.

Ambas cepas de malware permiten a los atacantes tomar el control de los sistemas infectados y moverse lateralmente dentro de las redes de las víctimas.

Los ataques de ToddyCat también han sido detectados en el pasado por la empresa de ciberseguridad eslovaca ESET, que los ha estado rastreando como un grupo de actividad que denominaron Websiic a partir de marzo de 2021.

En ese momento, el grupo de piratas informáticos explotó las fallas de ProxyLogon Exchange que les permitieron obtener la ejecución remota de código en servidores vulnerables para implementar shells web de China Chopper.

Aunque no estuvieron muy activos hasta febrero de 2021, rápidamente intensificaron sus ataques después de comenzar a buscar y apuntar a servidores de Microsoft Exchange sin parches en Europa y Asia con exploits ProxyLogon.

Olas de ataques contra servidores Exchange y sistemas de escritorio

«Sospechamos que este grupo comenzó a explotar la vulnerabilidad de Microsoft Exchange en diciembre de 2020, pero desafortunadamente no tenemos suficiente información para confirmar la hipótesis», dijo el investigador de seguridad de Kaspersky, Giampaolo Dedola.

«En cualquier caso, vale la pena señalar que todas las máquinas objetivo infectadas entre diciembre y febrero fueron servidores Microsoft Windows Exchange; los atacantes comprometieron los servidores con un exploit desconocido, con el resto de la cadena de ataque igual que la utilizada en marzo».

Los objetivos favoritos del grupo son organizaciones de alto perfil, incluidas entidades gubernamentales y militares, así como contratistas militares.

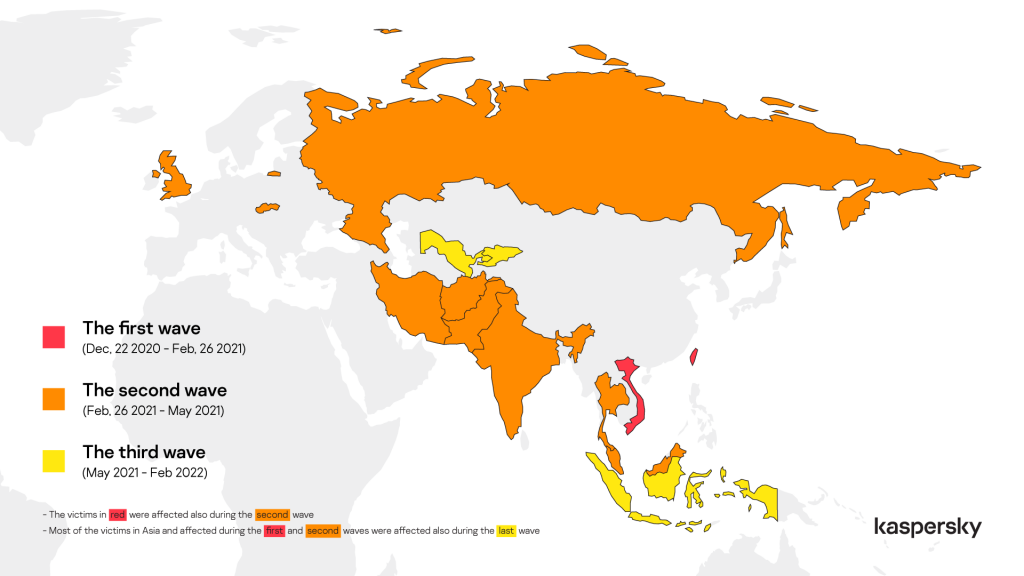

Si bien la primera ola de ataques (entre diciembre de 2020 y febrero de 2021) solo se dirigió a una pequeña cantidad de organizaciones gubernamentales en Vietnam y Taiwán, la siguiente ola (entre febrero de 2021 y mayo de 2021) se expandió rápidamente a entidades de una larga lista de países en todo el mundo. , incluidos Rusia, India, Irán y el Reino Unido.

En la siguiente fase (hasta febrero de 2022), ToddyCat apuntó al mismo grupo de países, pero también agregó organizaciones de Indonesia, Uzbekistán y Kirguistán a la lista.

En esta tercera ola de ataques, el grupo APT también amplió su enfoque para incluir sistemas de escritorio, mientras que antes se dirigían exclusivamente a los servidores de Microsoft Exchange.

Superposición de actividades con algunas APT de habla china

Kaspersky dice que las víctimas de ToddyCat están vinculadas a sectores industriales y países que también son objetivo de múltiples grupos de habla china.

Sin embargo, algunas de las entidades que violaron (en tres países diferentes) también fueron pirateadas al mismo tiempo por piratas informáticos respaldados por China que usaban la puerta trasera FunnyDream.

«A pesar de la superposición, no nos sentimos seguros de fusionar ToddyCat con el grupo FunnyDream en este momento. Teniendo en cuenta la naturaleza de alto perfil de todas las víctimas que descubrimos, es probable que fueran de interés para varios grupos de APT», agregó Dedola.

«Además, a pesar de la proximidad ocasional en las ubicaciones de preparación, no tenemos evidencia concreta de que las dos familias de malware interactúen directamente (por ejemplo, una implementa a la otra), y múltiples atacantes utilizan con frecuencia los directorios específicos.

«Las organizaciones afectadas, tanto gubernamentales como militares, muestran que este grupo se centra en objetivos de muy alto perfil y probablemente se utiliza para lograr objetivos críticos, probablemente relacionados con intereses geopolíticos».

En el informe de Kaspersky se pueden encontrar detalles técnicos adicionales sobre el malware utilizado y los indicadores de compromiso (IOC) vinculados a ToddyCat .

Fuente: https://www.bleepingcomputer.com