Un nuevo malware llamado ‘Agent Raccoon’ (o Agent Racoon) se está utilizando en ciberataques contra organizaciones en los Estados Unidos, Oriente Medio y África.

Se cree que los atacantes son actores de amenazas de estados-nación descubiertos por Unit 42 de Palo Alto Network, que informa haber visto víctimas que abarcan varios sectores, incluidos el gobierno, las telecomunicaciones, la educación, los bienes raíces, el comercio minorista y las organizaciones sin fines de lucro.

«Evaluamos con un nivel de confianza medio que este grupo de actividad de amenazas se alinea con los actores de amenazas relacionados con el Estado-nación debido a la naturaleza de las organizaciones que se vieron comprometidas, los TTP observados y la personalización del conjunto de herramientas», explican los investigadores de Unit 42.

«No hemos confirmado un estado-nación o grupo de amenaza en particular».

La selección de los objetivos, la naturaleza de las herramientas desplegadas, los métodos de exfiltración de datos, la inteligencia dirigida y el carácter encubierto de los ataques sugieren que su objetivo es el espionaje.

Puerta trasera del Agente Mapache

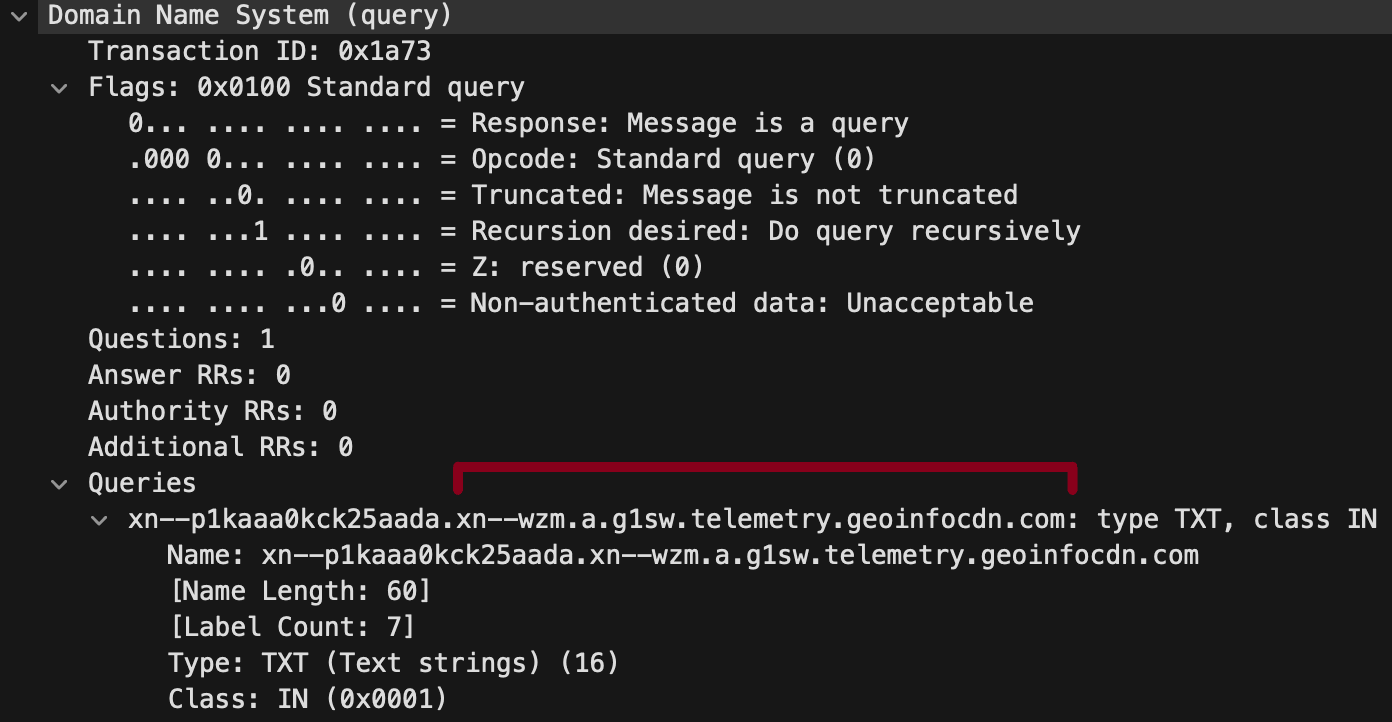

Agent Raccoon es un malware .NET disfrazado de Google Update o Microsoft OneDrive Updater que aprovecha el protocolo DNS (Servicio de nombres de dominio) para establecer un canal de comunicación encubierto con la infraestructura C2 (comando y control) de los atacantes.

La puerta trasera construye consultas con subdominios codificados en Punycode para la evasión, mientras que también incluye valores aleatorios para dificultar el seguimiento de las comunicaciones.

Unit 42 señala que, si bien el malware en sí carece de un mecanismo de persistencia, sus observaciones sugieren que se ejecuta mediante tareas programadas.

El malware es capaz de ejecutar comandos de forma remota, cargar y descargar archivos y proporcionar acceso remoto al sistema infectado.

Los analistas también señalan que han capturado diferentes muestras de Agent Raccoon con ligeras variaciones de código y optimizaciones en su configuración, lo que indica que los autores del malware lo están desarrollando y adaptando activamente a requisitos operativos específicos.

Otras herramientas únicas

Además de Agent Raccoon, los atacantes también utilizaron una versión personalizada de la utilidad de volcado de credenciales Mimikatz, llamada ‘Mimilite’, y un ladrón de credenciales DLL que imita el módulo del proveedor de red de Windows, llamado ‘Ntospy’.

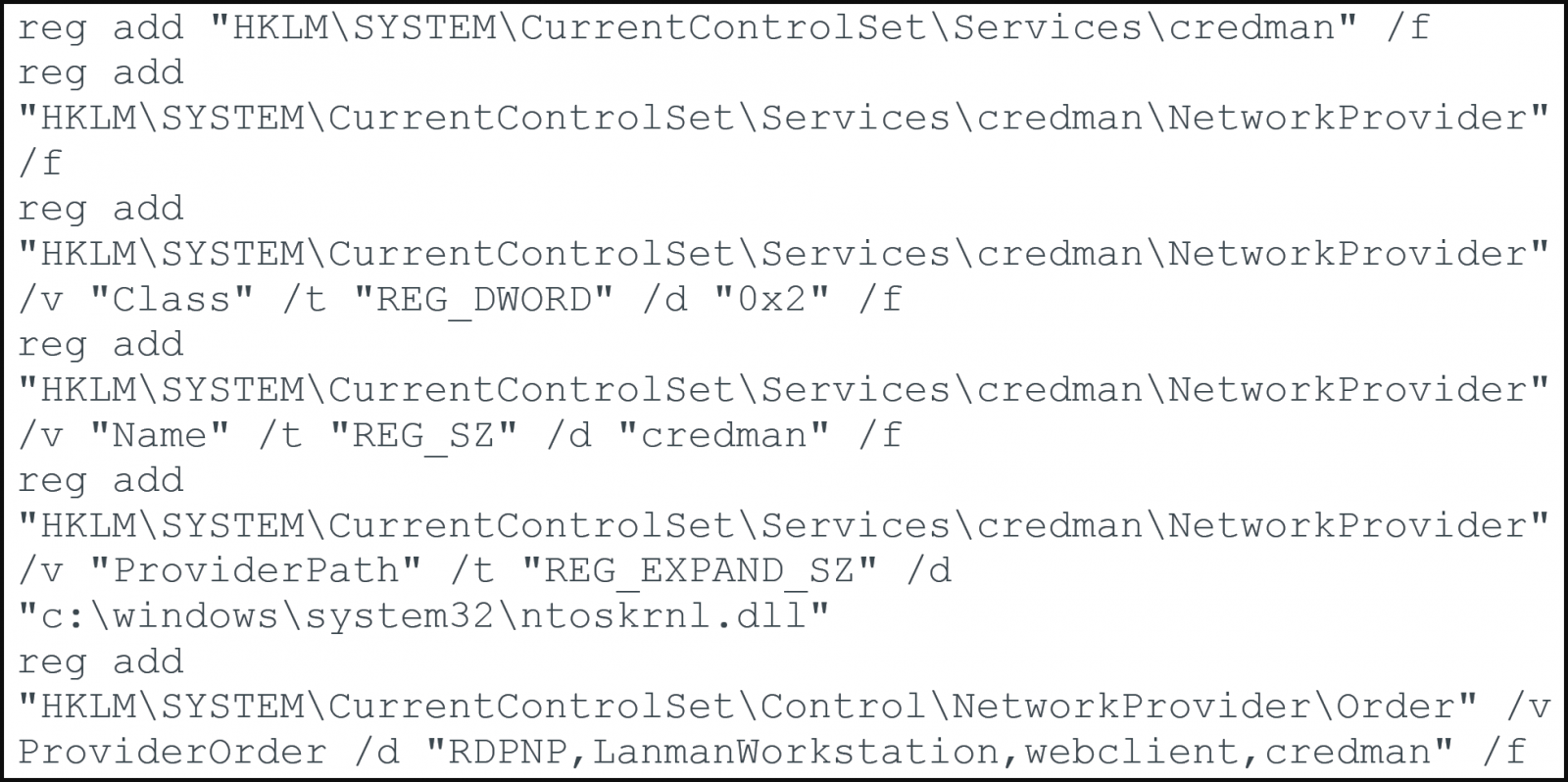

Ntospy se registra como un módulo legítimo de proveedor de red llamado «credman» para secuestrar el proceso de autenticación y capturar las credenciales del usuario, un método de ataque bien documentado.

Esta herramienta también usa nombres de archivo que se asemejan a los archivos de Microsoft Update y almacena las credenciales interceptadas en forma de texto sin formato localmente en el dispositivo violado.

Por último, los atacantes utilizan complementos de PowerShell para robar correos electrónicos de los servidores de Microsoft Exchange o robar las carpetas de perfil itinerante de las víctimas, comprimiendo el directorio con 7-Zip para mayor eficiencia y sigilo.

El proceso de exfiltración de correo electrónico observado implicó distintos criterios de búsqueda para cada bandeja de entrada, lo que indica un enfoque de recolección de datos específico que coincide con el presunto perfil operativo de espionaje.

El clúster de actividad desconocida tiene superposiciones notables con otro actor de amenazas que la Unidad 42 rastrea como ‘CL-STA-0043’, que se caracteriza como un actor de amenazas de estado-nación con confi media

Fuente: https://www.bleepingcomputer.com