Los riesgos de seguridad móvil parecen incrementar a medida que confiamos más en nuestros smartphones para tareas rutinarias como comunicación y organización de nuestras labores. En un reciente reporte publicado en Forbes por los expertos en seguridad móvil Luis Márquez y Ernesto Canales se describe un escenario de riesgo que podría derivar en el bloqueo de las más de 2 mil millones de cuentas activas de WhatsApp, el servicio de mensajería más popular del mundo.

El reporte comienza señalando la poca innovación que existe alrededor de esta plataforma, cuya infraestructura palidece en comparación con la de sus competidores (Telegram, Signal, entre otros servicios). En general, WhatsApp carece de medidas consideradas como estándar para la seguridad de estas plataformas, incluyendo el cifrado de copias de seguridad y acceso seguro a múltiples dispositivos.

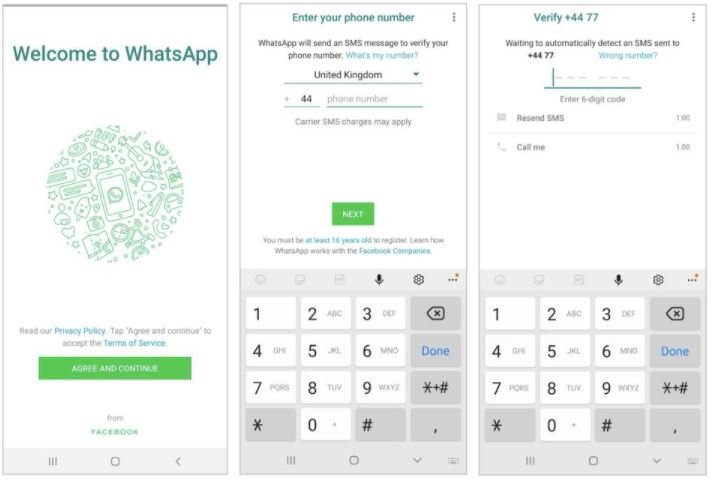

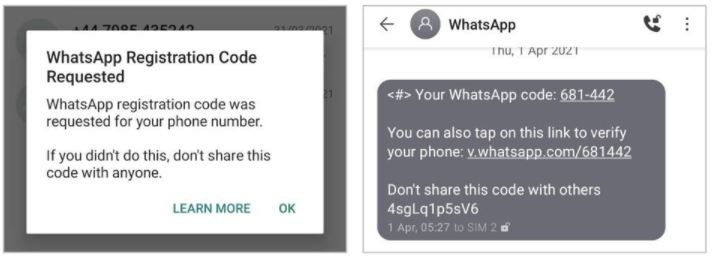

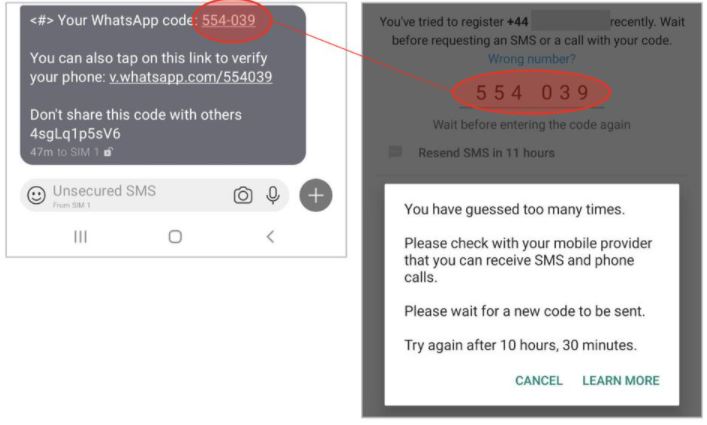

Posteriormente los expertos hacen referencia al secuestro de sesiones, uno de los principales riesgos de seguridad para los usuarios de WhatsApp y su polémico uso de los códigos de autenticación, seis dígitos enviados vía SMS cuando los usuarios desean activar una nueva instalación de la app. En caso de interceptar uno de estos códigos, los actores de amenazas podrían acceder a toda la información almacenada en la cuenta de WhatsApp comprometida, dejando al usuario afectado sin acceso a sus propios chats.

Es importante señalar que un ataque de esta naturaleza requiere de un error humano, ya que el usuario objetivo deberá compartir este código con los atacantes para que el secuestro de sesión pueda ocurrir. No obstante, el hecho de que la plataforma no utiliza autenticación multifactor de forma predeterminada sin duda facilita las cosas para los hackers maliciosos.

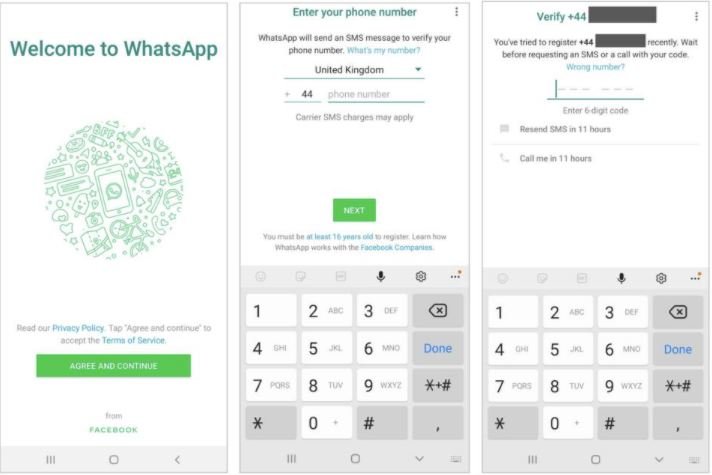

La vulnerabilidad descrita por los especialistas está relacionada con dos procesos separados en WhatsApp afectados por una seria debilidad de seguridad, lo que permitiría a un atacante desactivar la cuenta del usuario afectado e impedir su reactivación. Como se menciona anteriormente, al instalar la aplicación en un nuevo dispositivo el servicio envía un código vía SMS para la verificación de la cuenta para posteriormente solicitar un número de autenticación.

Aquí encontramos la primera debilidad, ya que cualquier usuario podría instalar la app en un nuevo dispositivo e ingresar el número telefónico del usuario objetivo para solicitar un código de verificación.

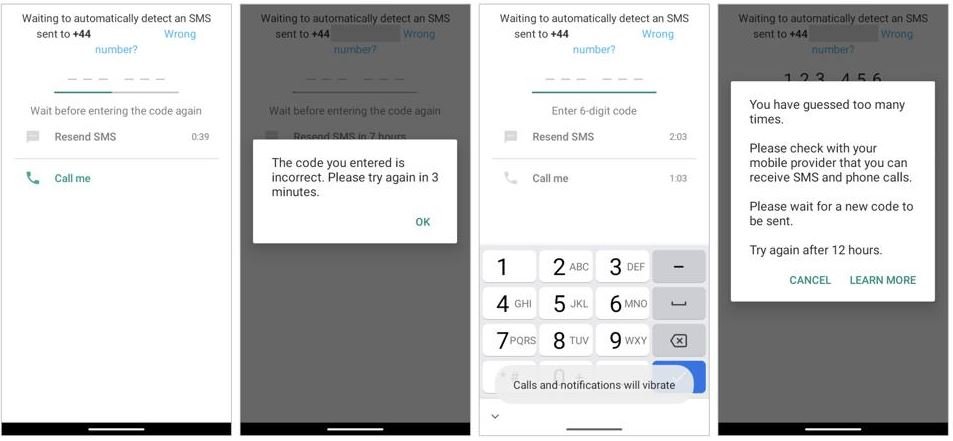

El proceso de verificación de WhatsApp limita la cantidad de códigos que se pueden enviar, por lo que después de algunos intentos incorrectos por parte de los atacantes, WhatsApp hará que el usuario elija si desea recibir un nuevo SMS o una llamada después de 12 horas.

Mientras tanto, la aplicación del usuario legítimo seguirá funcionando con normalidad, sin recibir notificación alguna sobre la actividad maliciosa relacionada con su número de teléfono. Ahora todo lo que tienen que hacer los atacantes es esperar a que se cumpla el plazo de 12 horas establecido por la plataforma.

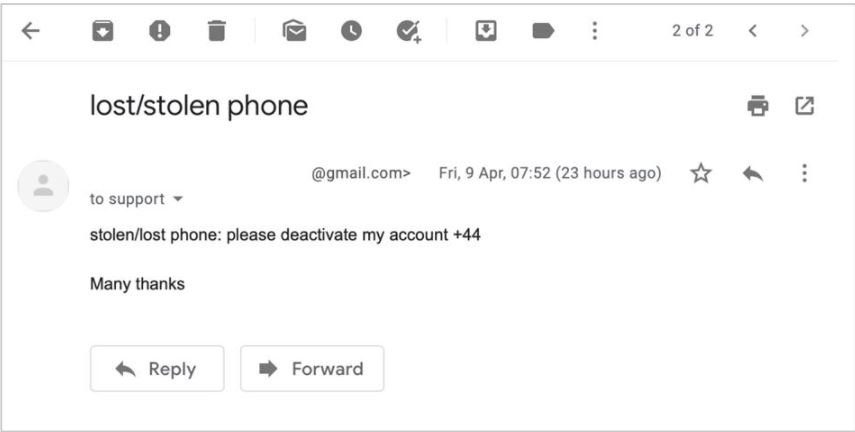

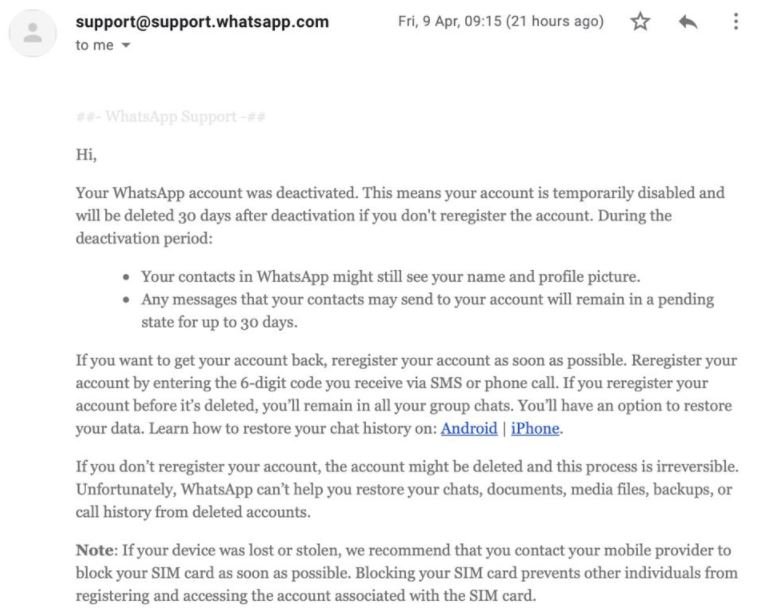

Posteriormente aparecerá la segunda debilidad, pues los actores de amenazas podrán registrar una nueva dirección email y enviar un mensaje a [email protected] solicitando la desactivación de la cuenta objetivo. WhatsApp sólo solicita el número telefónico a través de una respuesta automática, por lo que para los actores de amenazas es relativamente fácil desactivar una cuenta de WhatsApp.

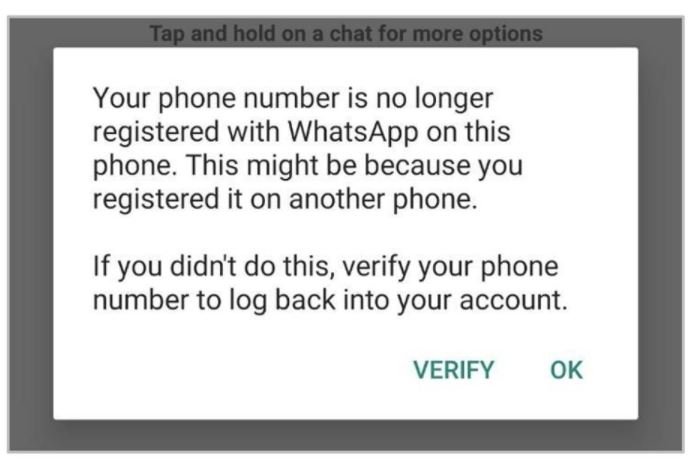

En menos de una hora la plataforma desactiva la cuenta asociada al número de teléfono enviado por email, notificando al usuario que el número de teléfono ya no está registrado para WhatsApp en su teléfono.

Este parece ser un proceso automatizado y funciona sin importar si el usuario cuenta con la autenticación multifactor habilitada. En condiciones normales este no debería ser un problema para los usuarios, ya que basta con solicitar el envío de un código de seguridad para reactivar su cuenta; no obstante, la intervención de los actores de amenazas impide que los usuarios recuperen su cuenta debido al plazo de 12 horas activado por el repetido número de intentos erróneos en la plataforma.

En este punto, el usuario objetivo y los atacantes enfrentarán las mismas restricciones, y no podrán solicitar nuevos códigos a través de SMS por 12 horas.

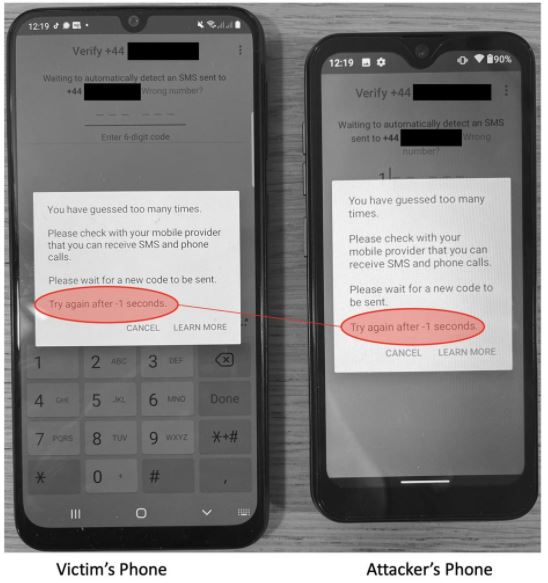

Una vez cumplido el plazo de 12 horas, los actores de amenazas solo deberán esperar un segundo plazo de 12 horas, mientras que el usuario tratará sin éxito de recuperar el acceso a su cuenta. Durante el tercer periodo de 12 horas, los atacantes conseguirán que la aplicación se estanque, ya que no hay forma de recibir nuevos códigos de seguridad y el conteo de 12 horas ahora marcará un lapso de “-1 segundo”.

“Llegado este punto será demasiado tarde para tratar de recuperar la cuenta de forma automatizada”, señalan los investigadores.

De ser así, al usuario solo le queda tratar de recuperar su cuenta con la ayuda de algún empleado de la plataforma.

Esta variante de ataque depende completamente de las condiciones de seguridad existentes en la aplicación, además de que su abuso no requiere conocimientos técnicos. Sobre los fines de los atacantes, los expertos señalan que existen múltiples razones por las que un actor de amenazas desearía impedir que un usuario acceda a su cuenta de WhatsApp, por lo que la plataforma debería evitar que esta clase de ataques puedan suceder con tal facilidad.

Los expertos también mencionan que este hallazgo ha revelado otra condición crítica en la plataforma, ya que no hay forma de prevenir que los hackers descubran si el usuario objetivo tiene una cuenta actica de WhatsApp: “Los usuarios necesitan que la plataforma adopte un mayor enfoque para la privacidad de los usuarios, pues es muy fácil afectar a los usuarios con el menor esfuerzo.”

Por otra parte, un portavoz de la compañía señaló que las circunstancias identificadas en esta investigación representarían una violación a sus condiciones de servicio, por lo que solicita a los interesados solicitar más informes a través de correo electrónico.

Este mensaje dejó muchas dudas a los expertos, ya que la plataforma no confirmó si está preparando algún método para la corrección de las debilidades que permiten el bloqueo de cuentas. Tal vez esto invite a más usuarios a seguir el ejemplo de Mark Zuckerberg, quien usa la app de mensajería cifrada Signal a pesar de ser propietario de WhatsApp.

Fuente: noticiasseguridad.com