Se ha descubierto una falla de seguridad en Azure App Service de Microsoft que resultó en la exposición del código fuente de las aplicaciones de los clientes escritas en Java, Node, PHP, Python y Ruby durante al menos cuatro años desde septiembre de 2017.

La vulnerabilidad, con nombre en código » NotLegit » , fue informada al gigante de la tecnología por investigadores de Wiz el 7 de octubre de 2021, luego de lo cual se tomaron medidas para corregir el error de divulgación de información en noviembre. Microsoft dijo que un «subconjunto limitado de clientes» está en riesgo, y agregó que «los clientes que implementaron código en App Service Linux a través de Local Git después de que los archivos ya se crearon en la aplicación fueron los únicos clientes afectados».

El Servicio de Aplicación Azure (también conocido como Azure Web Apps) es una plataforma basada en la computación en la nube para la construcción y el alojamiento de aplicaciones web. Permite a los usuarios implementar código fuente y artefactos en el servicio mediante un repositorio de Git local o mediante repositorios alojados en GitHub y Bitbucket.

El comportamiento predeterminado inseguro ocurre cuando se usa el método Local Git para implementar en Azure App Service, lo que da como resultado un escenario en el que el repositorio Git se crea dentro de un directorio de acceso público (home / site / wwwroot).

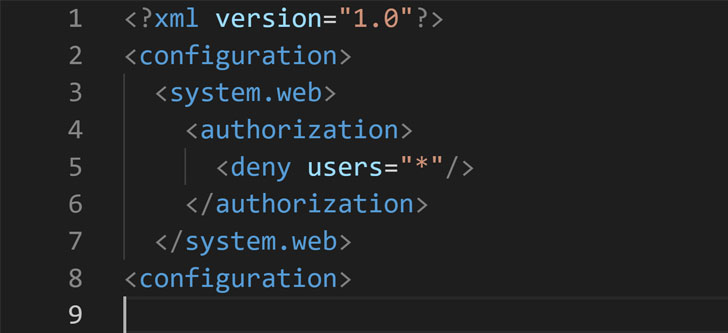

Si bien Microsoft agrega un archivo «web.config» a la carpeta .git , que contiene el estado y el historial del repositorio, para restringir el acceso público, los archivos de configuración solo se usan con aplicaciones C # o ASP.NET que dependen de las propias de Microsoft. Servidores web IIS, dejando fuera las aplicaciones codificadas en otros lenguajes de programación como PHP, Ruby, Python o Node que se implementan con diferentes servidores web como Apache, Nginx y Flask.

«Básicamente, todo lo que un actor malintencionado tenía que hacer era buscar el directorio ‘/.git’ de la aplicación de destino y recuperar su código fuente», dijo el investigador de Wiz, Shir Tamari. «Los actores malintencionados escanean continuamente Internet en busca de carpetas Git expuestas de las que puedan recopilar secretos y propiedad intelectual. Además de la posibilidad de que la fuente contenga secretos como contraseñas y tokens de acceso, el código fuente filtrado a menudo se usa para ataques más sofisticados».

«Encontrar vulnerabilidades en el software es mucho más fácil cuando el código fuente está disponible», agregó Tamari.

Fuente: https://thehackernews.com