Se descubrió un nuevo malware sigiloso de Linux conocido como Shikitega que infecta computadoras y dispositivos IoT con cargas útiles adicionales.

El malware explota las vulnerabilidades para elevar sus privilegios, agrega persistencia en el host a través de crontab y, finalmente, lanza un minero de criptomonedas en los dispositivos infectados.

Una intrincada cadena de infecciones

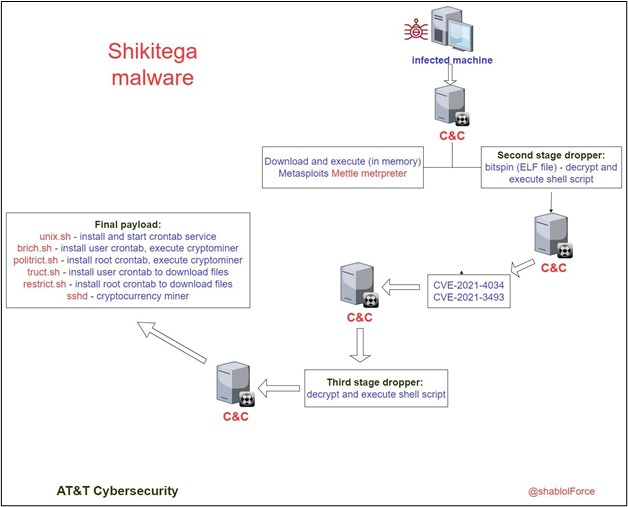

Si bien el método de infección inicial no se conoce en este momento, los investigadores de AT&T que descubrieron Shikitega dicen que el malware utiliza una cadena de infección de varios pasos en la que cada capa entrega solo unos pocos cientos de bytes, activa un módulo simple y luego pasa al siguiente.

«El malware Shiketega se entrega de una manera sofisticada, utiliza un codificador polimórfico y entrega gradualmente su carga útil donde cada paso revela solo una parte de la carga útil total», explica el informe de AT&T .

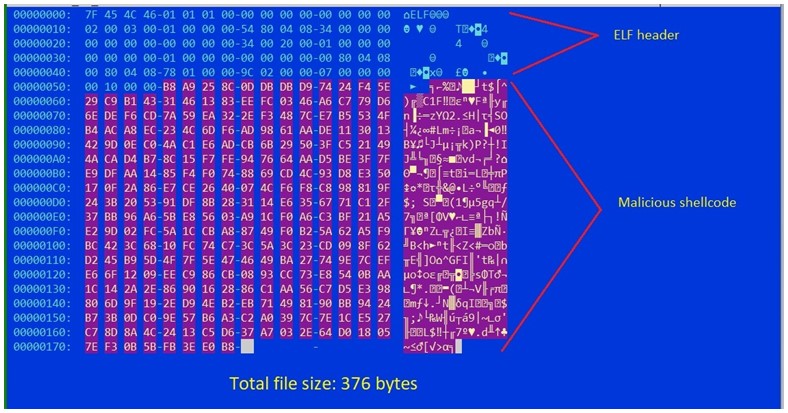

La infección comienza con un archivo ELF de 370 bytes, que es el cuentagotas que contiene el código shell codificado.

La codificación se realiza utilizando el codificador de retroalimentación aditivo polimórfico XOS ‘Shikata Ga Nai’, analizado previamente por Mandiant .

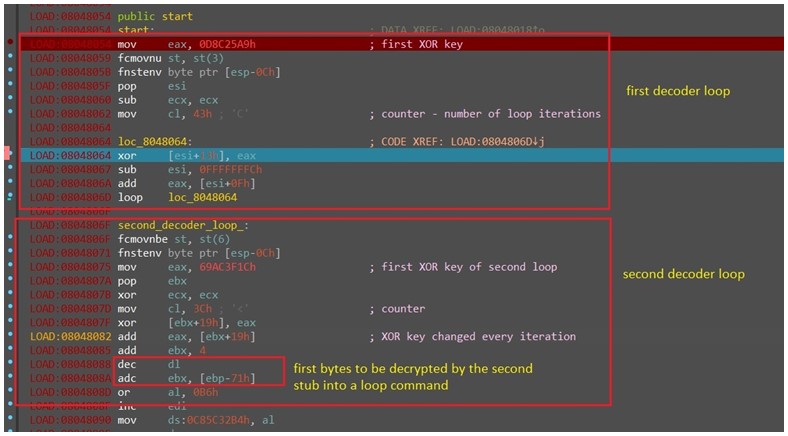

“Usando el codificador, el malware se ejecuta a través de varios bucles de decodificación, donde un bucle decodifica la siguiente capa hasta que se decodifica y ejecuta la carga útil final del shellcode”, continúa el informe.

“El perno del codificador se genera en función de la sustitución de instrucciones dinámicas y el orden de bloques dinámicos. Además, los registros se seleccionan dinámicamente”.

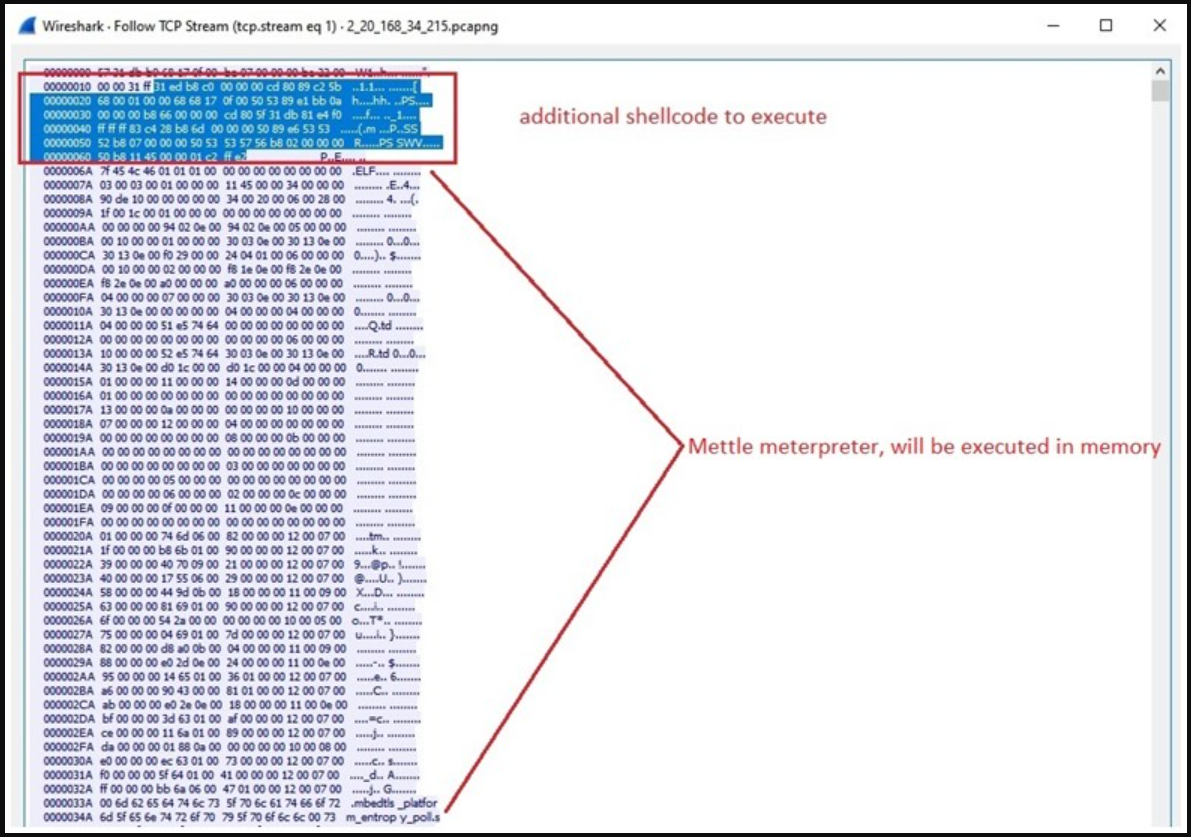

Una vez que se completa el descifrado, se ejecuta el shellcode para comunicarse con los servidores de comando y control del malware (C2) y recibir shellcode (comandos) adicionales almacenados y ejecutados directamente desde la memoria.

Uno de estos comandos descarga y ejecuta ‘ Mettle ‘, una carga pequeña y portátil de Metasploit Meterpreter que brinda a los atacantes más opciones de control remoto y ejecución de código en el host.

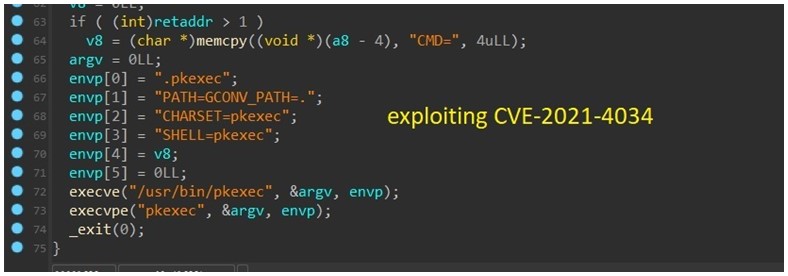

Mettle obtiene un archivo ELF aún más pequeño, que explota CVE-2021-4034 (también conocido como PwnKit) y CVE-2021-3493 para elevar los privilegios y descargar la carga útil de la etapa final, un minero de criptomonedas, como raíz.

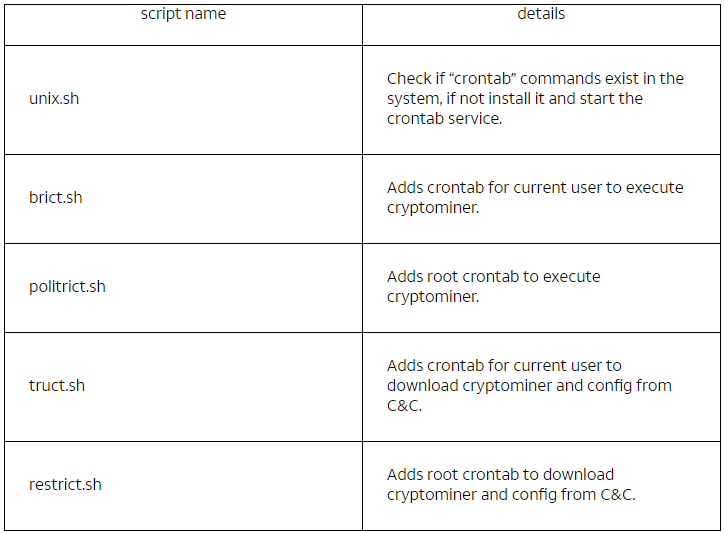

La persistencia para el criptominero se logra mediante la descarga de cinco scripts de shell que agregan cuatro cronjobs, dos para el usuario root y dos para el usuario actual.

Los crontabs son un mecanismo de persistencia efectivo, por lo que todos los archivos descargados se borran para reducir la probabilidad de que se descubra el malware.

El criptominero es XMRig versión 6.17.0, que se enfoca en minar el Monero centrado en el anonimato y difícil de rastrear.

educir aún más las posibilidades de generar alarmas en los productos de seguridad de la red, los actores de amenazas detrás de Shikitega utilizan servicios de alojamiento en la nube legítimos para alojar su infraestructura de comando y control.

Esta elección cuesta más dinero y pone a los operadores en riesgo de ser rastreados e identificados por las fuerzas del orden, pero ofrece un mejor sigilo en los sistemas comprometidos.

El equipo de AT&T informa un fuerte aumento en el malware de Linux este año, y recomienda a los administradores de sistemas que apliquen las actualizaciones de seguridad disponibles, usen EDR en todos los puntos finales y realicen copias de seguridad periódicas de los datos más importantes.

Por ahora, Shikitega parece centrarse en la minería de Monero, pero los actores de amenazas pueden decidir que otras cargas útiles más potentes pueden ser más rentables a largo plazo.

Fuente: https://www.bleepingcomputer.com