Creada por John Tuckner y el equipo de la plataforma de flujo de trabajo y automatización Tines, la Matriz de Capacidades de Automatización de SOC (SOC ACM) es un conjunto de técnicas diseñadas para ayudar a los equipos de operaciones de seguridad a comprender sus capacidades de automatización y responder de manera más efectiva a los incidentes.

Se trata de una herramienta personalizable e independiente del proveedor que ofrece listas de oportunidades de automatización, que ha sido compartida y recomendada por miembros de la comunidad de seguridad desde su lanzamiento en enero de 2023, en particular por el ingeniero de Airbnb Allyn Stott en su charla BSides and Black Hat, How I Learned to Stop Worrying and Build a Modern Detection & Response Program.

El SOC ACM se ha comparado con los marcos MITRE ATT&CK y RE&CT, y un usuario dijo: «podría ser un estándar para la clasificación de automatizaciones SOAR, un poco como el marco RE&CT, pero con más enfoque en la automatización». Ha sido utilizado por organizaciones de Fintech, Cloud Security y más, como base para evaluar y optimizar sus programas de automatización de la seguridad.

Aquí, echaremos un vistazo más de cerca a cómo funciona el SOC ACM y compartiremos cómo puede usarlo en su organización.

¿Qué es la matriz de capacidad de automatización de SOC?

La matriz de capacidades de automatización de SOC es un conjunto interactivo de técnicas que permiten a los equipos de operaciones de seguridad responder de forma proactiva a incidentes comunes de ciberseguridad.

No es una lista de casos de uso específicos relacionados con un producto o servicio en particular, sino una forma de pensar en las capacidades que una organización podría seguir.

Ofrece una base sólida para que los principiantes entiendan lo que es posible con la automatización de la seguridad. Para programas más avanzados, sirve como fuente de inspiración para futuras implementaciones, una herramienta para medir el éxito y un medio para informar los resultados.

Si bien la herramienta es independiente del proveedor, se combina bien con una plataforma como Tines, que fue desarrollada por profesionales de la seguridad para ayudar a otros profesionales de la seguridad a automatizar sus procesos de misión crítica.

¿Cómo funciona la matriz de capacidad de automatización de SOC? #

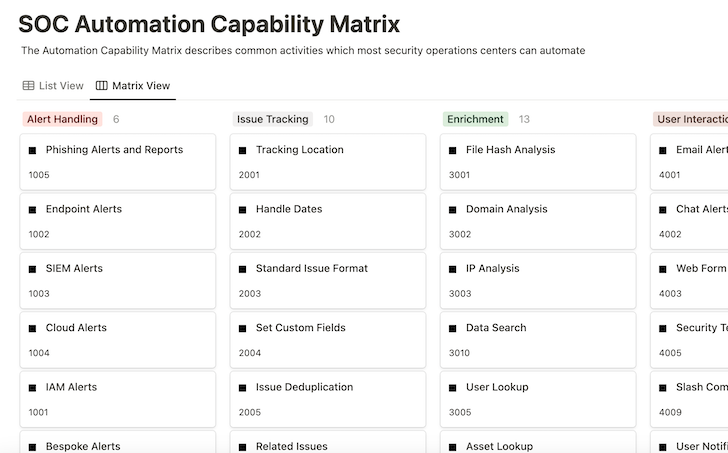

El SOC ACM se divide en categorías que contienen capacidades de automatización.

Cada capacidad comprende:

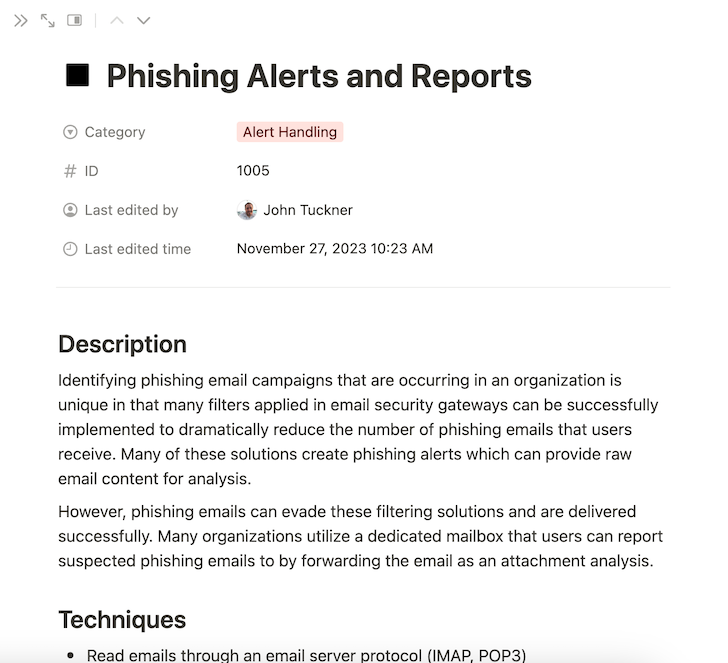

- Descripción: una breve descripción general de lo que está haciendo la capacidad.

- Técnicas: ideas independientes de la tecnología sobre cómo implementar la capacidad.

- Ejemplos: plantillas de flujo de trabajo relevantes de la biblioteca Tines

- Referencias: otras investigaciones que contribuyan a la capacidad

El marco se lee de izquierda a derecha y de arriba a abajo dentro de las categorías. Si bien es mínimamente obstinado sobre qué capacidades aportan más valor o son más fáciles de implementar, el marco es adaptable a lo que las organizaciones consideran más valioso.

Cada capacidad puede ser independiente en la matriz, pero la unión de muchas capacidades puede producir resultados mucho más complejos e impactantes.

Cómo utilizar la matriz de capacidades de automatización de SOC

A continuación, ilustraremos cómo utilizar el SOC ACM, tomando como ejemplo la respuesta de phishing. Muchas organizaciones utilizan múltiples técnicas para encontrar y analizar mensajes sospechosos para responder adecuadamente a los correos electrónicos maliciosos.

Para empezar, estos son algunos de los procesos que puede incluir una investigación rutinaria de phishing:

- Recibir un correo electrónico o una alerta de phishing

- Enviar una notificación al equipo de seguridad para su procesamiento

- Crear un ticket para realizar un seguimiento y registrar el análisis

- Revise los elementos del correo electrónico, incluidos los archivos adjuntos, los enlaces y los encabezados de los mensajes de correo electrónico

- Si es sospechoso, elimine el correo electrónico y agregue funciones a las listas de bloqueo

- Enviar una notificación al destinatario con una actualización de estado

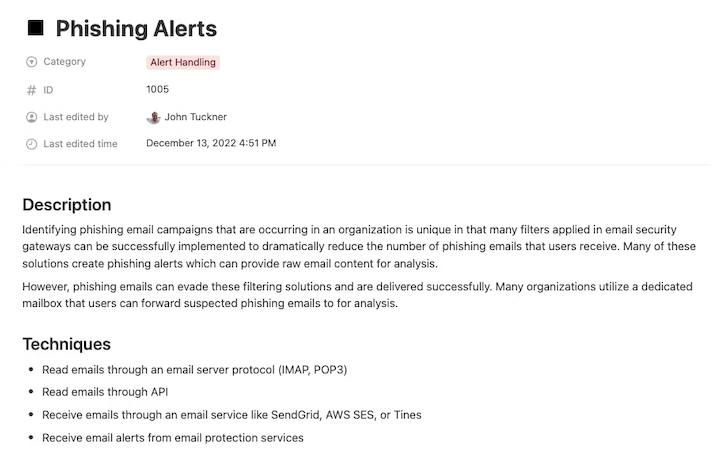

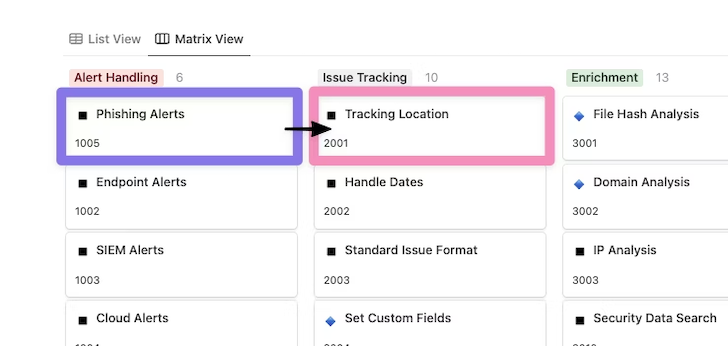

Dentro de la capacidad de matriz, las alertas de suplantación de identidad (phishing) aparecen en la sección Control de alertas; Menciona que muchas organizaciones implementan herramientas como puertas de enlace de seguridad de correo electrónico para evitar que los correos electrónicos sospechosos lleguen a las bandejas de entrada y, al mismo tiempo, generar alertas de campañas de ataque que podrían automatizarse.

La capacidad también describe una estrategia para crear una bandeja de entrada útil para que los usuarios reenvíen fácilmente los correos electrónicos de phishing que pueden haber pasado por los filtros. La implementación de ambas capacidades ofrece la oportunidad de comenzar un flujo de trabajo de automatización.

Una vez que se ha identificado un mensaje sospechoso, ya sea a través del informe del usuario o de la alerta generada, se dispone de más capacidades de automatización. Una recomendación es crear una ubicación para realizar un seguimiento del ciclo de vida de cada alerta lo antes posible.

Utilizando la capacidad de ubicación de seguimiento en la sección Seguimiento de problemas, podemos identificar dónde se deben registrar, actualizar e informar estas alertas. Observe cómo el flujo de trabajo ahora se ha movido entre las secciones de la matriz de capacidad de automatización para ampliar el proceso.

Una vez decidida la alerta y la ubicación de seguimiento, podemos pasar a realizar un análisis exhaustivo de la alerta de phishing en cuestión. Los correos electrónicos de phishing suelen contener archivos adjuntos potencialmente maliciosos y enlaces sospechosos para capturar material de autenticación y, por lo general, se envían desde fuentes falsificadas.

Al pasar a la fase de enriquecimiento, queremos centrarnos en utilizar algunas capacidades clave como mínimo: análisis de dominio para cualquier enlace presente en el cuerpo del correo electrónico, análisis de hash de archivos/análisis de archivos para ver los archivos adjuntos al correo electrónico y atributos de correo electrónico para profundizar en los encabezados de correo electrónico en busca de signos de correos electrónicos de direcciones falsificadas.

En el caso de las oportunidades de enriquecimiento, el número de opciones de herramientas y servicios basados en API que se pueden usar para proporcionar estas capacidades crece exponencialmente. Algunas opciones comunes incluyen VirusTotal para archivos, URLscan para dominios y EmailRep para información del remitente. Cada uno de estos resultados de enriquecimiento se puede registrar en la ubicación de seguimiento asociada identificada previamente para documentar los resultados y proporcionar a los analistas una visión de los resultados.

Esto muestra cuántas capacidades de la misma sección se pueden aplicar al mismo flujo de trabajo de automatización, en este caso, para proporcionar la mayor cantidad de información posible a los analistas.

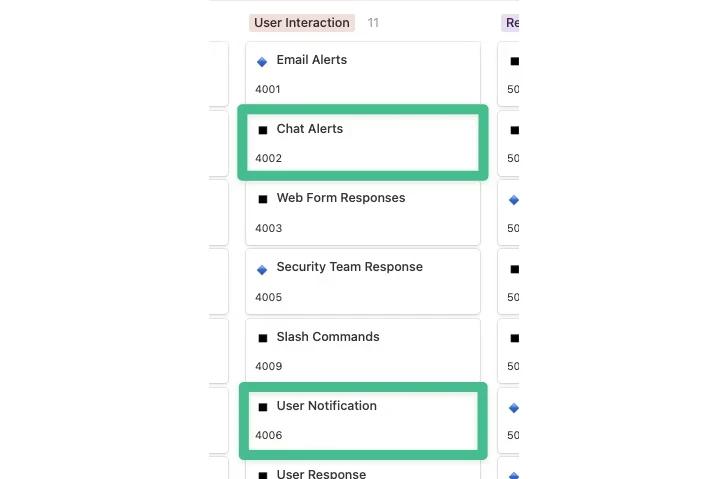

Después de que se produce el enriquecimiento, es posible que ya se haya llegado a un veredicto, pero lo más probable es que el problema requiera una revisión rápida por parte de un analista. En este punto, la sección Interacción con el usuario se vuelve crítica.

Para empezar, podemos usar las alertas de chat para notificar al equipo de seguridad en un canal de Slack que ha llegado un correo electrónico de phishing y que se ha creado un problema de seguimiento, con varios detalles de enriquecimiento agregados a medida que el contexto adicional está listo para su revisión.

Eso se encarga de informar al equipo de seguridad, pero ¿qué pasa con la actualización de los usuarios que podrían verse afectados o que informaron el correo electrónico? Los procesos de respuesta al phishing, en particular, son únicos porque muchas organizaciones capacitan activamente a los usuarios para que denuncien los correos electrónicos que podrían identificar como sospechosos. Informar a estos usuarios con un veredicto seguro en un corto período de tiempo es una excelente manera de potenciar operaciones como la firma rápida de documentos confidenciales o la prevención de brotes masivos de malware.

Para ello, podemos utilizar la función de notificación al usuario para identificar al usuario que denunció el correo electrónico y proporcionarle los resultados del análisis del correo electrónico. En el caso de la interacción con el usuario, no se trata solo de notificar al equipo de seguridad, sino también de ampliar el alcance y capacitar a otros con información en tiempo real para tomar las decisiones correctas.

En este punto, se ha llevado a cabo mucha actividad y tenemos mucho conocimiento a nuestra disposición. Si bien siempre es útil contar con más información, actuar adecuadamente es lo que más cuenta, lo que en última instancia resulta en la fase de corrección. Muchos de los puntos de datos (indicadores) que hemos recopilado antes se pueden utilizar para la acción correctiva. Dependiendo de cómo se haya desarrollado la situación, podríamos tomar algunas de las siguientes medidas:

- Lista de dominios bloqueados: agregue los dominios y las URL identificados como sospechosos a una lista de bloqueo.

- Lista de bloqueo de hash de archivo: agregue cualquier hash de archivo identificado como malicioso a una lista de bloqueo.

- Eliminación de correo electrónico: elimine los correos electrónicos relacionados con una campaña de ataque de las bandejas de entrada.

- Invalidación de contraseña: cambie las contraseñas de los usuarios que hayan enviado credenciales a un sitio web de phishing.

La clave de cualquier remediación es saber lo que es posible y comenzar poco a poco, especialmente cuando se utiliza la automatización para generar confianza. Una forma de hacerlo es proporcionar vínculos o botones en los que se debe hacer clic manualmente para realizar acciones de corrección, pero de manera repetible. Si desea introducir una automatización completa, mantener listas de dominios sospechosos que se pueden bloquear le proporciona una gran utilidad, un riesgo menor y se puede corregir rápidamente con poco impacto general cuando se producen errores.

Al observar el proceso de principio a fin, hemos utilizado las siguientes capacidades para ayudar a automatizar acciones críticas para muchos equipos de ciberseguridad:

- Alertas de phishing

- Ubicación de seguimiento

- Análisis de hash de archivos

- Análisis de dominio

- Atributos de correo electrónico

- Alertas de chat

- Notificación al usuario

- Lista de dominios bloqueados

- Lista de bloqueo de hash de archivos

- Eliminación de correo electrónico

- Invalidación de contraseña

Un beneficio significativo de desarrollar estas capacidades en su organización para abordar un solo proceso, como el phishing, es que muchas de estas capacidades ahora están disponibles para ser reutilizadas para fines adicionales, como la detección de malware o el manejo de inicios de sesión sospechosos, lo que facilita cada oportunidad de automatización posterior.

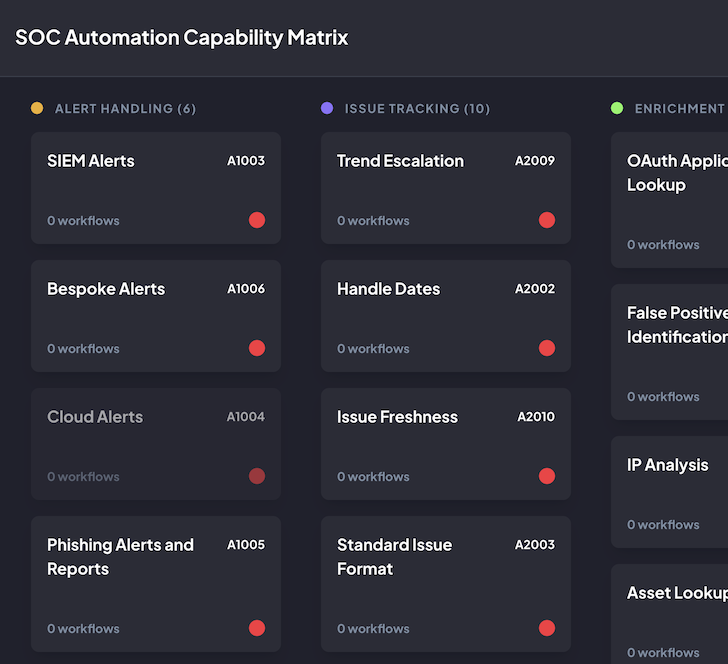

Personalización de la matriz

El SOC ACM también está disponible en GitHub para aquellos que prefieren ejecutarlo ellos mismos o contribuir.

De esta manera, el SOC ACM se puede personalizar completamente para satisfacer sus necesidades. Esto incluye:

- Adición de nuevas categorías y capacidades

- Reorganizar según sus prioridades

- Seguimiento de los flujos de trabajo de automatización que se alinean con estas capacidades

- Exportación de la configuración

- Modo oscuro y claro

También puede evaluar diferentes entornos u organizaciones de manera diferente mediante la creación de tableros separados. Por ejemplo, si su organización adquiere una empresa con capacidades diferentes a las suyas, puede utilizar la matriz para visualizar ese entorno de forma completamente diferente.

Toda esta configuración se puede almacenar localmente en su navegador para mayor privacidad. Además de exportar la configuración, puede importarla para revivir evaluaciones anteriores, todo ello sin una cuenta de inicio de sesión y sin ningún tipo de seguimiento.

El SOC ACM como herramienta de informes

Los equipos que acceden al SOC ACM en GitHub también pueden usar la matriz para demostrar visualmente dónde se encuentran en su recorrido de automatización y comunicar el valor de su programa de automatización a los líderes y otras partes interesadas clave.

Poco después de implementar algunas capacidades, los equipos comprenderán qué capacidades están utilizando más, las actividades asociadas y su valor, como el tiempo ahorrado o el tiempo de respuesta reducido. Esto les permite compartir los resultados con los equipos relevantes y decidir qué priorizar a continuación.

Caso práctico: seguimiento del tiempo ahorrado y ejecuciones para mostrar valor con el SOC ACM

En el Tines Roadshow: San Francisco, el creador de la Matriz de Capacidades de Automatización de SOC, John Tuckner, compartió cómo trabajó con una empresa de tecnología financiera para evaluar y mejorar su programa de automatización utilizando la matriz. Le dijeron a Tuckner: «La matriz de capacidad de automatización nos ayuda a organizar nuestros flujos de trabajo, identificar qué flujos de trabajo nos están ahorrando más tiempo y resaltar futuras áreas de oportunidad».

Resúmenes:

- 25 capacidades implementadas y etiquetadas

- 10 flujos de trabajo que utilizan comandos de barra diagonal de Slack con 2.000 ejecuciones

- Los flujos de trabajo de envío de avisos multifactor se ejecutaron 721 veces para ahorrar 6,5 horas de tiempo al mes

Recomendaciones:

- Observe la administración de listas de IOC para capacidades de respuesta, «lista de IP», «lista de dominios» y «lista hash».

- Documente y destaque los esfuerzos realizados en el tiempo ahorrado al utilizar la gestión de casos.

Estado futuro: lo que harán de manera diferente:

- Abordar las alertas distribuidas y la interacción del usuario a través de Slack

- Notificación al usuario

- Respuesta del usuario

- Actualización del canal de seguridad de Slack y de los informes de incidentes para usar un bot de Slack y enrutar los informes y las solicitudes al subequipo correcto

- Notificar a los recursos de emergencia

- Escalamientos cronometrados

- Comandos de barra diagonal

- Añade más acciones de respuesta a través de la automatización de Tines a través de nuestro bot de Slack

- Recolección de artefactos

- Deshabilitación del dispositivo MFA

- Búsqueda de activos (no solo endpoints, es necesario incluir activos en la nube)

La matriz de capacidades de automatización de SOC es un recurso útil para los equipos en todas las etapas de su viaje de automatización, ya que proporciona inspiración para sus próximas compilaciones de automatización y un medio para evaluar su programa de automatización.

Si desea explorar la matriz de capacidades de automatización de SOC con más detalle, la encontrará en Notion, alojada por el equipo de Tines.

Fuente: https://thehackernews.com