El troyano de acceso remoto BRATA (RAT) de Android ha sido detectado en Italia, y los actores de amenazas llaman a las víctimas de ataques por SMS para robar sus credenciales bancarias en línea.

La variante actualmente en circulación es nueva y, según un informe de los investigadores de Cleafy, puede pasar desapercibida para la gran mayoría de los escáneres AV.

BRATA se vio anteriormente en Brasil , entregado a través de aplicaciones en Google Play Store, pero parece que sus autores ahora lo están vendiendo a operadores extranjeros, lo que no es inusual en este campo.

Usar aplicaciones anti-spam falsas

La campaña italiana se detectó por primera vez en junio de 2021, entregando múltiples aplicaciones de Android a través de SMS phishing, también conocido como smishing.

La mayoría de las aplicaciones maliciosas se denominaron «Sicurezza Dispositivo» (Seguridad del dispositivo) y se promocionaron como herramientas antispam.

Esa primera ola falló en la detección de AV, con una tasa de sigilo del 50% en Virus Total. Estas altas tasas de detección llevaron a una segunda ola con una nueva variante con tasas de detección extremadamente bajas a mediados de octubre.

En la segunda ola, los actores también ampliaron su alcance de focalización, elevando las instituciones financieras objetivo de uno a tres.

Requiere mano de obra

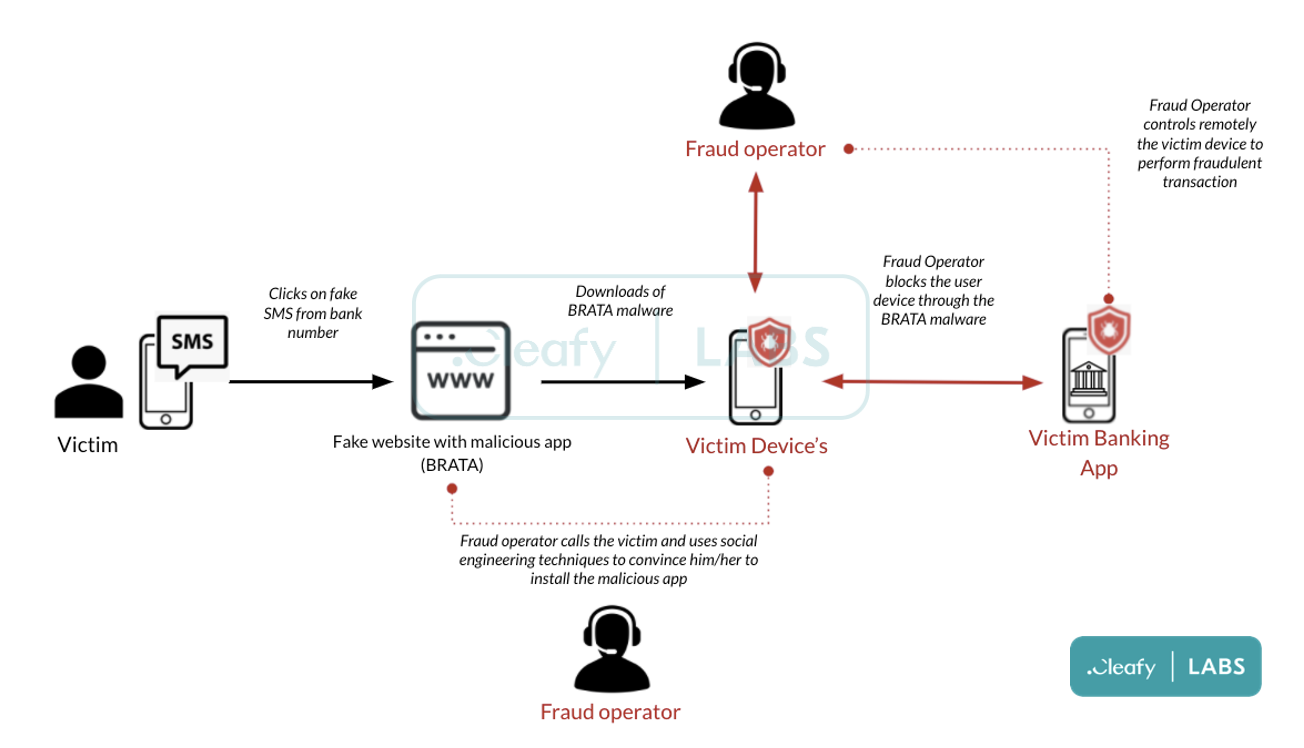

El ataque comienza con un texto SMS no solicitado que vincula un sitio web malicioso. Este texto afirma ser un mensaje del banco instando al destinatario a descargar una aplicación anti-spam.

El enlace conduce a una página desde donde la víctima descarga el credenciales bancariasBRATA ellos mismos o los lleva a una página de phishing para ingresar sus credenciales bancarias.

Durante ese paso, los actores de la amenaza llaman a la víctima por teléfono y fingen ser un empleado del banco, ofreciendo ayuda para instalar la aplicación.

Fuente: Cleafy

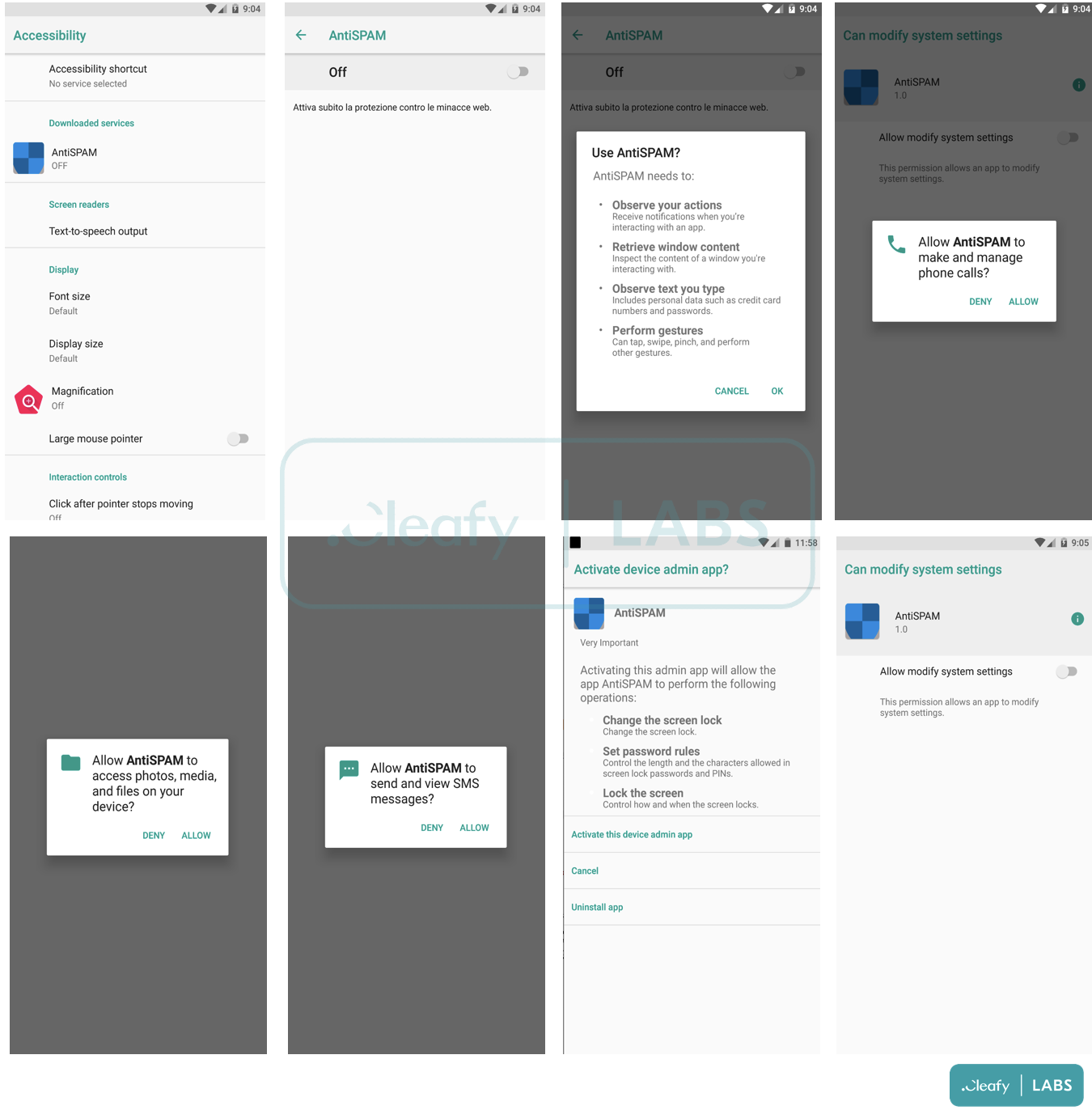

La aplicación requiere múltiples permisos para permitir que el actor tome el control total del dispositivo comprometido, incluidos los servicios de accesibilidad, ver y enviar SMS, hacer llamadas telefónicas y realizar grabaciones de pantalla.

La lista completa de las capacidades de BRATA incluye:

- Intercepte mensajes SMS y reenvíelos a un servidor C2. Esta función se utiliza para que el banco envíe 2FA a través de SMS durante la fase de inicio de sesión o para confirmar transacciones de dinero.

- Capacidades de grabación y transmisión de pantalla que permiten que el malware capture cualquier información confidencial que se muestre en la pantalla. Esto incluye audio, contraseñas, información de pago, foto y mensajes. A través del Servicio de Accesibilidad, el malware hace clic en el botón «comenzar ahora» (de la ventana emergente) automáticamente, por lo que la víctima no puede negar la grabación / transmisión del dispositivo que posee.

- Elimínese del dispositivo comprometido para reducir la detección.

- Desinstale aplicaciones específicas (por ejemplo, antivirus).

- Oculte su propia aplicación de iconos para que los usuarios no avanzados la puedan rastrear.

- Desactive Google Play Protect para evitar que Google lo marque como una aplicación sospechosa.

- Modifique la configuración del dispositivo para obtener más privilegios.

- Desbloquee el dispositivo si está bloqueado con un pin o patrón secreto.

- Muestre la página de phishing.

- Abusar del servicio de accesibilidad para leer todo lo que se muestra en la pantalla del dispositivo infectado o para simular clics (toques) en la pantalla. Luego, esta información se envía al servidor C2 de los atacantes.

Fuente: Cleafy

Los actores abusan de estos permisos para acceder a la cuenta bancaria de la víctima, recuperar el código 2FA y, finalmente, realizar transacciones fraudulentas .

Las cuentas de mulas utilizadas como puntos intermediarios en esta campaña tienen su sede en Italia, Lituania y los Países Bajos.

Mantenerse a salvo

Como se trata de una campaña para dispositivos móviles, los usuarios de computadoras de escritorio están excluidos de las infecciones para limitar el alcance de la orientación a las posibles víctimas.

Si intenta abrir el enlace contenido en el SMS en una PC o computadora portátil, el sitio web no se podrá ver. Ese es un método de verificación simple para confirmar la validez de los mensajes entrantes.

En segundo lugar, ningún banco sugiere instalar ninguna aplicación que no sea la aplicación oficial de banca electrónica, que se encuentra en Play Store / App Store y está vinculada desde el sitio web oficial del banco.

Finalmente, siempre que instale una aplicación, preste atención al tipo de permiso solicitado y considere su relevancia para la funcionalidad de la aplicación. No instale la aplicación si una aplicación solicita demasiados permisos no relacionados con su funcionalidad.

Fuente: https://www.bleepingcomputer.com