Los investigadores de ciberseguridad han revelado un nuevo programa de puerta trasera capaz de robar las credenciales de inicio de sesión del usuario, información del dispositivo y ejecutar comandos arbitrarios en sistemas Linux.

El equipo de Qihoo 360 NETLAB ha denominado al dropper de malware » Facefish » debido a sus capacidades para entregar diferentes rootkits en diferentes momentos y al uso del cifrado Blowfish para cifrar las comunicaciones al servidor controlado por el atacante.

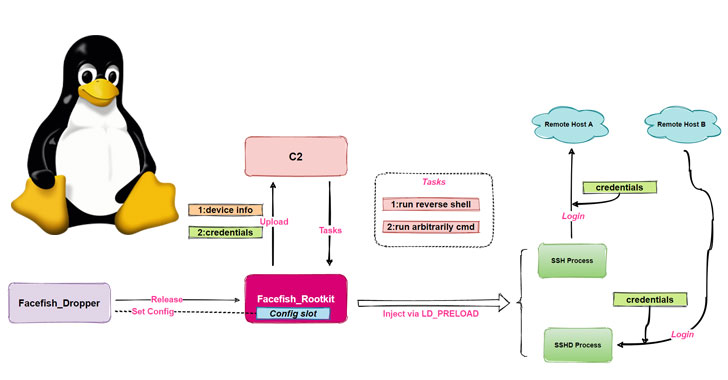

«Facefish consta de 2 partes, Dropper y Rootkit, y su función principal está determinada por el módulo Rootkit, que funciona en la capa Ring 3 y se carga usando la función LD_PRELOAD para robar las credenciales de inicio de sesión del usuario conectando funciones relacionadas con el programa ssh / sshd, y también es compatible con algunas funciones de puerta trasera «, dijeron los investigadores .

La investigación de NETLAB se basa en un análisis anterior publicado por Juniper Networks el 26 de abril, que documentó una cadena de ataque dirigida al Panel de control web (CWP, anteriormente CentOS Web Panel) para inyectar un implante SSH con capacidades de exfiltración de datos.

Facefish pasa por un proceso de infección de varias etapas, que comienza con una inyección de comando contra CWP para recuperar un cuentagotas («sshins») de un servidor remoto, que luego libera un rootkit que finalmente se encarga de recopilar y transmitir información confidencial al servidor, además de esperar más instrucciones emitidas por el servidor de comando y control (C2).

Si bien la vulnerabilidad exacta explotada por el atacante para el compromiso inicial sigue sin estar clara, Juniper señaló que CWP ha estado plagado de docenas de problemas de seguridad , al agregar el » cifrado intencional y la ofuscación » del código fuente ha hecho «difícil determinar qué versiones de CWP son o siguen siendo vulnerables a este ataque «.

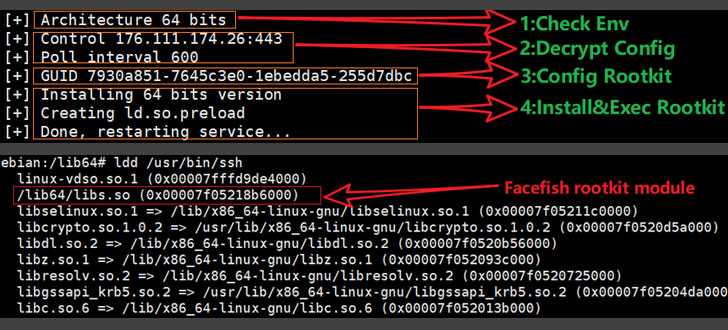

Por su parte, el cuentagotas viene con su propio conjunto de tareas, entre las que se encuentran la detección del entorno de ejecución, el descifrado de un archivo de configuración para obtener información de C2, la configuración del rootkit y el inicio del rootkit inyectándolo en el proceso del servidor shell seguro (sshd ).

Los rootkits son particularmente peligrosos ya que permiten a los atacantes obtener privilegios elevados en el sistema, lo que les permite interferir con las operaciones centrales realizadas por el sistema operativo subyacente. Esta capacidad de los rootkits para camuflarse en la estructura del sistema operativo les da a los atacantes un alto nivel de sigilo y evasión.

Facefish también emplea un protocolo de comunicación complejo y un algoritmo de cifrado, utilizando instrucciones que comienzan con 0x2XX para intercambiar claves públicas y BlowFish para cifrar los datos de comunicación con el servidor C2. Algunos de los comandos C2 enviados por el servidor son los siguientes:

- 0x300: informe de información de credencial robada

- 0x301 – Recopilar detalles del comando » uname «

- 0x302 – Ejecutar shell inverso

- 0x310 – Ejecuta cualquier comando del sistema

- 0x311 – Envía el resultado de la ejecución de bash

- 0x312: informe de información del host

Los hallazgos de NETLAB provienen de un análisis de un archivo de muestra ELF que detectó en febrero de 2021.

Fuente: www.thehackernews.com