Una política sólida de bloqueo de cuentas es una de las herramientas más efectivas para detener los intentos de autenticación por fuerza bruta en los dominios de Windows.

Una vez que un atacante ingresa una contraseña incorrecta tantas veces, la cuenta se bloquea. Esto evita cualquier intento adicional hasta que un administrador desbloquee la cuenta.

Creación de una política de bloqueo de cuenta

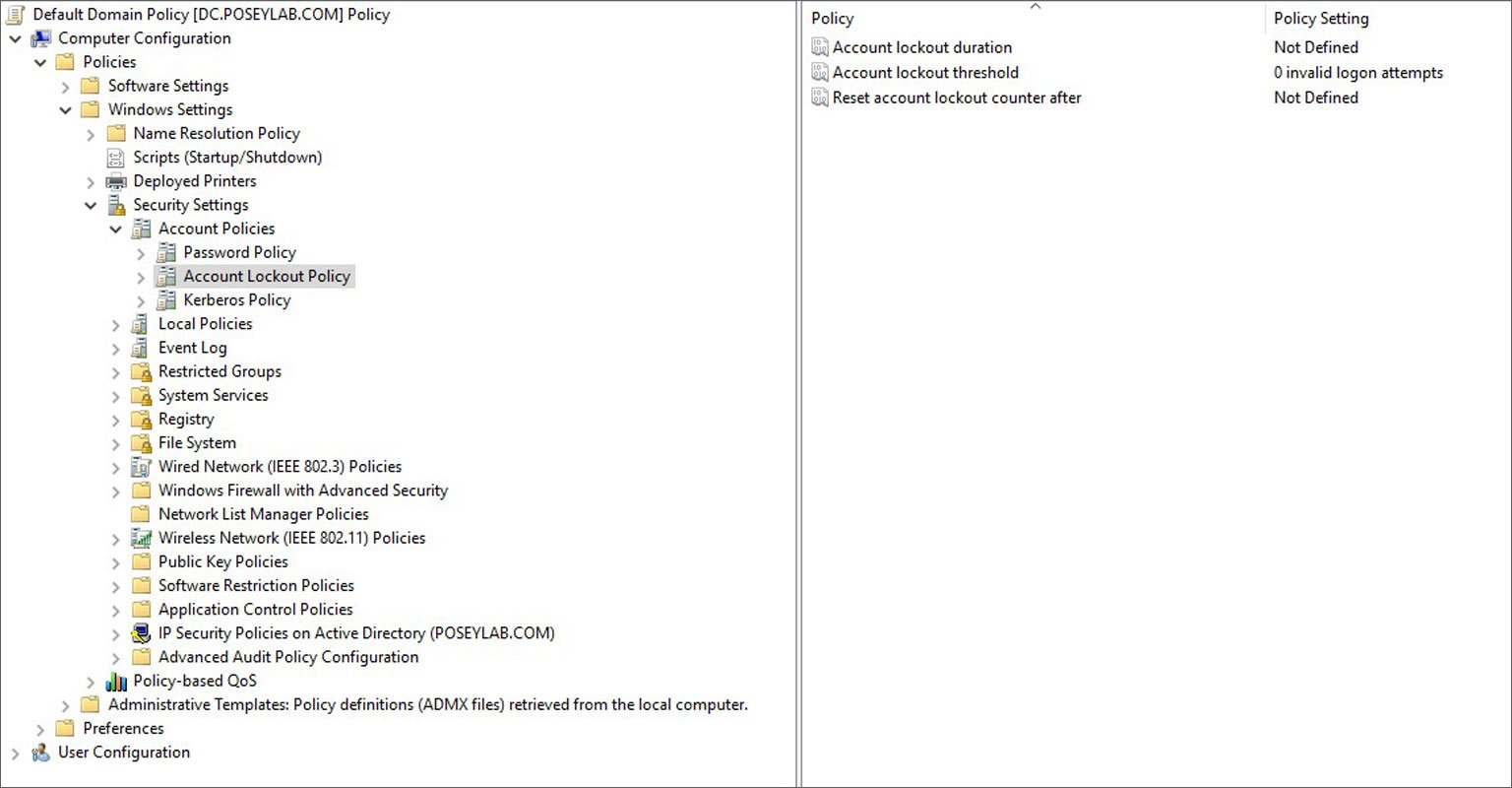

Para crear una política de bloqueo de cuenta, comience abriendo el objeto de política de grupo dentro del cual desea crear la política. A continuación, navegue por el árbol de la consola hasta Configuración del equipo > Políticas > Configuración de Windows > Configuración de seguridad > Políticas de cuenta > Política de bloqueo de cuenta . Como puede ver en la Figura 1, hay tres configuraciones individuales que conforman una política de bloqueo de cuenta.

Figura 1: Configuración de la política de bloqueo de cuentas en el Editor de administración de políticas de grupo

Figura 1: Configuración de la política de bloqueo de cuentas en el Editor de administración de políticas de grupo

Configuración de la política de bloqueo de cuenta

1. Configuración de la duración del bloqueo

La primera configuración utilizada en una política de bloqueo de cuenta es la duración del bloqueo. Si una cuenta se bloquea, la configuración de la duración del bloqueo controlará cuánto durará el bloqueo. Habilitar la configuración Duración del bloqueo de la cuenta le permite ingresar el período de bloqueo en minutos. Puede hacer que un bloqueo dure de un minuto a 99,999 minutos.

Como alternativa, puede forzar el bloqueo de una cuenta para que permanezca vigente hasta que un administrador desbloquee la cuenta configurando el valor de duración del bloqueo de la cuenta en 0.

2. Configuración del umbral de bloqueo de cuenta

La segunda configuración de política de grupo que se utiliza como base de una política de bloqueo de cuenta es la configuración de Umbral de bloqueo de cuenta. Esta es la configuración que determina la cantidad de intentos fallidos de inicio de sesión que provocarán el bloqueo de una cuenta. Establecer el Umbral de bloqueo de cuenta en un valor de cinco, por ejemplo, significaría que la cuenta de un usuario se bloquearía después de cinco intentos fallidos de inicio de sesión.

La cantidad máxima de intentos fallidos de inicio de sesión que puede especificar (suponiendo que la configuración esté habilitada) es 999, aunque la mayoría de las organizaciones usan un valor de tres o cinco. Por cierto, si establece el valor en 0, las cuentas nunca se bloquearán.

3. Restablecer contador de bloqueo de cuenta después de configurar

La tercera configuración en una política de bloqueo de cuenta es la configuración Restablecer contador de bloqueo de cuenta después. Esta configuración determina la cantidad de tiempo que debe transcurrir antes de que Windows restablezca el recuento de inicios de sesión fallidos de una cuenta a cero. El período de reinicio se puede configurar desde un minuto hasta 99,999 minutos.

Imagine por un momento que una organización tiene una política de bloqueo de cuentas que bloquea la cuenta de un usuario después de tres intentos fallidos de inicio de sesión. Ahora, suponga que un usuario ingresa su contraseña incorrectamente dos veces seguidas. Si el usuario ingresara incorrectamente su contraseña por tercera vez, la cuenta se bloquearía.

Sin embargo, si el usuario esperara e intentara iniciar sesión nuevamente al día siguiente, se le darían tres intentos más porque el contador de reinicio de bloqueo de cuenta eventualmente caducará, lo que esencialmente hará que parezca que no se han producido inicios de sesión fallidos (al menos desde una cuenta prospectivo de bloqueo).

El problema con los bloqueos de cuentas

Aunque se puede configurar una política de bloqueo de cuentas para desbloquear automáticamente la cuenta de un usuario después de un período de tiempo, la mayoría de las organizaciones requieren que un administrador desbloquee las cuentas que se han bloqueado. Después de todo, la cuenta se bloqueó por algún motivo y realizar un desbloqueo automático podría ser un riesgo para la seguridad.

Por supuesto, requerir que un administrador desbloquee una cuenta puede ser problemático desde el punto de vista del usuario final. Los bloqueos de cuentas pueden, por ejemplo, ocurrir tarde en la noche o durante el fin de semana cuando no hay nadie disponible para desbloquear la cuenta. Del mismo modo, si la mesa de soporte está ocupada, es posible que un usuario deba esperar a que un técnico esté disponible.

Specops uReset resuelve este problema al permitir que los usuarios desbloqueen sus propias cuentas. Si la cuenta de un usuario se bloquea, el usuario puede visitar un portal web de autoservicio y solicitar que se desbloquee la cuenta. Luego, el portal requiere que el usuario demuestre de manera concluyente su identidad mediante un proceso de autenticación multifactor personalizable. La mejor parte: el problema de las credenciales almacenadas en caché local que puede repetirse con todo el trabajo híbrido desde casa que ocurre en estos días ya no es un problema.

Cuando el usuario proporciona la información de autenticación requerida, la contraseña del usuario se restablece y su cuenta se desbloquea, todo sin llamar al servicio de asistencia. Este proceso no solo es conveniente para los usuarios finales que necesitan desbloquear sus cuentas, sino que también puede ayudar a reducir la carga de trabajo del personal del servicio de asistencia, ya que los usuarios pueden restablecer sus propias contraseñas y desbloquear sus propias cuentas. Puede probar Specops uReset en su Active Directory de forma gratuita para ver si encaja bien.

Patrocinado por Specops

Fuente: https://www.bleepingcomputer.com