Los investigadores de seguridad cibernética han reiterado las similitudes entre la última versión del ransomware LockBit y BlackMatter , una variante renombrada de la cepa del ransomware DarkSide que cerró en noviembre de 2021.

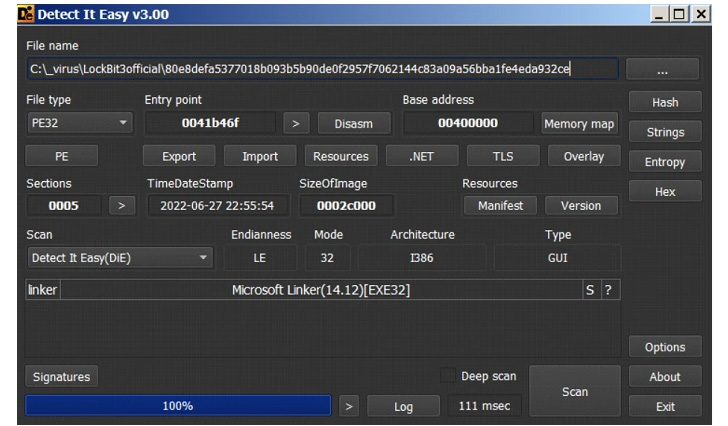

La nueva versión de LockBit , llamada LockBit 3.0, también conocida como LockBit Black, se lanzó en junio de 2022, lanzando un nuevo sitio de fugas y el primer programa de recompensas por errores de ransomware, junto con Zcash como una opción de pago en criptomoneda.

Su proceso de cifrado implica agregar la extensión «HLJkNskOq» o «19MqZqZ0s» a todos y cada uno de los archivos y cambiar los íconos de los archivos bloqueados por los del archivo .ico que dejó caer la muestra de LockBit para iniciar la infección.

«El ransomware luego suelta su nota de rescate, que hace referencia a ‘Ilon Musk’ y al Reglamento General de Protección de Datos (GDPR) de la Unión Europea», dijeron los investigadores de Trend Micro en un informe del lunes. «Por último, cambia el fondo de pantalla de la máquina de la víctima para informarles del ataque de ransomware».

Las amplias similitudes de LockBit con BlackMatter provienen de las superposiciones en la escalada de privilegios y las rutinas de recolección utilizadas para identificar las API necesarias para finalizar procesos y otras funciones, así como el uso de técnicas anti-depuración y subprocesamiento diseñadas para frustrar el análisis.

También cabe destacar el uso de un argumento «-pass» para descifrar su rutina principal, un comportamiento visto en otra familia de ransomware desaparecida llamada Egregor , lo que hace que el binario sea más difícil de revertir si el parámetro no está disponible.

Además, LockBit 3.0 está diseñado para verificar el idioma de visualización de la máquina víctima para evitar comprometer los sistemas asociados con los estados de la Comunidad de Estados Independientes (CEI).

«Un comportamiento notable de esta tercera versión de LockBit es su técnica de eliminación de archivos: en lugar de usar cmd.exe para ejecutar un archivo por lotes o un comando que realizará la eliminación, suelta y ejecuta un archivo .tmp descifrado del binario», dijeron los investigadores. dijo.

Este archivo .tmp luego sobrescribe el contenido del binario ransomware y luego cambia el nombre del binario varias veces, con los nuevos nombres de archivo basados en la longitud del nombre del archivo original, incluida la extensión, en un intento de evitar la recuperación por parte de herramientas forenses y encubrir sus huellas

Los hallazgos se producen cuando las infecciones de LockBit han surgido como los grupos de ransomware como servicio (RaaS) más activos en 2022, siendo el más reciente supuestamente el Servicio de Impuestos Internos de Italia (L’Agenzia delle Entrate).

Según el Informe de respuesta a incidentes de la Unidad 42 de Palo Alto Networks de 2022, publicado hoy y basado en 600 casos manejados entre mayo de 2021 y abril de 2022, la familia de ransomware representó el 14 % de las intrusiones, solo superada por Conti con un 22 %.

El desarrollo también destaca el éxito continuo del modelo de negocio RaaS, reduciendo la barrera de entrada para los extorsionadores y ampliando el alcance del ransomware.

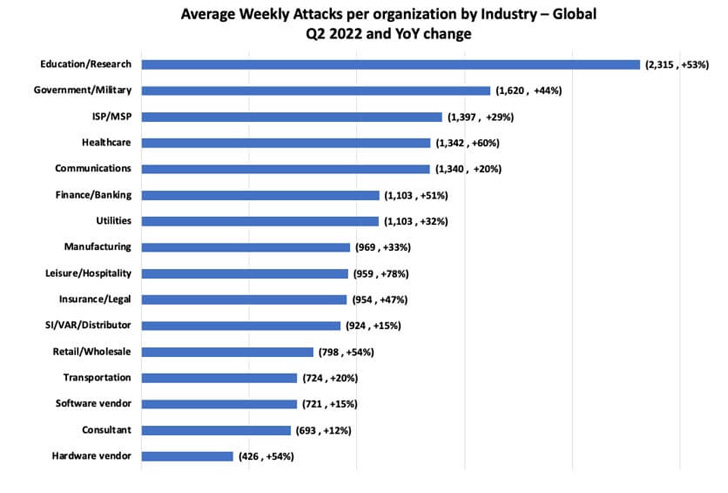

El análisis de Check Point de las tendencias de ciberataques para el segundo trimestre de 2022 muestra que el promedio semanal de organizaciones afectadas por ransomware alcanzó una de cada 40, un aumento interanual del 59 % de una de cada 64 organizaciones en el segundo trimestre de 2021.

«América Latina ha visto el mayor aumento de ataques, detectando una de cada 23 organizaciones afectadas semanalmente, un aumento interanual del 43 %, en comparación con una de las 33 en el segundo trimestre de 2021, seguida por la región de Asia que ha visto un aumento interanual del 33 %, alcanzando una de cada 17 organizaciones impactadas semanalmente”, dijo la firma de ciberseguridad israelí

Fuente: https://thehackernews.com