Los piratas informáticos de habla china han estado utilizando desde al menos 2016 malware que prácticamente pasa desapercibido en las imágenes del firmware de algunas placas base, una de las amenazas más persistentes comúnmente conocida como rootkit UEFI.

Los investigadores de la empresa de ciberseguridad Kaspersky lo llamaron CosmicStrand, pero los analistas de malware de Qihoo360 descubrieron una variante anterior de la amenaza, que la llamaron Spy Shadow Trojan.

No está claro cómo el actor de amenazas logró inyectar el rootkit en las imágenes de firmware de las máquinas objetivo, pero los investigadores encontraron el malware en máquinas con placas base ASUS y Gigabyte.

Rootkit UEFI misterioso

El software Unified Extensible Firmware Interface (UEFI) es lo que conecta el sistema operativo de una computadora con el firmware del hardware subyacente.

El código UEFI es el primero en ejecutarse durante la secuencia de arranque de una computadora, antes que el sistema operativo y las soluciones de seguridad disponibles.

El malware plantado en la imagen del firmware UEFI no solo es difícil de identificar, sino que también es extremadamente persistente, ya que no se puede eliminar reinstalando el sistema operativo o reemplazando la unidad de almacenamiento.

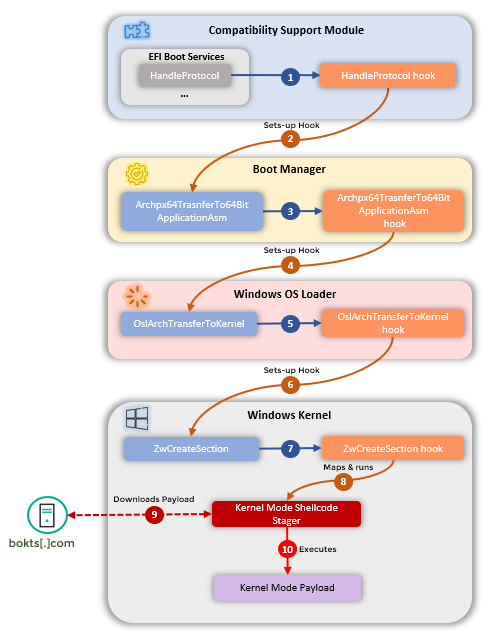

Un informe de Kaspersky hoy proporciona detalles técnicos sobre CosmicStrand, desde el componente UEFI infectado hasta la implementación de un implante a nivel de kernel en un sistema Windows en cada arranque.

Todo el proceso consiste en configurar ganchos para modificar el cargador del sistema operativo y tomar el control de todo el flujo de ejecución para iniciar el shellcode que obtiene la carga útil del servidor de comando y control.

: Kaspersky

Mark Lechtik, un ex ingeniero inverso de Kaspersky, ahora en Mandiant, que participó en la investigación, explica que las imágenes de firmware comprometidas venían con un controlador CSMCORE DXE modificado, que permite un proceso de arranque heredado.

“Este controlador se modificó para interceptar la secuencia de arranque e introducirle lógica maliciosa”, señala Lechtik en un tuit el lunes.

Si bien la variante de CosmicStrand que Kaspersky descubrió es más reciente, los investigadores de Qihoo360 revelaron en 2017 los primeros detalles sobre una versión anterior del malware.

Los investigadores chinos comenzaron a analizar el implante después de que una víctima informara que su computadora había creado una nueva cuenta de la nada y que el software antivirus seguía alertando de una infección de malware.

Según su informe, el sistema comprometido se ejecutaba en una placa base ASUS de segunda mano que el propietario había comprado en una tienda en línea.

Kaspersky pudo determinar que el rootkit CosmicStrand UEFI estaba alojado en imágenes de firmware de placas base Gigabyte o ASUS que tienen diseños comunes que usan el chipset H81.

Esto se refiere al hardware antiguo entre 2013 y 2015 que en su mayoría está descontinuado en la actualidad.

No está claro cómo se colocó el implante en las computadoras infectadas, ya que el proceso implicaría el acceso físico al dispositivo oa través de un malware precursor capaz de parchear automáticamente la imagen del firmware.

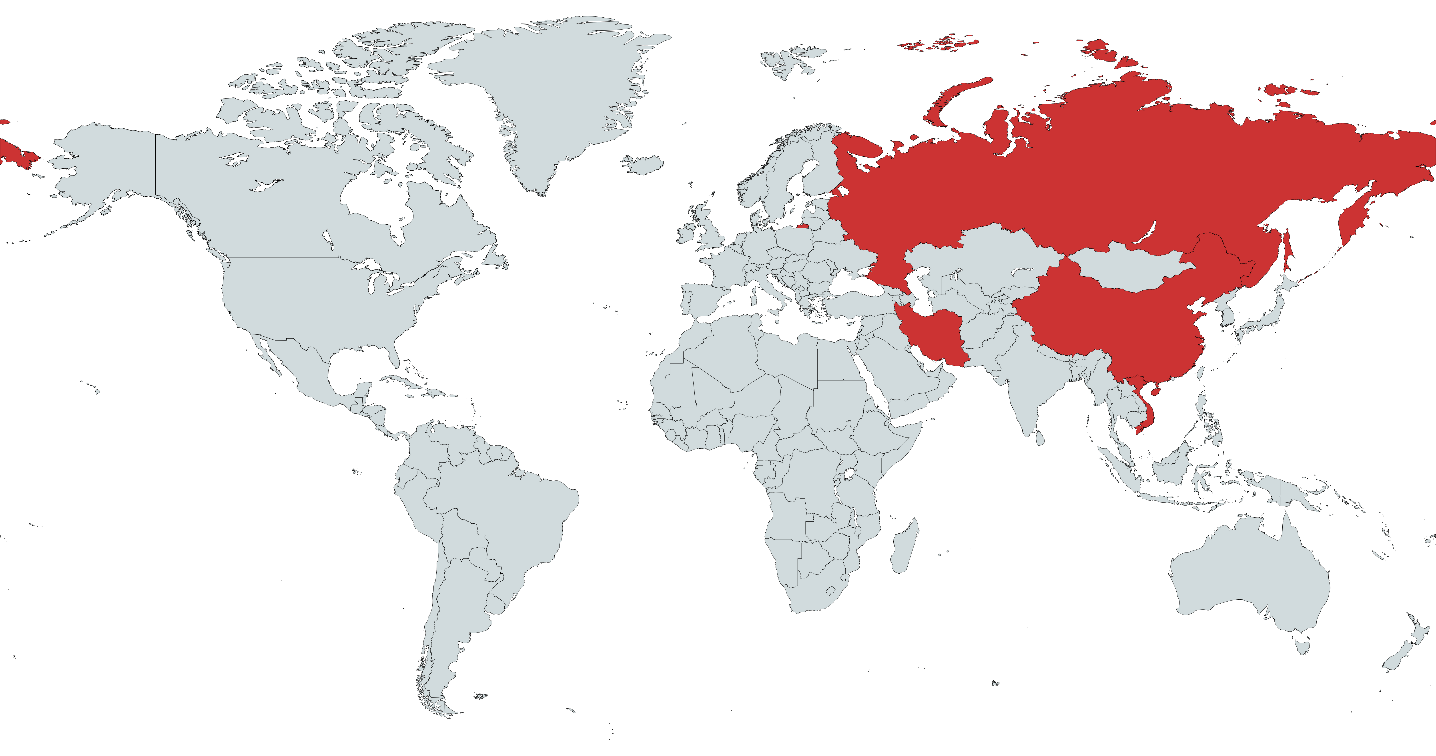

Las víctimas identificadas por Kaspersky también brindan pocas pistas sobre el autor de la amenaza y su objetivo, ya que los sistemas infectados identificados pertenecen a particulares en China, Irán, Vietnam y Rusia que no pueden vincularse a una organización o industria.

fuente: Kaspersky

Sin embargo, los investigadores conectaron a CosmicStrand con un actor de habla china basándose en patrones de código que también se observaron en la botnet de criptominería MyKings , donde los analistas de malware de Sophos encontraron artefactos en idioma chino.

Kaspersky dice que el rootkit de firmware CosmicStrand UEFI puede persistir en el sistema durante toda la vida útil de la computadora y se ha utilizado en operaciones durante años, desde finales de 2016.

El malware UEFI se vuelve más común

El primer informe generalizado sobre un rootkit UEFI encontrado en la naturaleza, LoJax, llegó en 2018 de ESET y fue utilizado en ataques de piratas informáticos rusos en el grupo APT28 (también conocido como Sednit, Fancy Bear, Sofacy).

Casi cuatro años después, las cuentas de ataques de malware UEFI en la naturaleza se han vuelto más frecuentes, y no solo los piratas informáticos avanzados exploraron esta opción:

Supimos sobre MosaicRegressor de Kaspersky en 2020, aunque se usó en ataques en 2019 contra organizaciones no gubernamentales.

A fines de 2020 llegó la noticia de que los desarrolladores de TrickBot habían creado TrickBoot , un nuevo módulo que verificaba las máquinas comprometidas en busca de vulnerabilidades UEFI.

Otro rootkit UEFI fue revelado a fines de 2021 para ser desarrollado por Gamma Group como parte de su solución de vigilancia FinFisher.

El mismo año, surgieron detalles de ESET sobre otro bootkit llamado ESPecter, que se cree que se usa principalmente para espionaje y con orígenes que se remontan a 2012.

MoonBounce , considerado uno de los implantes de firmware UEFI más sofisticados, se reveló este año en enero como utilizado por Winnti, un grupo de hackers de habla china (también conocido como APT41).

Fuente: https://www.bleepingcomputer.com