Resumen

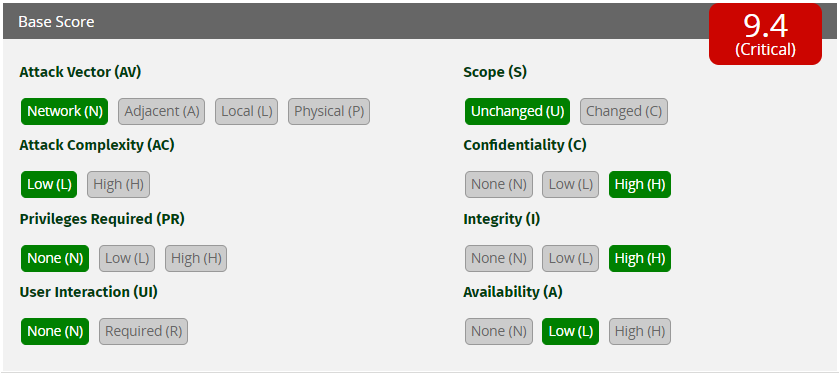

Tiene una calificación de gravedad de 9.4, categorizándolo como “crítico”, y es explotable desde la red sin requerir autenticación o interacción del usuario, mientras que también tiene una baja complejidad de ataque.

SonicWall ha publicado hoy un aviso de seguridad para advertir sobre una falla crítica de inyección SQL que afecta a los productos GMS (Global Management System) y Analytics On-Prem.

La falla, rastreada como CVE-2022-22280, permite la inyección SQL debido a la neutralización incorrecta de elementos especiales utilizados en un comando SQL.

Tiene una calificación de gravedad de 9.4, categorizándolo como “crítico”, y es explotable desde la red sin requerir autenticación o interacción del usuario, mientras que también tiene una baja complejidad de ataque.

SonicWall aclara que hasta el momento no conocen ningún informe de explotación activa en la naturaleza o la existencia de una explotación de prueba de concepto (PoC) para esta vulnerabilidad.

Sin embargo, la aplicación de las actualizaciones y mitigaciones de seguridad disponibles es crucial para minimizar las posibilidades de que los atacantes exploten el error.

«SonicWall PSIRT sugiere encarecidamente que las organizaciones que utilizan la versión de Analytics On-Prem que se describe a continuación deben actualizarse a la versión parcheada respectiva de inmediato», se lee en los avisos de SonicWall.

La inyección de SQL es un error que permite a los atacantes modificar una consulta SQL legítima para que realice un comportamiento inesperado al ingresar una cadena de código especialmente diseñado en el formulario de una página web o en las variables de consulta de URL.

Con esta falla, los atacantes pueden acceder a datos a los que normalmente no deberían tener acceso, eludir la autenticación o potencialmente eliminar datos de la base de datos.

Teniendo en cuenta la implementación generalizada de SonicWall GMS y Analytics, que se utilizan para la administración central, la implementación rápida, la generación de informes en tiempo real y el conocimiento de los datos, la superficie de ataque es significativa y, por lo general, en organizaciones críticas.

La acción recomendada para resolver esta vulnerabilidad es actualizar a GMS 9.3.1-SP2-Hotfix-2 o posterior y Analytics 2.5.0.3-Hotfix-1 o posterior. Cualquier número de versión por debajo de estos es vulnerable a CVE-2022-22280.

Además, SonicWall recomienda la incorporación de un Web Application Firewall (WAF), que debería ser adecuado para bloquear los ataques de inyección SQL incluso en implementaciones sin parches.

Actualmente, no hay una solución disponible para esta vulnerabilidad, por lo que se recomienda a todos los administradores que apliquen las actualizaciones de seguridad disponibles.

Fuente: https://www.bleepingcomputer.com