Siempre debemos tener en cuenta la importancia de contar con herramientas de seguridad para proteger nuestros equipos y sistemas. Tenemos un amplio abanico de posibilidades, tanto gratuitas como de pago. Pero también hay muchos ataques que de una u otra forma podrían afectarnos y poner en riesgo el buen funcionamiento de nuestros equipos. Uno de ellos, uno de los métodos utilizados por los piratas informáticos, es lo que se conoce como ataque DDoS. En este artículo vamos a mostrar algunas herramientas que nos ayudan a crear ataques de este tipo simulado para ver cómo funcionan y ver hasta qué punto nuestros servidores están capacitados para hacer frente.

Por qué los ataques DDoS son tan importantes

Dentro de todos los ataques que podemos sufrir, la denegación de servicios o ataque DDoS tiene como misión que nuestros servidores, nuestros equipos, no puedan responder a las solicitudes que reciben. Esto podría hacer que una página web o cualquier servidor que sea vital para una empresa u organización, no pueda estar disponible.

Los ataques DDoS producen pérdidas económicas importantes. De ahí que en ocasiones las propias organizaciones se vean obligadas a pagar un rescate económico para que terminen esos ataques cuanto antes. Pensemos en una web para vender productos y que necesita que los usuarios puedan acceder al catálogo y realizar las compras. Si ese sitio web está caído todo un día, los usuarios se irán a la competencia, nuestra empresa perdería prestigio y directamente perdería ventas.

Por tanto, protegernos frente a este tipo de amenazas es algo muy importante. Pero a veces la mejor protección es el conocimiento. El hecho de saber cómo actúa un ataque o ver si nuestros equipos están protegidos y capacitados para hacer frente. A veces vamos a necesitar utilizar determinados programas que nos ayuden a tener un mayor conocimiento al respecto.

No importa qué tipo de dispositivo o sistema operativo utilicemos, ya que siempre debemos tener en mente la importancia de la seguridad. Por suerte podemos contar con muchos programas que pueden ayudarnos. Muchas herramientas que permiten maximizar la seguridad para evitar la entrada de intrusos.

Programas para simular ataques DDoS

Vamos a ver algunos de los programas más importantes que podemos utilizar para llevar a cabo ataques DDoS. Una selección que podemos tener en cuenta y analizar la capacidad de nuestros servidores. Todos ellos son gratuitos y están disponibles para que usuarios domésticos y organizaciones los utilicen para aprender más sobre el funcionamiento y protección de este tipo de amenaza.

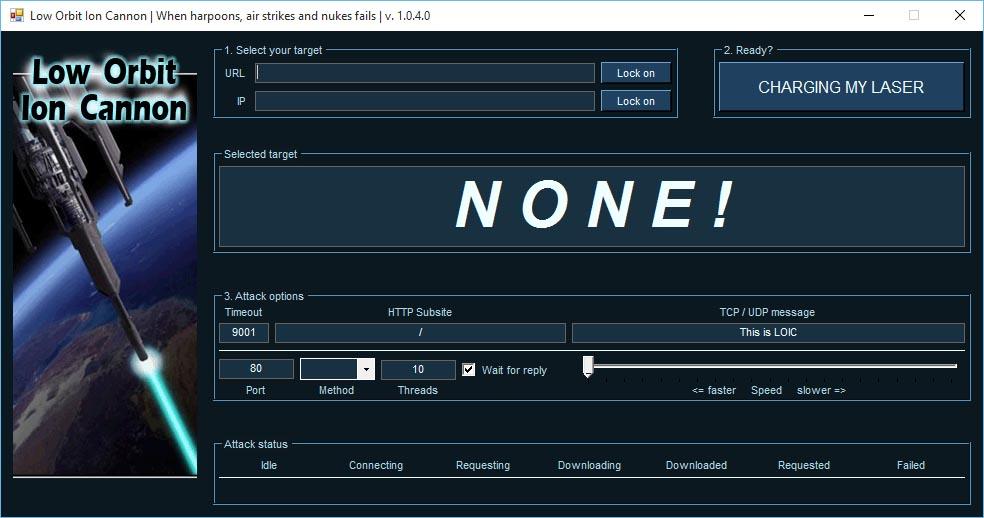

LOIC

Una de las herramientas que tenemos para simular un ataque DDoS y aprender sobre cómo nuestro sistema puede protegerse es LOIC. Son las siglas de Low Orbit Ion Cannon. Básicamente lo que hace este programa, que es de software libre y está disponible para Windows y Linux, es enviar una gran cantidad de paquetes TCP, UDP y peticiones HTTPS. Pone a prueba la red objetivo para ver hasta qué punto puede soportar este tipo de ataques.

El objetivo de los desarrolladores de esta herramienta es que sirva para uso educativo. Pretenden que los usuarios puedan aprender más sobre cómo defenderse de ataques DDoS, ver si la defensa de los equipos es la adecuada y mejorar determinados parámetros.

Podemos acceder al código fuente de LOIC y descargarlo para ejecutarlo en Linux o Windows.

HULK

Otro programa que podemos usar para el mismo propósito, para poner a prueba nuestros equipos y simular un ataque DDoS, es HULK. Es ideal para nuestros servidores web y ver hasta qué punto podrían soportar una amenaza de este tipo que pudiera dejar sin servicio a todos los visitantes que intenten acceder a nuestro sitio.

HULK son las siglas de HTTP Unbearable Load King. Esta herramienta está escrita en Python y permite generar una gran cantidad de peticiones únicas para afectar a la carga de un servidor. Lo podemos descargar también desde GitHub, donde veremos la información referente al código.

Tor’s Hammer

Tor’s Hammer también nos permite simular ataques DDoS. Permite poner a prueba servidores y aplicaciones. Su nombre no es casualidad, y es que permite utilizarlo a través de la red Tor para que sea totalmente anónimo.

El objetivo de este programa es saturar la pila TCP con múltiples solicitudes. Envía solicitudes incompletas, lentamente, para lograr mantener la conexión activa el mayor tiempo posible. Busca así provocar la denegación de servicio cuando el servidor ya no puede mantener más conexiones activas.

Estamos ante una herramienta escrita en Python y que podemos descargar desde GitHub.

BoNeSi

En este caso estamos ante un programa que funciona para Linux. Es de código abierto y totalmente gratuito que podemos ejecutar en la línea de comandos. Permite apuntar a una dirección IP y además lo podemos usar en una máquina virtual.

Como en los casos anteriores, con BoNeSi podemos poner a prueba nuestros servidores. Podemos ver hasta qué punto están capacitados para hacer frente a un ataque DDoS que pueda comprometer el buen funcionamiento. Una manera más de lograr una mejora importante en seguridad y tener un mayor conocimiento.

En GitHub encontramos toda la información de este programa y el código para descargarlo.

DDOSIM Layer 7

Este programa permite simular un ataque DDoS con múltiples direcciones IP aleatorias. Esto permite crear una gran cantidad de solicitudes TCP para apuntar a un servidor objetivo. Funciona de forma similar a BoNeSi y también lo podemos usar en Linux. Podemos descargar el código fuente desde GitHub y obtener allí toda la documentación necesaria.

El objetivo de DDOSIM Layer 7 no es otro que mostrarnos la capacidad real que tiene nuestro servidor para poder soportar posibles ataques de denegación de servicio que puedan recibir. Una manera más de preservar el buen funcionamiento y de evitar posibles problemas que sean aprovechados por los ciberdelincuentes para tumbar nuestras conexiones.

En definitiva, estas son algunas de las herramientas que podemos usar para poner a prueba nuestros servidores. Hemos mostrado una selección interesante de programas para simular ataques DDoS. Así podremos ver hasta qué punto soportaríamos este tipo de ataques y nos ayudan a tomar medidas para lograr una mayor capacidad defensiva con el objetivo de proteger nuestros equipos y que todo funcione adecuadamente en todo momento.

Fuente: www.redeszone.net