Microsoft confirmó oficialmente el jueves que la vulnerabilidad de ejecución remota de código (RCE) » PrintNightmare » que afecta a Windows Print Spooler es diferente del problema que la compañía abordó como parte de su actualización Patch Tuesday lanzada a principios de este mes, al tiempo que advierte que ha detectado intentos de explotación dirigidos la falla.

La compañía está rastreando la debilidad de seguridad con el identificador CVE-2021-34527 y le ha asignado una calificación de gravedad de 8.8 en el sistema de puntuación CVSS. Todas las versiones de Windows contienen el código vulnerable y son susceptibles de explotación.

«Existe una vulnerabilidad de ejecución remota de código cuando el servicio Windows Print Spooler realiza incorrectamente operaciones de archivos privilegiados», dijo Microsoft en su aviso. «Un atacante que aproveche con éxito esta vulnerabilidad podría ejecutar código arbitrario con privilegios de SISTEMA. Un atacante podría instalar programas, ver, cambiar o eliminar datos, o crear nuevas cuentas con derechos de usuario completos».

«Un ataque debe involucrar a un usuario autenticado que llame a RpcAddPrinterDriverEx ()», agregó la firma con sede en Redmond. Cuando fue contactada por The Hacker News, la compañía dijo que no tenía nada que compartir más allá del aviso.

El reconocimiento se produce después de que investigadores de la empresa de ciberseguridad Sangfor, con sede en Hong Kong, publicaran un análisis técnico profundo de una falla de Print Spooler RCE en GitHub, junto con un código PoC en pleno funcionamiento, antes de que se eliminara solo unas horas después de que subiera.

Las divulgaciones también desencadenaron especulaciones y debates sobre si el parche de junio protege o no contra la vulnerabilidad de RCE, y el Centro de Coordinación de CERT señaló que «si bien Microsoft ha lanzado una actualización para CVE-2021-1675, es importante darse cuenta de que esta actualización NO protege a los controladores de dominio de Active Directory ni a los sistemas que tienen la opción Apuntar e imprimir configurada con la opción NoWarningNoElevationOnInstall configurada «.

CVE-2021-1675, originalmente clasificada como una vulnerabilidad de elevación de privilegios y luego revisada a RCE, fue remediada por Microsoft el 8 de junio de 2021.

La compañía, en su aviso, señaló que PrintNightmare es diferente de CVE-2021-1675 por razones de que este último resuelve una vulnerabilidad separada en RpcAddPrinterDriverEx () y que el vector de ataque es diferente.

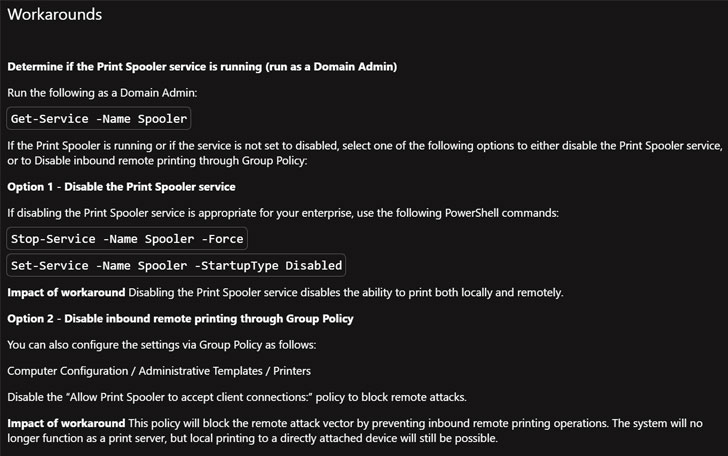

Como soluciones alternativas, Microsoft recomienda a los usuarios que desactiven el servicio de cola de impresión o que desactiven la impresión remota entrante a través de la directiva de grupo. Para reducir la superficie de ataque y como alternativa a deshabilitar completamente la impresión, la compañía también recomienda verificar la membresía y la membresía de grupos anidados, y reducir la membresía tanto como sea posible, o vaciar completamente los grupos cuando sea posible.

Fuente: www.thehackernews.com