La plataforma de comercio electrónico de Honda para equipos eléctricos, marinos, césped y jardín, era vulnerable al acceso no autorizado por parte de cualquier persona debido a fallas en la API que permiten restablecer la contraseña de cualquier cuenta.

Honda es un fabricante japonés de automóviles, motocicletas y equipos eléctricos. En este caso, solo la última división se ve afectada, por lo que los propietarios de automóviles o motocicletas Honda no se ven afectados.

La brecha de seguridad en los sistemas de Honda fue descubierta por un investigador de seguridad que usaba el seudónimo ‘Eaton Works’, que es el mismo que violó el portal de proveedores de Toyota hace unos meses, aprovechando vulnerabilidades similares.

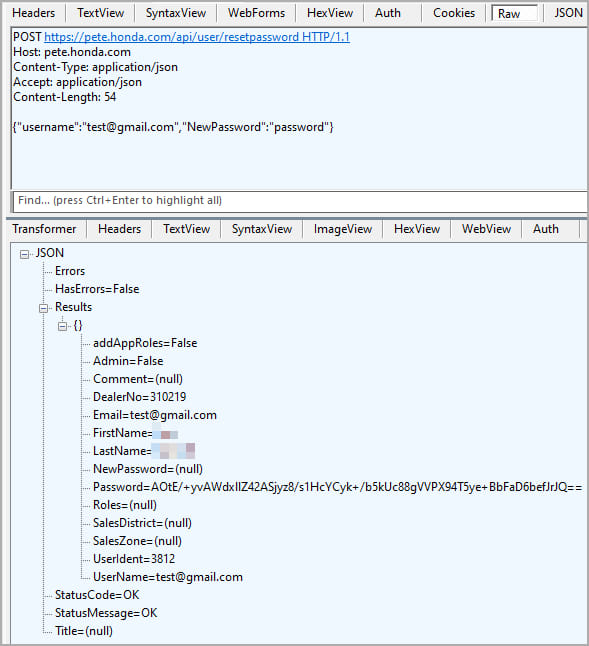

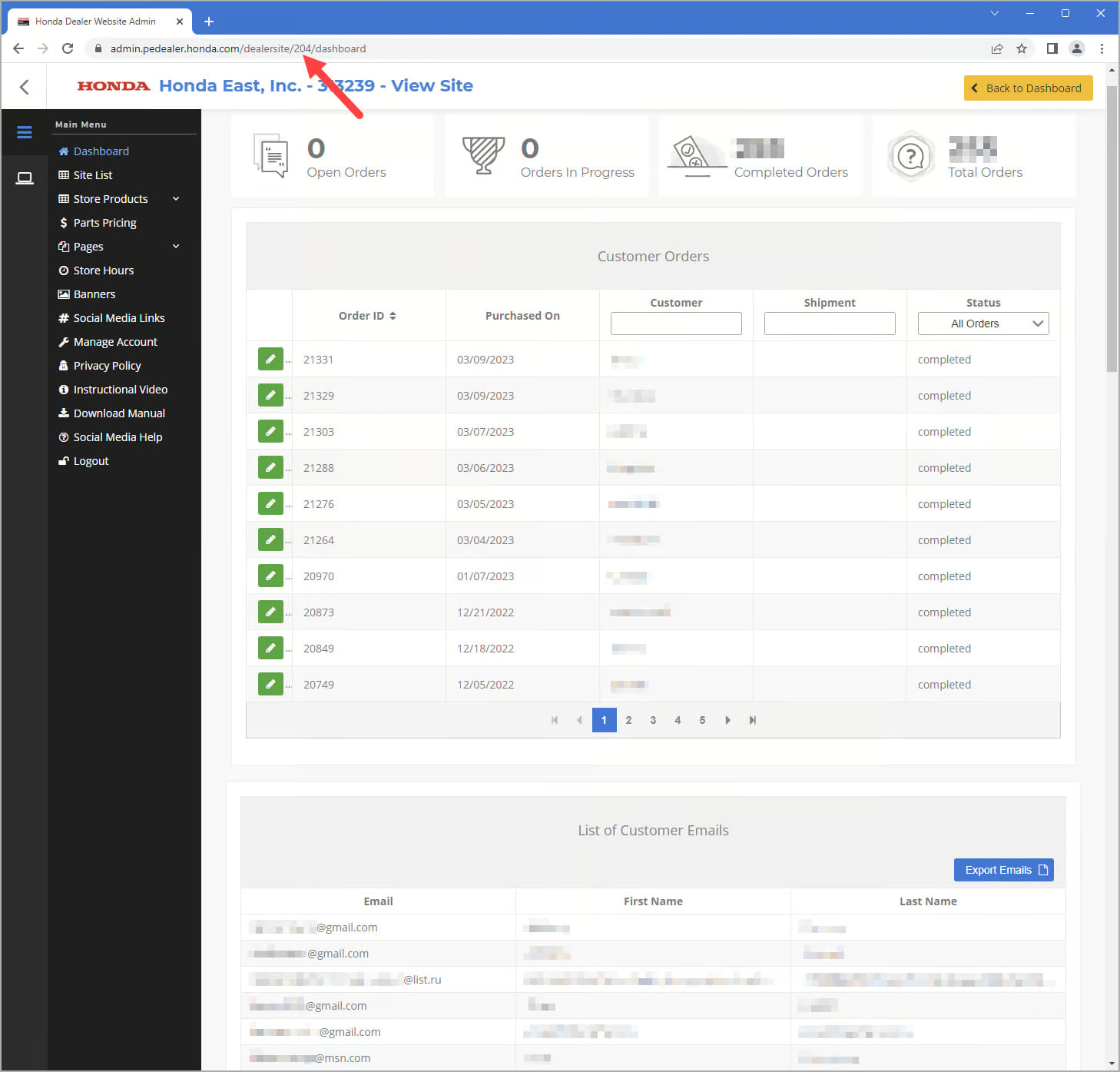

Para Honda, Eaton Works explotó una API de restablecimiento de contraseña para restablecer la contraseña de cuentas valiosas y luego disfrutar de acceso sin restricciones a los datos a nivel de administrador en la red de la empresa.

«Los controles de acceso rotos / faltantes permitieron acceder a todos los datos de la plataforma, incluso cuando se inició sesión como una cuenta de prueba», explica el investigador.

Como resultado, la siguiente información fue expuesta al investigador de seguridad y posiblemente a los actores de amenazas que aprovechan la misma vulnerabilidad:

- 21,393 pedidos de clientes en todos los distribuidores desde agosto de 2016 hasta marzo de 2023, esto incluye el nombre del cliente, la dirección, el número de teléfono y los artículos pedidos.

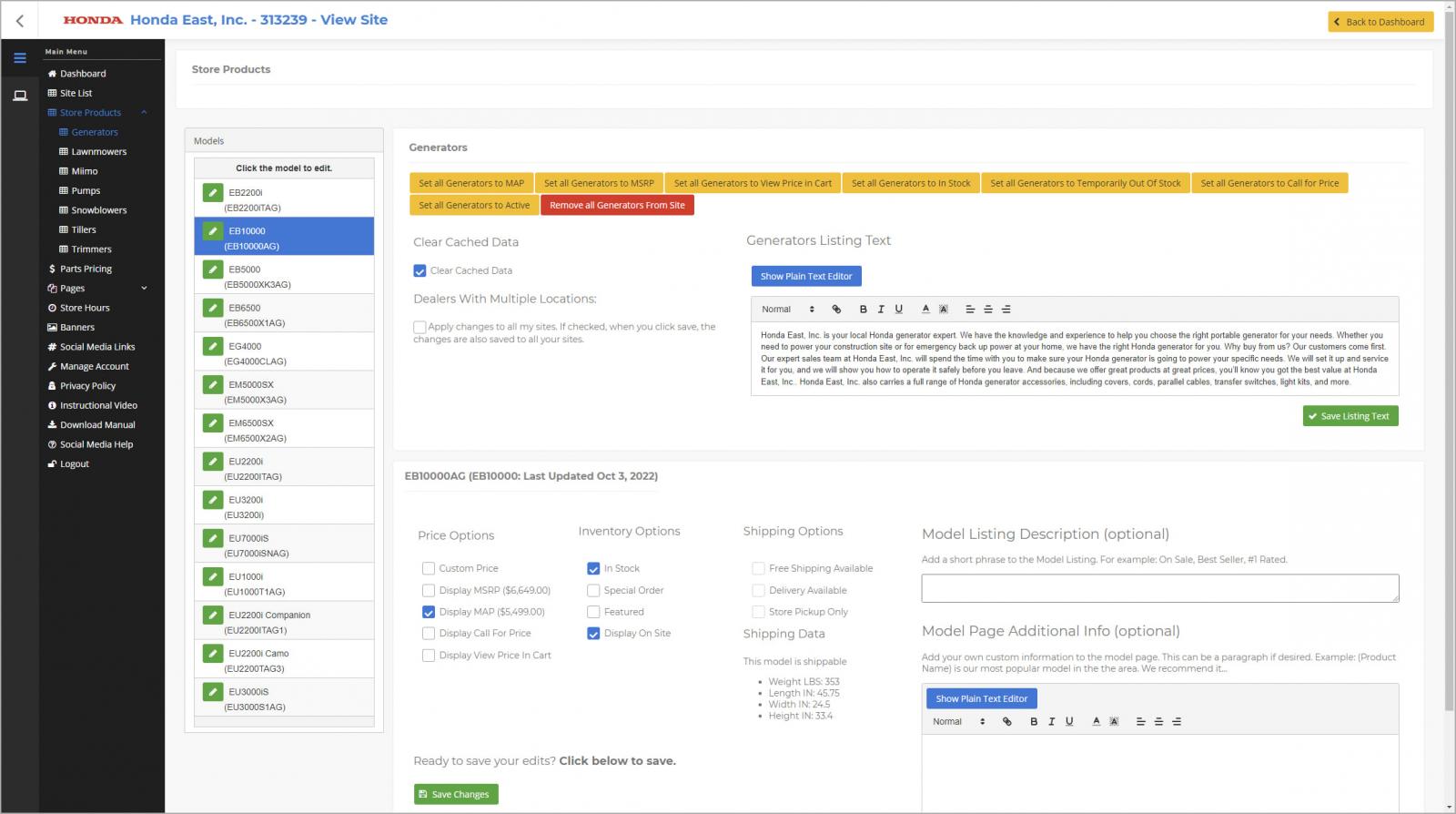

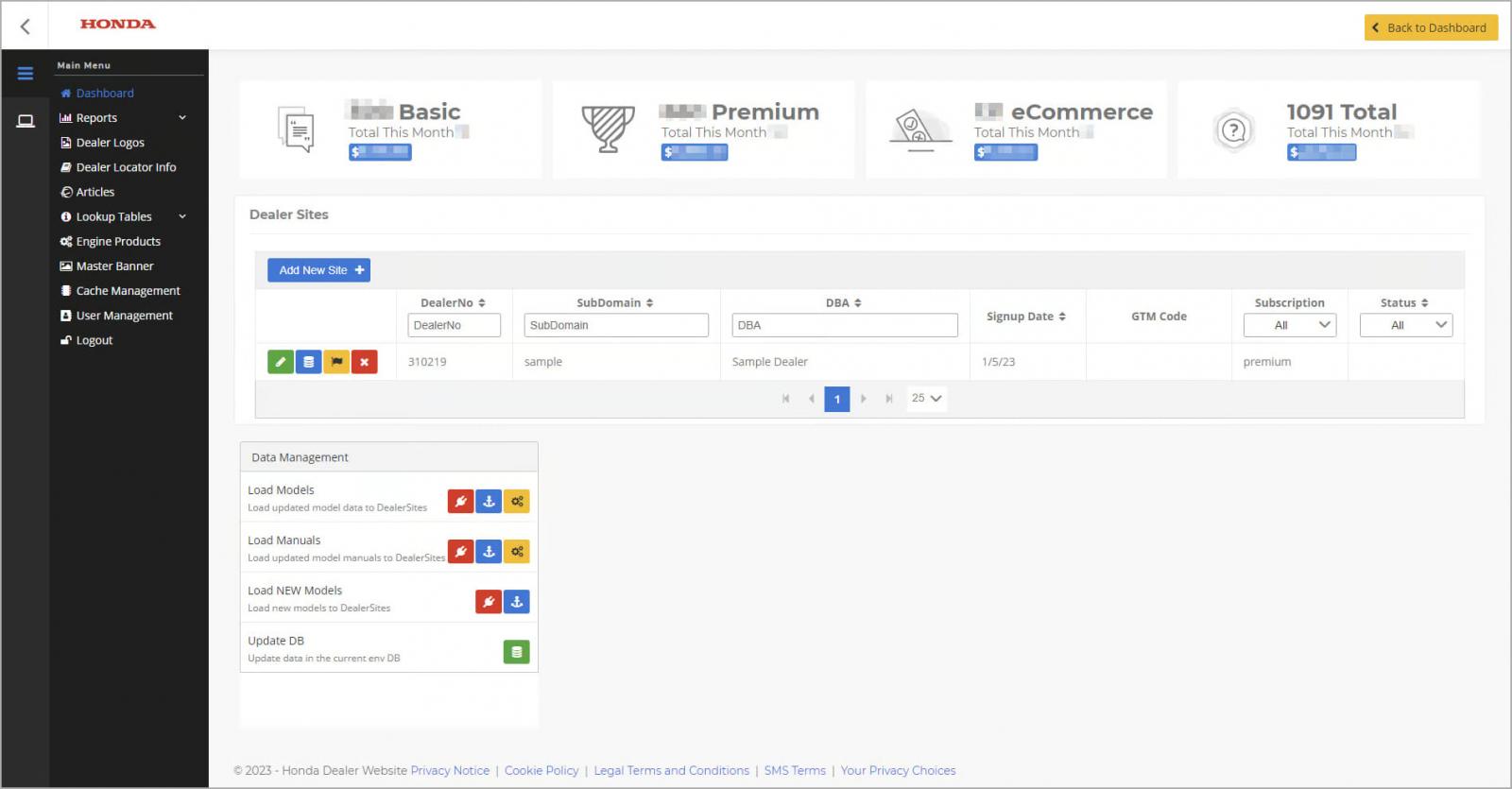

- 1.570 sitios web de distribuidores (1.091 de ellos están activos). Era posible modificar cualquiera de estos sitios.

- 3,588 usuarios/cuentas de distribuidores (incluye nombre y apellido, dirección de correo electrónico). Era posible cambiar la contraseña de cualquiera de estos usuarios.

- 1,090 correos electrónicos de distribuidores (incluye nombre y apellido).

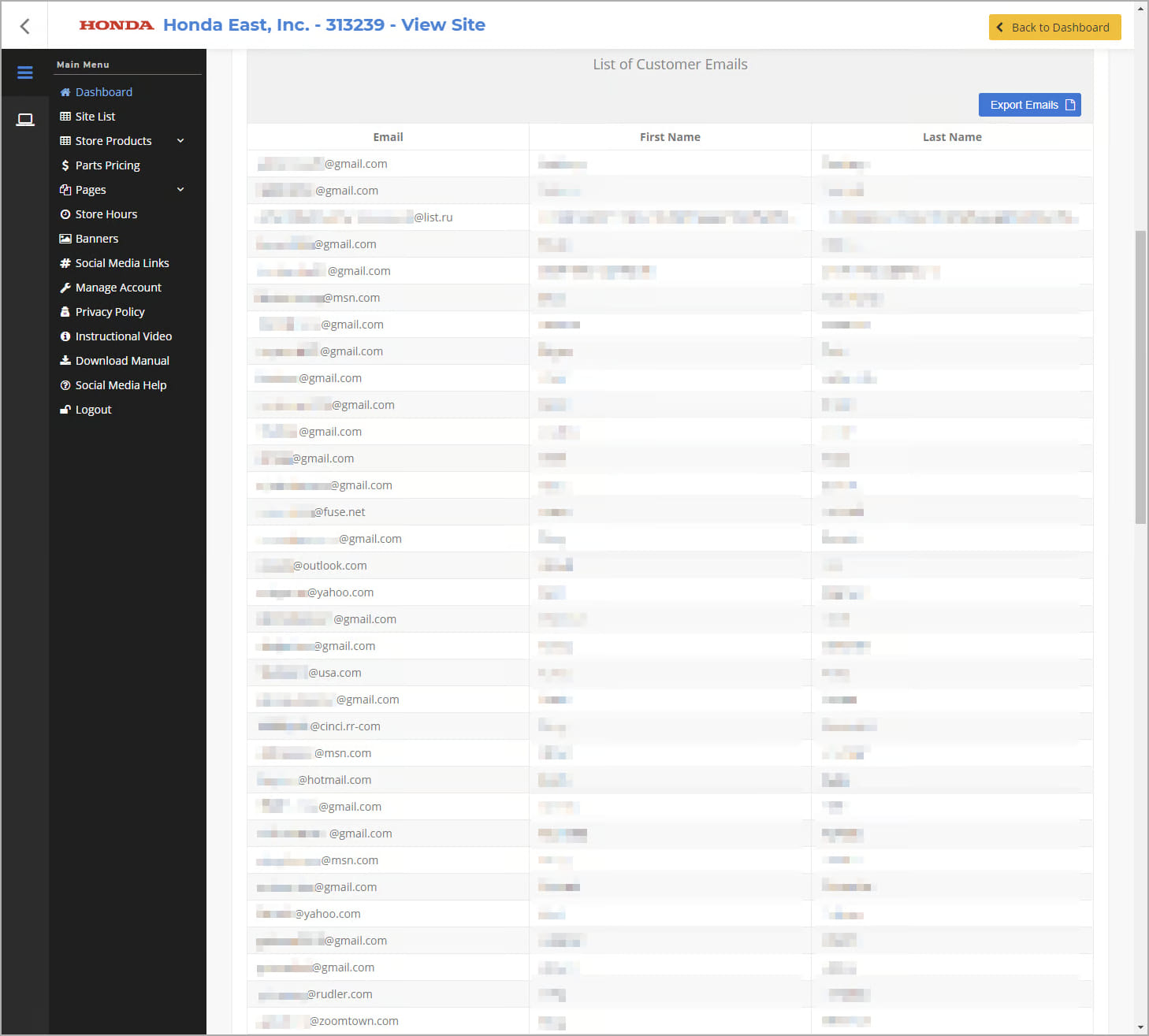

- 11.034 correos electrónicos de clientes (incluye nombre y apellido).

- Potencialmente: Stripe, PayPal y Authorize.net claves privadas para los distribuidores que las proporcionaron.

- Informes financieros internos.

Los datos anteriores podrían usarse para lanzar campañas de phishing, ataques de ingeniería social o venderse en foros de hackers y mercados web oscuros.

Además, al tener acceso a los sitios de los distribuidores, los atacantes podrían plantar skimmers de tarjetas de crédito u otros fragmentos maliciosos de JavaScript.

Acceso a paneles de administración

EatonWorks explica que la falla de la API radica en la plataforma de comercio electrónico de Honda, que asigna subdominios «powerdealer.honda.com» a revendedores / distribuidores registrados.

El investigador descubrió que la API de restablecimiento de contraseña en uno de los sitios de Honda, Power Equipment Tech Express (PETE), procesaba las solicitudes de restablecimiento sin un token o la contraseña anterior, solo requería un correo electrónico válido.

Si bien esta vulnerabilidad no está presente en el portal de inicio de sesión de subdominios de comercio electrónico, las credenciales cambiadas a través del sitio PETE seguirán funcionando en ellas, por lo que cualquiera puede acceder a los datos internos del concesionario a través de este simple ataque.

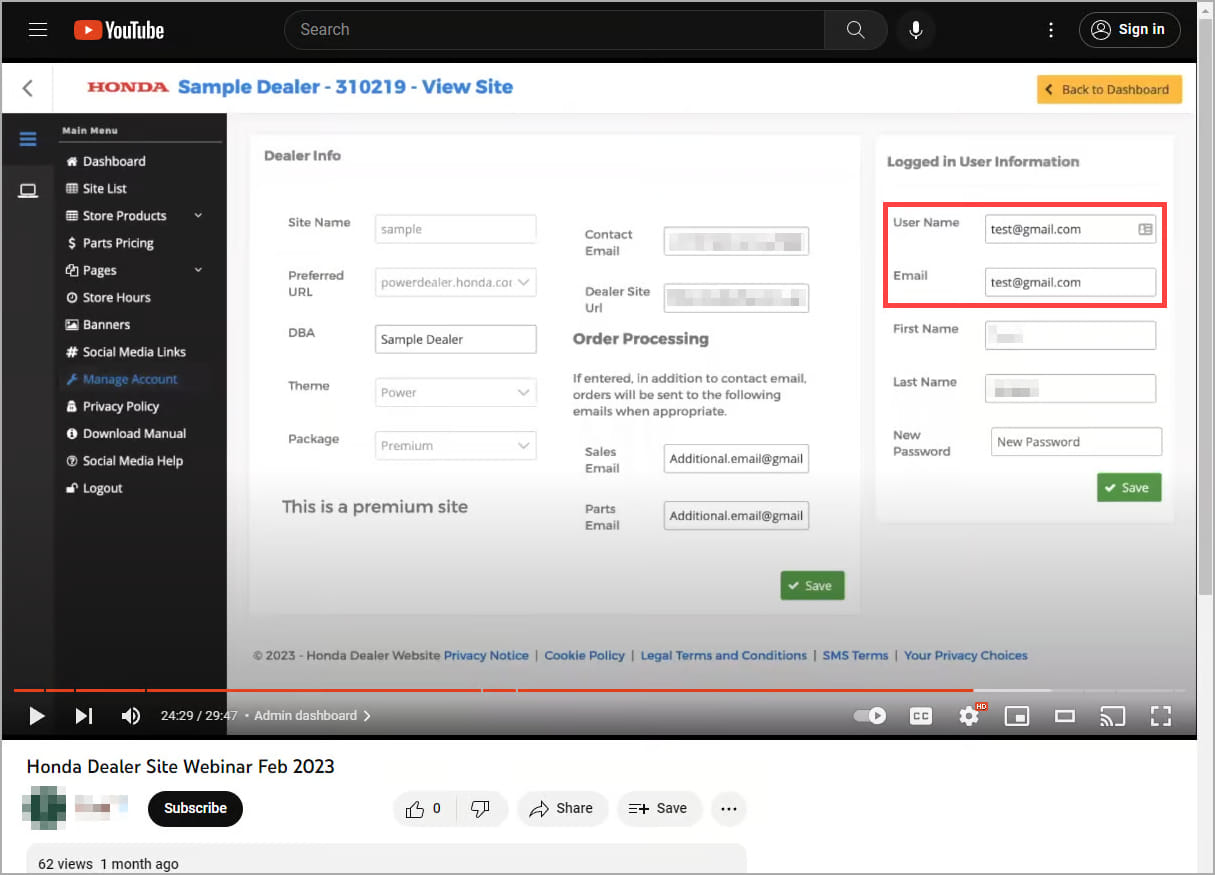

La única pieza que falta es tener una dirección de correo electrónico válida que pertenezca a un distribuidor, que el investigador obtuvo de un video de YouTube que demostró el panel del distribuidor utilizando una cuenta de prueba.

El siguiente paso fue acceder a la información de los distribuidores reales además de la cuenta de prueba. Sin embargo, sería preferible hacerlo sin interrumpir su funcionamiento y sin tener que restablecer las contraseñas de cientos de cuentas.

La solución que encontró el investigador fue aprovechar una segunda vulnerabilidad, que es la asignación secuencial de ID de usuario en la plataforma y la falta de protecciones de acceso.

Esto hizo posible acceder a los paneles de datos de todos los concesionarios Honda arbitrariamente incrementando la identificación de usuario en uno hasta que no hubiera otros resultados.

«Simplemente incrementando esa identificación pude obtener acceso a los datos de cada distribuidor. El código JavaScript subyacente toma ese ID y lo usa en llamadas a la API para obtener datos y mostrarlos en la página. Afortunadamente, este descubrimiento hizo que la necesidad de restablecer más contraseñas fuera discutible «, dijo Eaton Works.

Vale la pena señalar que la falla anterior podría haber sido explotada por los concesionarios registrados de Honda para acceder a los paneles de otros concesionarios y, por extensión, a sus pedidos, detalles del cliente, etc.

El paso final del ataque fue acceder al panel de administración de Honda, que es el punto de control central para la plataforma de comercio electrónico de la empresa.

El investigador accedió modificando una respuesta HTTP para que pareciera que era un administrador, lo que le dio acceso ilimitado a la plataforma Honda Dealer Sites.

Lo anterior fue reportado a Honda el 16 de marzo de 2023, y para el 3 de abril de 2023, la firma japonesa confirmó que todos los problemas habían sido solucionados.

Al no tener un programa de recompensas por errores, Honda no recompensó a Eaton Works por sus informes responsables, que es el mismo resultado que en el caso de Toyota.

Fuente: https://www.bleepingcomputer.com