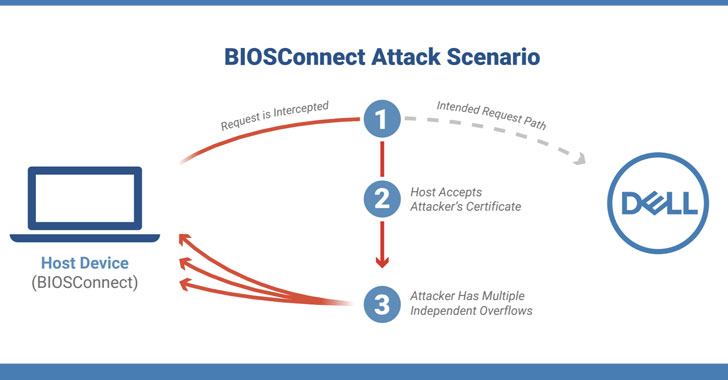

Los investigadores de ciberseguridad revelaron el jueves una cadena de vulnerabilidades que afectan la función BIOSConnect dentro del BIOS del cliente de Dell que podrían ser abusadas por un adversario de red privilegiado para obtener la ejecución de código arbitrario en el nivel BIOS / UEFI del dispositivo afectado.

«Como el atacante tiene la capacidad de ejecutar código de forma remota en el entorno de prearranque, esto puede usarse para subvertir el sistema operativo y socavar la confianza fundamental en el dispositivo», dijeron investigadores de la firma de seguridad de dispositivos empresariales Eclypsium . «El control virtualmente ilimitado sobre un dispositivo que este ataque puede proporcionar hace que el fruto del trabajo valga la pena para el atacante».

En total, las fallas afectan a 128 modelos Dell que abarcan computadoras portátiles, de escritorio y tabletas para consumidores y empresas, por un total estimado de 30 millones de dispositivos individuales. Peor aún, las debilidades también afectan a las computadoras que tienen habilitado el arranque seguro , una característica de seguridad diseñada para evitar que los rootkits se instalen en el momento del arranque en la memoria.

BIOSConnect ofrece recuperación de arranque basada en red, lo que permite que el BIOS se conecte a los servidores backend de Dell a través de HTTPS para descargar una imagen del sistema operativo, lo que permite a los usuarios recuperar sus sistemas cuando la imagen del disco local está dañada, reemplazada o ausente.

La explotación exitosa de las fallas podría significar la pérdida de la integridad del dispositivo, con el atacante capaz de ejecutar de forma remota código malicioso en el entorno previo al arranque que podría alterar el estado inicial del sistema operativo y romper las protecciones de seguridad a nivel del sistema operativo.

Las cuatro fallas tienen una calificación de gravedad acumulativa de 8.3 cuando se encadenan juntas:

- CVE-2021-21571 (puntuación CVSS: 5,9): la pila Dell UEFI BIOS HTTPS aprovechada por la función Dell BIOSConnect y la función Dell HTTPS Boot contiene una vulnerabilidad de validación de certificado incorrecta. Un atacante remoto no autenticado puede aprovechar esta vulnerabilidad mediante un ataque de persona en el medio que puede conducir a la denegación de servicio y la manipulación de la carga útil.

- CVE-2021-21572, CVE-2021-21573 y CVE-2021-21574 (puntuación CVSS: 7,2): la función Dell BIOSConnect contiene una vulnerabilidad de desbordamiento del búfer. Un usuario administrador malintencionado autenticado con acceso local al sistema puede aprovechar esta vulnerabilidad para ejecutar código arbitrario y evitar las restricciones de UEFI.

La combinación de explotación remota, así como la capacidad de obtener control sobre el código más privilegiado en el dispositivo, podría convertir tales vulnerabilidades en un objetivo lucrativo para los atacantes, dijeron los investigadores.

Los problemas fueron informados a Dell por la compañía con sede en Oregón el 3 de marzo, luego de lo cual las actualizaciones del lado del servidor se implementaron el 28 de mayo para remediar CVE-2021-21573 y CVE-2021-21574. Dell también ha lanzado actualizaciones de firmware del BIOS del lado del cliente para abordar las dos fallas restantes.

Además, el fabricante de PC ha lanzado soluciones para deshabilitar las funciones BIOSConnect y HTTPS Boot para los clientes que no pueden aplicar los parches de inmediato.

«Poner en peligro con éxito la BIOS de un dispositivo le daría al atacante un alto grado de control sobre un dispositivo», dijeron los investigadores de Eclypsium. «El atacante podría controlar el proceso de carga del sistema operativo del host y deshabilitar las protecciones para pasar desapercibido. Esto le permitiría al atacante establecer una persistencia continua mientras controla los privilegios más altos en el dispositivo».

Fuente: www.thehackernews.com