Dos detectores de metales de paso de uso general fabricados por Garrett son vulnerables a muchas fallas explotables de forma remota que podrían afectar gravemente su funcionalidad, lo que haría que los puntos de control de seguridad fueran deficientes.

Garrett es un conocido fabricante con sede en EE. UU. De detectores de metales portátiles y de paso que se implementan comúnmente en entornos críticos para la seguridad, como instalaciones deportivas, aeropuertos, bancos, museos, ministerios y juzgados.

Los investigadores de seguridad de Cisco Talos han descubierto numerosas vulnerabilidades que podrían permitir a los atacantes ejecutar comandos o leer / modificar información en el módulo Garret iC versión 5.0, que es el componente que proporciona conectividad de red a Garrett PD 6500i y Garrett MZ 6100.

Las nueve vulnerabilidades reveladas en detalle por Cisco Talos son:

- CVE-2021-21901 y CVE-2021-21903: las vulnerabilidades de desbordamiento de búfer basadas en pilas permiten que un actor de amenazas no autenticado explote una condición de desbordamiento de búfer mediante un paquete especialmente diseñado. CVSS v3: 9.8 (crítico)

- CVE-2021-21904: una falla transversal de directorio en el módulo iC que permite a un actor enviar un argumento de línea de comando especialmente diseñado puede llevar a una sobrescritura de archivo arbitraria. Puntaje CVSS v3: 9.1 (crítico)

- CVE-2021-21905 y CVE-2021-21906: dos fallas de desbordamiento de búfer basadas en la pila que se pueden activar al cargar un archivo malicioso en el dispositivo de destino y obligar al sistema a llamar ‘readfile’. CVSS v3: 8.2 (alto)

- CVE-2021-21902: vulnerabilidad de omisión de autenticación en el CMA run_server del módulo iC, que permite a un actor de amenazas iniciar una conexión de red en el momento adecuado a través de una secuencia de solicitudes, lo que lleva al secuestro de la sesión. Puntaje CVSS v3: 7.5 (alto)

- CVE-2021-21908 y CVE-2021-21909: fallas de recorrido de directorio que permiten a un actor de amenazas eliminar archivos en el dispositivo de destino mediante el envío de argumentos de línea de comando especialmente diseñados. Puntaje CVSS v3: 6.0 (medio)

- CVE-2021-21907: una vulnerabilidad de recorrido de directorio que conduce a la inclusión de archivos locales a través de un argumento de línea de comandos especialmente diseñado. Puntaje CVSS v3: 4.9 (medio)

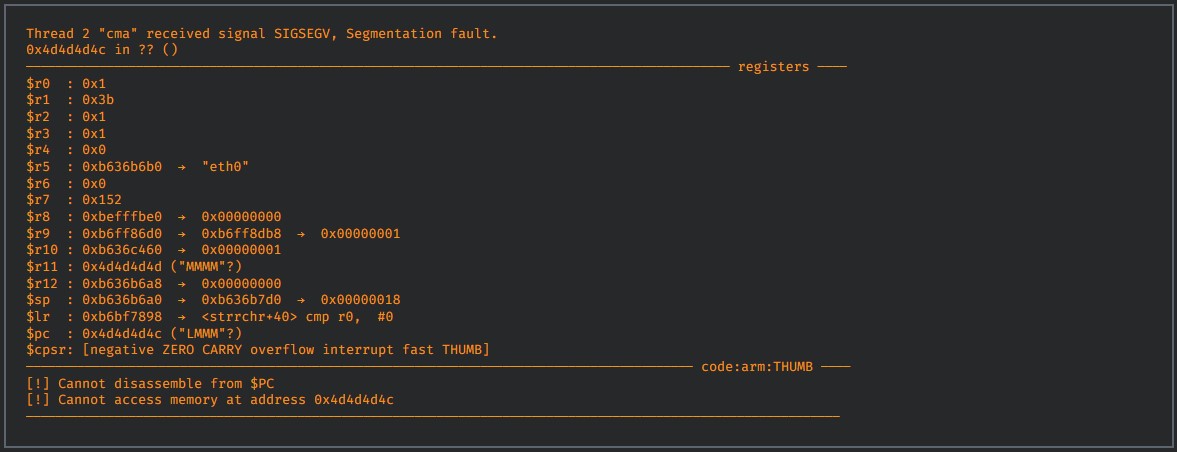

En CVE-2021-21901 y CVE-2021-21903, el Módulo iC expone un servicio de descubrimiento en el puerto UDP 6977. Esto abre una ruta de explotación al difundir un paquete UDP con formato especial, lo que obliga a una respuesta con información sensible.

Con esta información, un atacante podría crear un paquete UDP con un campo CRC suficientemente largo que conduzca a un desbordamiento del búfer, lo que permite la ejecución remota de código antes de cualquier autenticación.

Fuente: Cisco Talos

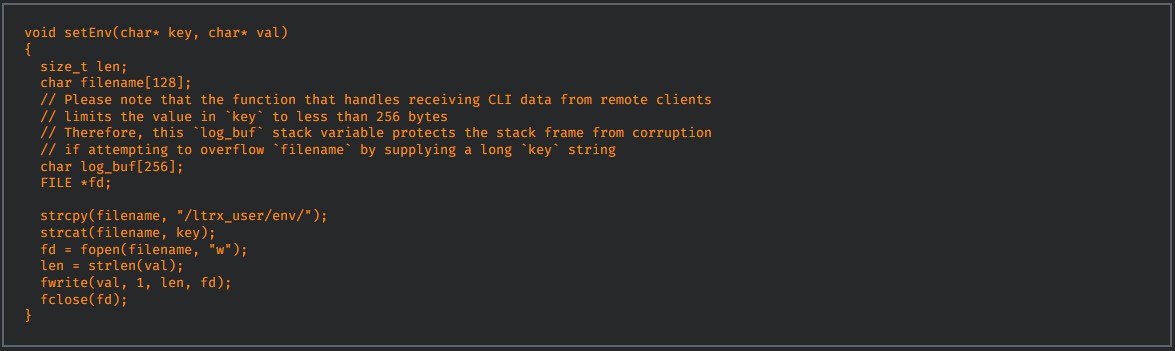

En CVE-2021-21904, el módulo iC expone una CLI autenticada sobre el puerto TCP 6877. Después de que un cliente se autentica, se le permite enviar comandos de texto sin formato al dispositivo, y uno de los comandos potenciales es la creación de un nuevo «entorno variables «.

Estas variables están respaldadas por un parámetro clave, que no está desinfectado ni validado. Como tal, puede conducir a la creación de archivos arbitrarios no autenticados y a la ejecución de código como usuario root.

Fuente: Cisco Talos

Cisco Talos reveló las fallas anteriores a Garrett el 17 de agosto de 2021 y el proveedor solucionó los problemas identificados el 13 de diciembre de 2021.

Se insta a los administradores de los detectores de metales Garrett de paso rápido a actualizar su software iC Module CMA a la última versión disponible para resolver estas vulnerabilidades.

Si no está seguro de cómo hacerlo, comuníquese con su representante de ventas de Garrett y solicite orientación.

Dado que estas vulnerabilidades requieren acceso a la red utilizada por el detector de metales, es probable que los actores de amenazas no las ataquen en masa. Sin embargo, las amenazas internas siguen siendo un problema y, por lo general, no se detectan hasta que se produce el daño.

El gobierno de EE. UU. Advirtió recientemente sobre las amenazas internas y lanzó una herramienta de autoevaluación para ayudar a las organizaciones a determinar su postura de riesgo ante los ataques internos.

BleepingComputer se ha comunicado con Garrett para obtener más información sobre el impacto de estas vulnerabilidades, pero no ha recibido respuesta.

Fuente: https://www.bleepingcomputer.com