Un conjunto de herramientas maliciosas denominado Spacecolon se está implementando como parte de una campaña en curso para propagar variantes del ransomware Scarab entre las organizaciones víctimas a nivel mundial.

«Probablemente llega a las organizaciones víctimas al comprometer servidores web vulnerables o a través de credenciales RDP de fuerza bruta», dijo el investigador de seguridad de ESET, Jakub Souček, en un detallado artículo técnico publicado el martes.

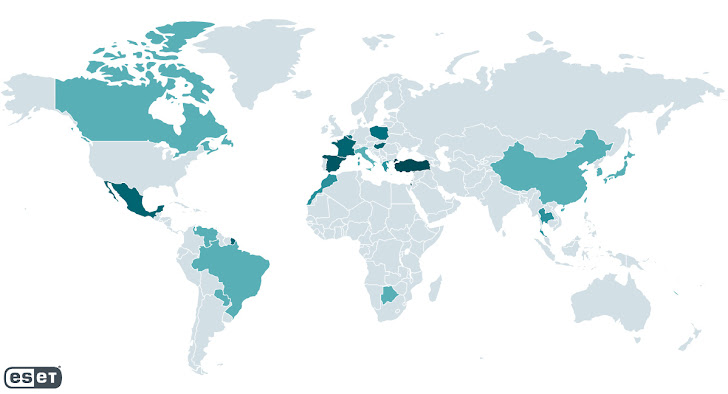

La firma eslovaca de ciberseguridad, que apodó al actor de amenazas CosmicBeetle, dijo que los orígenes del Spacecolon se remontan a mayo de 2020. La mayor concentración de víctimas se ha detectado en Francia, México, Polonia, Eslovaquia, España y Turquía.

Si bien la procedencia exacta del adversario no está clara, se dice que varias variantes de Spacecolon contienen cuerdas turcas, lo que probablemente apunta a la participación de un desarrollador de habla turca. Actualmente no hay evidencia que lo vincule a ningún otro grupo conocido de actores de amenazas.

Algunos de los objetivos incluyen un hospital y un centro turístico en Tailandia, una compañía de seguros en Israel, una institución gubernamental local en Polonia, un proveedor de entretenimiento en Brasil, una compañía ambiental en Turquía y una escuela en México.

«CosmicBeetle no elige sus objetivos; más bien, encuentra servidores con actualizaciones de seguridad críticas que faltan y explota eso para su ventaja», señaló Souček.

Vale la pena señalar que Spacecolon fue documentado por primera vez por la compañía polaca Zaufana Trzecia Strona a principios de febrero de 2023, lo que probablemente llevó al adversario a modificar su arsenal en respuesta a las revelaciones públicas.

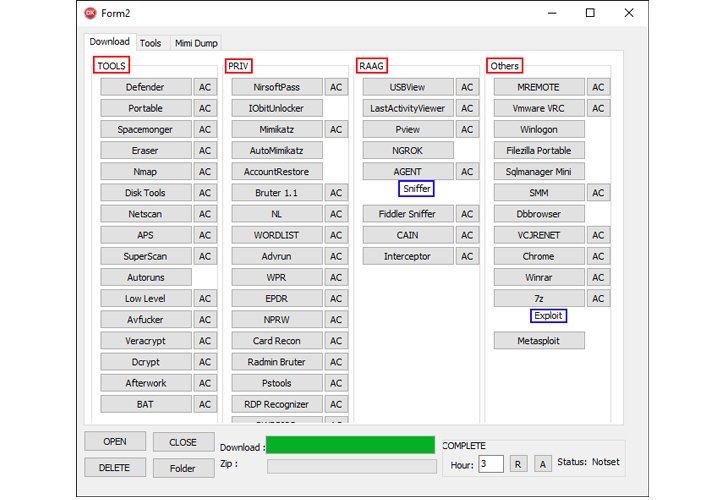

El componente principal de Spacecolon es ScHackTool, un orquestador basado en Delphi que se utiliza para implementar un instalador, que, como su nombre lo indica, instala ScService, una puerta trasera con características para ejecutar comandos personalizados, descargar y ejecutar cargas útiles y recuperar información del sistema de máquinas comprometidas.

ScHackTool también funciona como un conducto para configurar una amplia gama de herramientas de terceros obtenidas de un servidor remoto (193.149.185[.] 23). El objetivo final de los ataques es aprovechar el acceso proporcionado por ScService para ofrecer una variante del ransomware Scarab.

Una versión alternativa de la cadena de infección identificada por ESET implica el uso de Impacket para implementar ScService en lugar de usar ScHackTool, lo que indica que los actores de amenazas están experimentando con diferentes métodos.

Los motivos financieros de CosmicBeetle se ven reforzados por el hecho de que la carga útil del ransomware también deja caer un malware clipper para controlar el portapapeles del sistema y modificar las direcciones de la billetera de criptomonedas a aquellos bajo el control del atacante.

Además, hay evidencia de que el adversario está desarrollando activamente una nueva cepa de ransomware denominada ScRansom, que intenta cifrar todas las unidades duras, extraíbles y remotas utilizando el algoritmo AES-128 con una clave generada a partir de una cadena codificada.

«CosmicBeetle no hace mucho esfuerzo para ocultar su malware y deja muchos artefactos en sistemas comprometidos», dijo Souček. «Se implementan pocas o ninguna técnica anti-análisis o anti-emulación. ScHackTool depende en gran medida de su GUI, pero, al mismo tiempo, contiene varios botones no funcionales.

«Los operadores de CosmicBeetle usan ScHackTool principalmente para descargar herramientas adicionales de elección para máquinas comprometidas y ejecutarlas como mejor les parezca».

Fuente: https://thehackernews.com