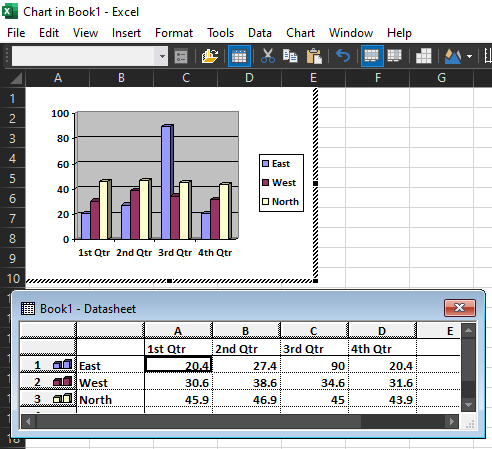

Microsoft lanzará hoy un parche para una vulnerabilidad que afecta al componente Microsoft Office MSGraph, responsable de mostrar gráficos y tablas, que podría explotarse para ejecutar código en una máquina de destino.

Debido a que el componente se puede incrustar en la mayoría de los documentos de Office, un atacante puede usarlo para entregar una carga útil maliciosa sin la necesidad de funciones especiales.

Código heredado

Rastreada como CVE-2021-31939 , la falla de seguridad es parte de un conjunto más amplio de vulnerabilidades de seguridad que los investigadores de Check Point descubrieron en MSGraph y reportaron a Microsoft.

La razón por la que los investigadores se enfocaron en probar MSGraph para detectar fallas de seguridad es que contiene código que tiene al menos 17 años y tiene una superficie de ataque similar a Microsoft Equation Editor, donde los errores corregidos en 2017 continúan siendo fuertemente explotados hasta el día de hoy.

En este momento, faltan detalles sobre la vulnerabilidad, ya que el error recibió un identificador solo recientemente. Sin embargo, Check Point señala en un informe de hoy que CVE-2021-31939 es un uso después de libre (UAF).

Este tipo de falla consiste en un uso incorrecto de la memoria dinámica durante la operación del programa y puede llevar a la ejecución de código arbitrario en el sistema.

Según los investigadores, el problema está en una función de análisis de archivos MSGraph, que «se usa comúnmente en varios productos diferentes de Microsoft Office, como Excel (EXCEL.EXE), Office Online Server (EXCELCNV.EXE) y Excel para OSX».

La divulgación pública de Check Point de hoy incluye otras tres fallas de seguridad descubiertas en el componente Microsoft Office MSGraph, todas ellas reparadas el mes pasado:

- CVE-2021-31174 : vulnerabilidad de lectura fuera de los límites (OOBR) que conduce a la divulgación de información en Microsoft Excel (gravedad media); afecta a MSGraph, Office Online y Microsoft Excel

- CVE-2021-31178 : vulnerabilidad de subdesbordamiento de enteros a lectura fuera de límites (OOBR) que conduce a la divulgación de información (gravedad media)

- CVE-2021-31179 : vulnerabilidad de corrupción de memoria que conduce a la ejecución remota de código (gravedad alta)

Todas las fallas se descubrieron mediante fuzzing, una técnica de prueba en la que el código se bombardea con diversas entradas para encontrar errores y vulnerabilidades de seguridad. Las excepciones generadas de esta manera incluyen bloqueos y pérdidas de memoria que podrían conducir a la explotación.

Los investigadores dicen que las cuatro vulnerabilidades se pueden incrustar en la mayoría de los documentos de Office, dejando espacio para múltiples escenarios de ataque y la vulnerabilidad se activa una vez que la víctima abre un archivo de Office malicioso.

«Si se explotan, las vulnerabilidades otorgarían a un atacante la capacidad de ejecutar código malicioso en objetivos a través de documentos de Office especialmente diseñados», dijo Check Point a BleepingComputer.

“Dado que todo el paquete de Office tiene la capacidad de incrustar objetos de Excel, esto amplía el vector de ataque, lo que hace posible ejecutar un ataque de este tipo en casi cualquier software de Office, incluidos Word, Outlook y otros” – Check Point

Check Point informó las vulnerabilidades a Microsoft el 28 de febrero y tres de ellas fueron parcheadas el mes pasado. CVE-2021-31939 recibió su identificador de seguimiento en una fecha posterior y está programado para recibir un parche hoy.

Fuente: www.bleepingcomputer.com