Los actores de amenazas están pirateando los servidores de Microsoft Exchange utilizando vulnerabilidades de ProxyShell y ProxyLogon para distribuir malware y evitar la detección mediante correos electrónicos de cadena de respuesta internos robados.

Cuando los actores de amenazas llevan a cabo campañas de correo electrónico maliciosas, la parte más difícil es engañar a los usuarios para que confíen en el remitente lo suficiente como para que abran adjuntos que distribuyan malware o que incluyan vínculos.

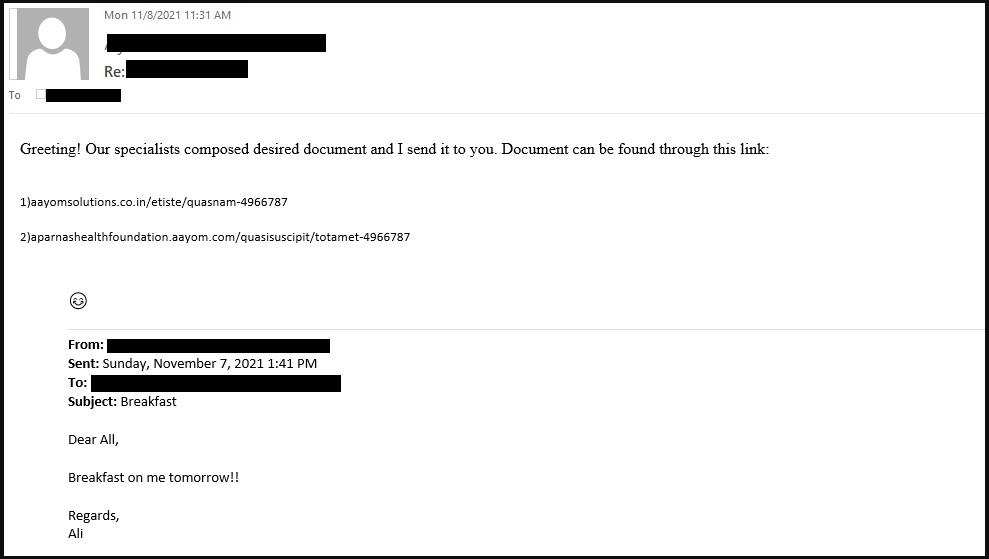

Los investigadores de TrendMicro han descubierto una táctica interesante utilizada para distribuir correo electrónico malicioso a los usuarios internos de una empresa utilizando los servidores de intercambio de Microsoft comprometidos de la víctima.

Se cree que los actores detrás de este ataque son ‘TR’, un actor de amenazas conocido que distribuye correos electrónicos con archivos adjuntos maliciosos que arrojan malware, incluidas las cargas útiles Qbot, IcedID, Cobalt Strike y SquirrelWaffle.

Como una forma de engañar a los objetivos corporativos para que abran archivos adjuntos maliciosos, el actor de amenazas explota los servidores de Microsoft Exchange utilizando las vulnerabilidades ProxyShell y ProxyLogon .

Los actores de la amenaza luego usan estos servidores de Exchange comprometidos para responder a los correos electrónicos internos de la compañía en ataques de cadena de respuesta que contienen enlaces a documentos maliciosos que instalan varios programas maliciosos.

En la misma intrusión, analizamos los encabezados de correo electrónico para los correos electrónicos maliciosos recibidos, la ruta de correo era interna (entre los buzones de correo de los tres servidores de intercambio internos), lo que indica que los correos electrónicos no se originaron en un remitente externo, retransmisión de correo abierta o cualquier agente de transferencia de mensajes (MTA)

explica el informe de Trend Micro .

Fuente: TrendMicro

Dado que estos correos electrónicos se originan en la misma red interna y parecen ser una continuación de una discusión previa entre dos empleados, genera un mayor grado de confianza en que el correo electrónico es legítimo y seguro.

Esto no solo es efectivo contra los destinatarios humanos, sino que también es excelente para no generar alarmas en los sistemas de protección de correo electrónico utilizados en la empresa objetivo.

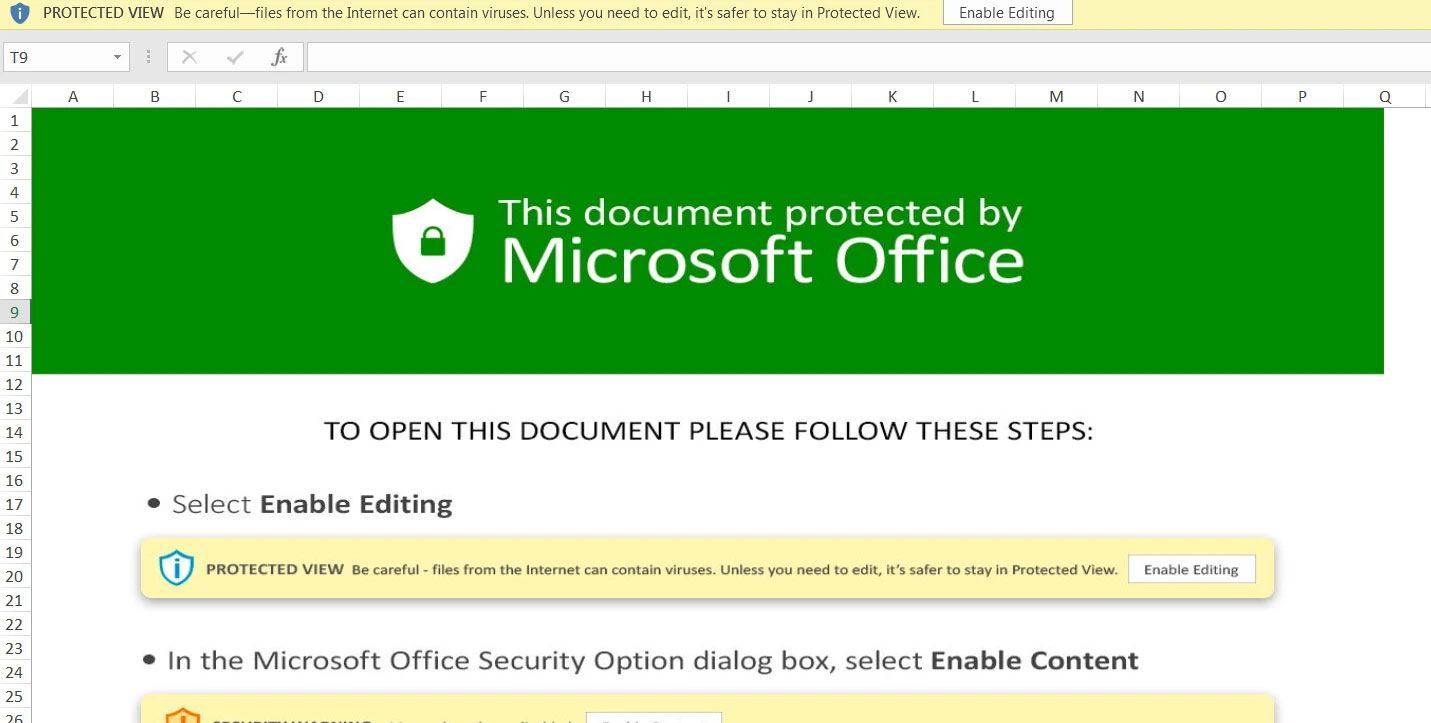

Los archivos adjuntos que vienen o están vinculados a estos correos electrónicos son sus plantillas estándar de Microsoft Excel maliciosas que les dicen a los destinatarios que ‘Habiliten contenido’ para ver un archivo protegido.

Sin embargo, una vez que el usuario habilita el contenido, se ejecutan macros maliciosas para descargar e instalar el malware distribuido por el archivo adjunto, ya sea Qbot, Cobalt Strike, SquirrelWaffle u otro malware.

Según el informe de Trend Micro, los investigadores dijeron que han visto estos ataques distribuir el cargador SquirrelWaffle, que luego instala Qbot.

Sin embargo, el investigador de Cryptolaemus ‘ TheAnalyst ‘ dice que el documento malicioso utilizado por este actor de amenazas elimina tanto el malware como cargas útiles discretas , en lugar de SquirrelWaffle que distribuye Qbot.

Mantenga sus servidores Exchange actualizados

Microsoft ha parcheado las vulnerabilidades de ProxyLogon en marzo y la vulnerabilidad de ProxyShell en abril y mayo , abordándolas como días cero en ese momento.

Los actores de amenazas han abusado de ambas vulnerabilidades para implementar ransomware o instalar webshells para el acceso posterior por la puerta trasera. Los ataques de ProxyLogon se volvieron tan graves que el FBI eliminó los shells web de los servidores Microsoft Exchange comprometidos con sede en EE. UU. Sin notificar primero a los propietarios de los servidores.

Después de todo este tiempo y de los medios que han recibido estas vulnerabilidades, no parchear los servidores Exchange es solo una invitación abierta a los piratas informáticos.

Fuente: https://www.bleepingcomputer.com