Un actor de amenazas «agresivo» con motivaciones financieras ha sido identificado como vinculado a una serie de ataques de ransomware RYUK desde octubre de 2018, mientras mantiene estrechas asociaciones con actores de amenazas afiliados a TrickBot y utiliza un arsenal de herramientas disponibles públicamente, como las cargas útiles de Cobalt Strike Beacon para interactuar. con las redes de víctimas.

La firma de ciberseguridad Mandiant atribuyó las intrusiones a un grupo de hackers de habla rusa rebautizado como FIN12, y anteriormente rastreado bajo el nombre UNC1878 , con un enfoque desproporcionado en organizaciones de atención médica con más de $ 300 millones en ingresos, entre otros, incluidos educación, finanzas, manufactura, y sectores de tecnología, ubicados en América del Norte, Europa y Asia Pacífico.

La designación marca la primera vez que un grupo afiliado de ransomware ha sido promovido al estado de actor de amenazas distinto.

«FIN12 depende de los socios para obtener acceso inicial a los entornos de las víctimas», dijeron los investigadores de Mandiant . «En particular, en lugar de llevar a cabo una extorsión multifacética, una táctica ampliamente adoptada por otros actores de amenazas de ransomware, FIN12 parece priorizar la velocidad y las víctimas de mayores ingresos».

El uso de agentes de acceso inicial para facilitar las implementaciones de ransomware no es nuevo. En junio de 2021, los hallazgos de la compañía de seguridad empresarial Proofpoint revelaron que los actores de ransomware están pasando cada vez más del uso de mensajes de correo electrónico como una ruta de intrusión a la compra de acceso de empresas ciberdelincuentes que ya se han infiltrado en entidades importantes, y las infecciones de Ryuk aprovechan principalmente los accesos obtenidos a través de familias de malware como TrickBot. y BazaLoader.

Además, un análisis en profundidad de los corredores de acceso inicial realizado por la firma de ciberseguridad KELA en agosto de 2021 encontró que el costo promedio del acceso a la red fue de $ 5,400 para el período de julio de 2020 a junio de 2021, con actores seleccionados adoptando una postura ética contra el acceso comercial a las empresas de atención médica. . La focalización de FIN12 en el sector de la salud sugiere que sus agentes de acceso iniciales «proyectan una red más amplia y permiten a los actores de FIN12 elegir de una lista de víctimas una vez que ya se han obtenido los accesos».

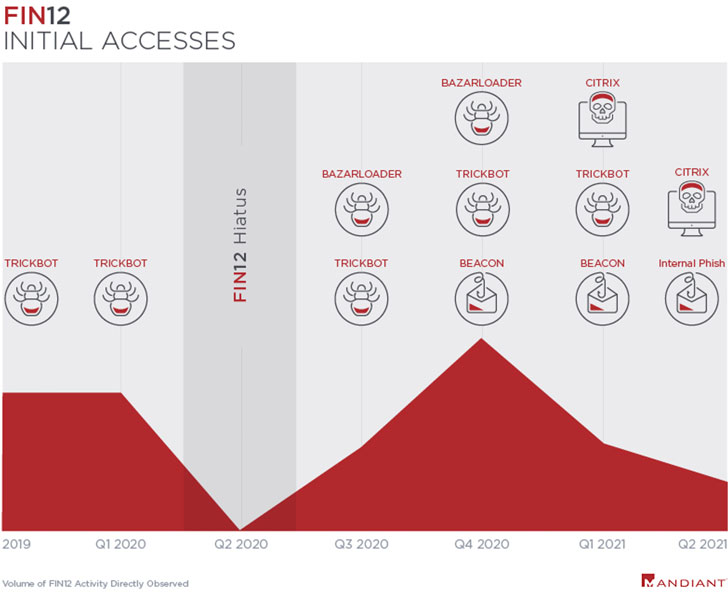

Mandiant también señaló que observó, en mayo de 2021, que los actores de amenazas se afianzaban en la red a través de campañas de correo electrónico de phishing distribuidas internamente desde cuentas de usuario comprometidas, antes de llevar al despliegue de Cobalt Strike Beacon y cargas útiles WEIRDLOOP. Se dice que los ataques montados entre mediados de febrero y mediados de abril de 2021 también se han aprovechado de los inicios de sesión remotos al obtener credenciales para los entornos Citrix de las víctimas.

Aunque las tácticas de FIN12 a finales de 2019 implicaron el uso de TrickBot como un medio para mantener un punto de apoyo en la red y llevar a cabo tareas de última etapa, incluido el reconocimiento, la entrega de malware y la implementación del ransomware, desde entonces el grupo ha apostado constantemente por las cargas útiles de Cobalt Strike Beacon. para la realización de actividades posteriores a la explotación.

FIN12 también se distingue de otros actores de amenazas de intrusión en que rara vez se involucra en la extorsión por robo de datos, una táctica que se usa para filtrar datos exfiltrados cuando las víctimas se niegan a pagar, que Mandiant dice que se deriva del deseo del actor de la amenaza de moverse rápidamente y atacar objetivos que están dispuestos a llegar a un acuerdo con una mínima negociación para recuperar sistemas críticos, factor que quizás explique su creciente interés en atacar las redes de salud.

«El tiempo medio de rescate (TTR) en nuestras interacciones FIN12 que implican el robo de datos fue de 12,4 días (12 días, 9 horas, 44 minutos) en comparación con 2,48 días (2 días, 11 horas, 37 minutos) en los que no se observó el robo de datos. «, dijeron los investigadores. «El aparente éxito de FIN12 sin la necesidad de incorporar métodos de extorsión adicionales probablemente refuerza esta noción».

«[FIN12 es el] primer actor FIN que promovemos y que se especializa en una fase específica del ciclo de vida del ataque, la implementación de ransomware, mientras confía en otros actores de amenazas para obtener acceso inicial a las víctimas», señaló Mandiant. «Esta especialización refleja el ecosistema de ransomware actual, que se compone de varios actores poco afiliados que se asocian, pero no exclusivamente entre sí».

Fuente: www.thehackernews.com