Cerber ransomware está de regreso, ya que una nueva familia de ransomware adopta el nombre anterior y apunta a los servidores Atlassian Confluence y GitLab utilizando vulnerabilidades de ejecución remota de código.

A medida que el ransomware comenzó a acelerarse en 2016, surgió una nueva operación de ransomware Cerber que rápidamente se convirtió en una de las bandas más prolíficas del momento. Sin embargo, su actividad disminuyó lentamente hasta que desapareció a fines de 2019.

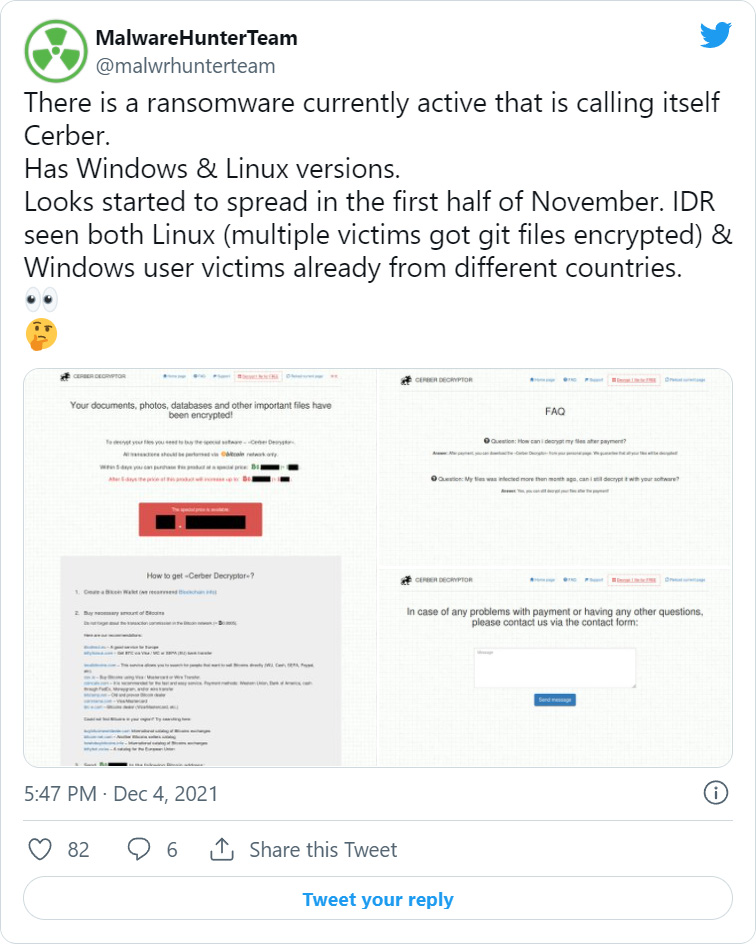

A partir del mes pasado, un ransomware llamado Cerber volvió a asomar su fea cabeza, ya que comenzó a infectar a las víctimas en todo el mundo con un cifrador de Windows y Linux.

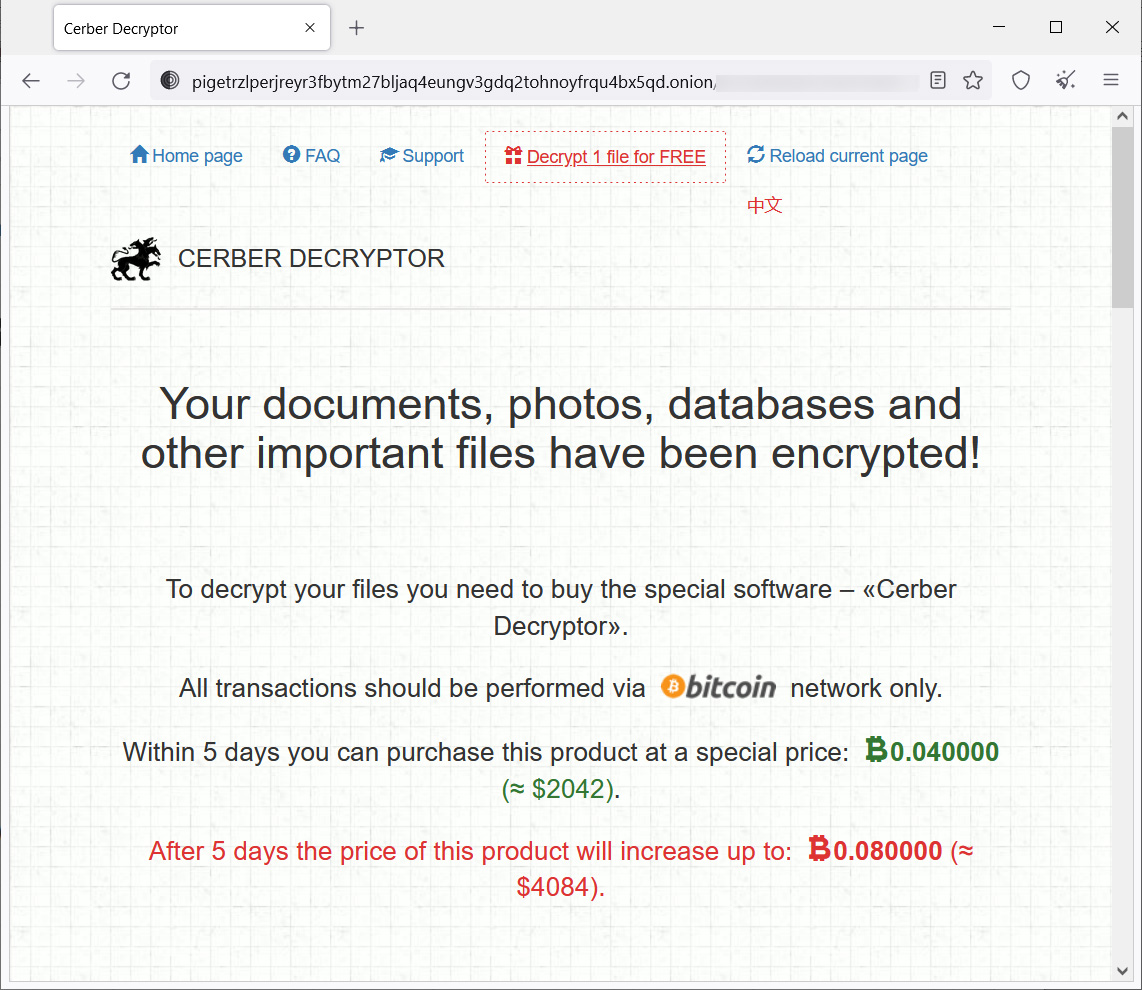

La nueva versión de Cerber está creando notas de rescate llamadas __ $$ RECOVERY_README $$ __. Html y agregando la extensión .locked a los archivos cifrados.

De las víctimas vistas por BleepingComputer, la nueva banda de ransomware Cerber exige rescates que oscilan entre $ 1,000 y $ 3,000.

Fuente: BleepingComputer

El experto en ransomware y CTO de Emsisoft, Fabian Wosar, examinó la nueva variante y dijo que no coincide con el código de la familia anterior. En particular, la nueva versión usa la biblioteca Crypto +++, mientras que la variante anterior usaba las bibliotecas CryptoAPI de Windows.

Estas diferencias de código y el hecho de que el Cerber original no tenía una variante de Linux nos llevan a creer que un nuevo actor de amenazas ha adoptado el nombre, la nota de rescate y el sitio de pago Tor, y no es la operación original.

Dirigirse a servidores Confluence y GitLab

Esta semana, los investigadores y proveedores de seguridad han visto cómo la nueva operación de ransomware Cerber hackeando servidores utilizando vulnerabilidades de ejecución remota de código en Atlassian Confluence y GitLab.

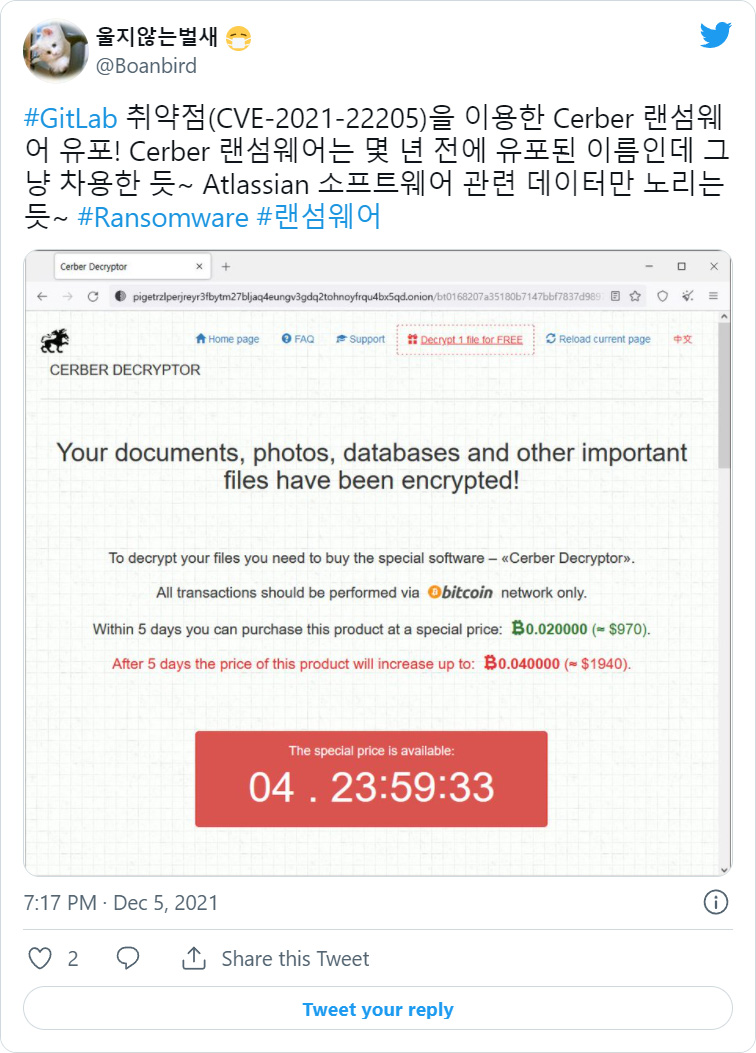

El investigador de seguridad BoanBird compartió una muestra del nuevo ransomware Cerber con BleepingComputer, que muestra que esta nueva cepa se dirige específicamente a las carpetas de Atlassian Confluence que se enumeran a continuación.

2

3

C:\Program Files\Atlassian\Application Data\Confluence

C:\Program Files\Atlassian\Application Data\Confluence\backups

BoanBird también compartió un enlace a los foros de GitLab donde los administradores revelaron que Cerber explota una vulnerabilidad recientemente revelada en el componente ExifTool de GitLab.

Estas vulnerabilidades se rastrean como CVE-2021-26084 (Confluence) y CVE-2021-22205 (GitLab) y se pueden explotar de forma remota sin autenticación. Además, ambas vulnerabilidades han revelado públicamente exploits de prueba de concepto (PoC), lo que permite a los atacantes violar los servidores fácilmente.

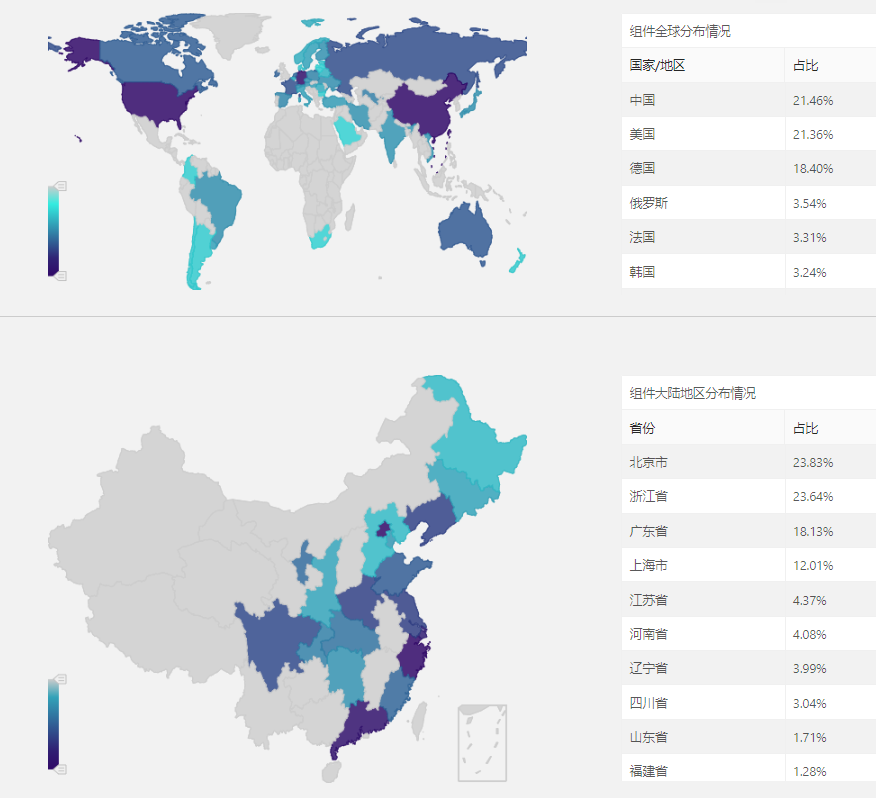

Un informe publicado esta semana por investigadores de Tencent muestra que los ataques que implementan el nuevo ransomware Cerber están dirigidos principalmente a Estados Unidos, Alemania y China.

Aunque la versión anterior de Cerber excluía objetivos en la CEI (Comunidad de Estados Independientes), los datos de telemetría de Tencent de los ataques recientes muestran lo contrario. Además, BleepingComputer también ha confirmado de forma independiente a múltiples víctimas en Rusia, lo que indica que estos actores de amenazas son indiscriminados en cuanto a a quién atacan.

Fuente: Tencent

En este momento, el mejor enfoque para protegerse contra Cerber sería aplicar las actualizaciones de seguridad disponibles para Atlassian Confluence y GitLab.

Sin embargo, a medida que se parcheen más servidores, deberíamos esperar que los actores de amenazas apunten a otras vulnerabilidades para violar los servidores.

Fuente: https://www.bleepingcomputer.com