Los estafadores monitorean cada tweet que contiene solicitudes de soporte en MetaMask, TrustWallet y otras billeteras criptográficas populares, y responden a ellos con enlaces de estafa en solo segundos.

Para llevar a cabo estos ataques de phishing dirigidos, los estafadores abusan de las API de Twitter que les permiten monitorear todos los tweets públicos en busca de palabras clave o frases específicas.

Si esas frases están presentes, estos mismos programas dirigirán a los bots de Twitter bajo el control del estafador para que respondan automáticamente a los tweets como agentes de soporte falsos con enlaces a estafas que roban carteras de criptomonedas.

Estos ataques no son nada nuevo, y informamos sobre ellos en mayo . Sin embargo, estos ataques se han expandido a otras criptomonedas y las estafas continúan desenfrenadas.

Por lo tanto, sentimos que era vital para nuestros lectores volver a visitar este ataque e ilustrar cómo funciona, para que no se convierta accidentalmente en una víctima.

La anatomía de la estafa de criptografía de Twitter

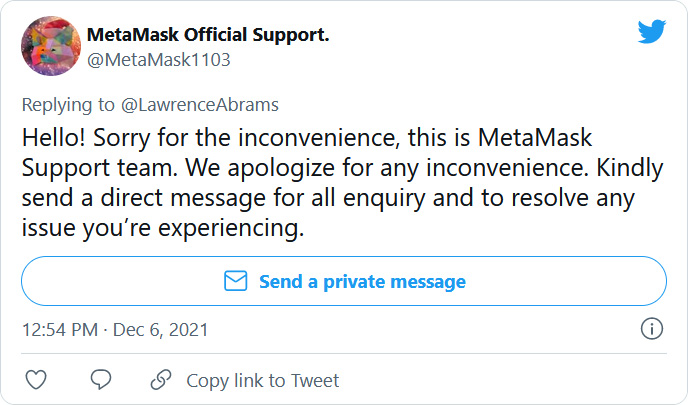

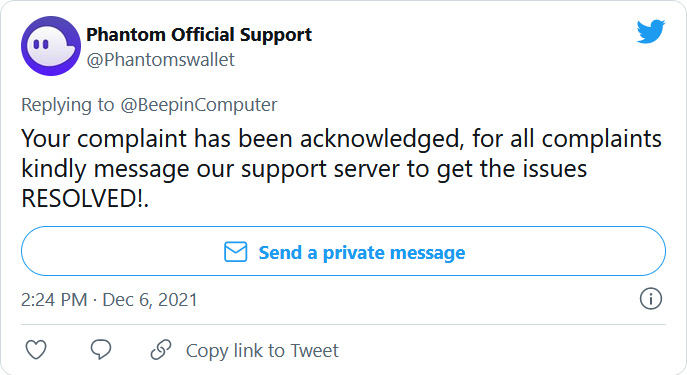

En las pruebas realizadas por BleepingComputer, los tweets que contienen las palabras ‘apoyo’, ‘ayuda’ o ‘asistencia’ junto con palabras clave como ‘MetaMask‘, ‘Phantom‘, ‘Yoroi‘ y ‘Trust Wallet‘ darán como resultado respuestas casi instantáneas de los bots de Twitter con cuentas o formularios de soporte falsos.

Otras palabras clave tienen resultados mixtos, como los nombres de las carteras y la palabra «robado».

Nuestra primera prueba de estos robots de estafa de criptomonedas fue empaquetar un tweet con numerosas palabras clave y ver qué pasaba.

Luego, realizamos más pruebas para intentar delimitar qué palabras clave activarían las respuestas del bot.

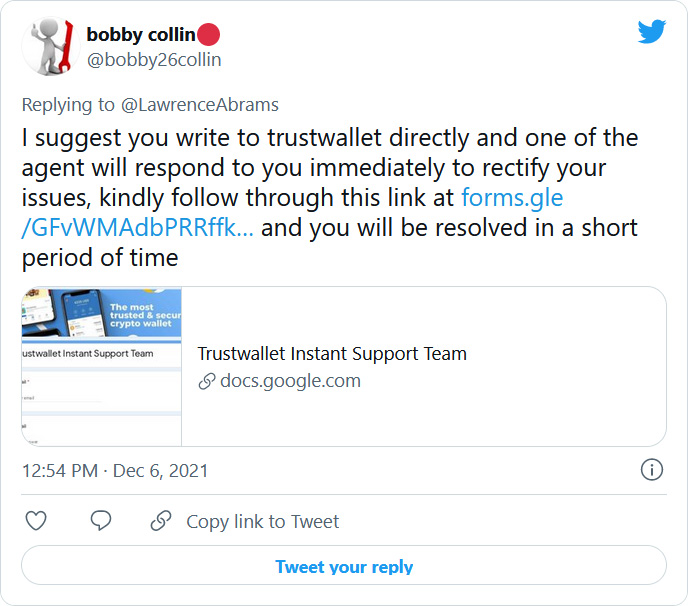

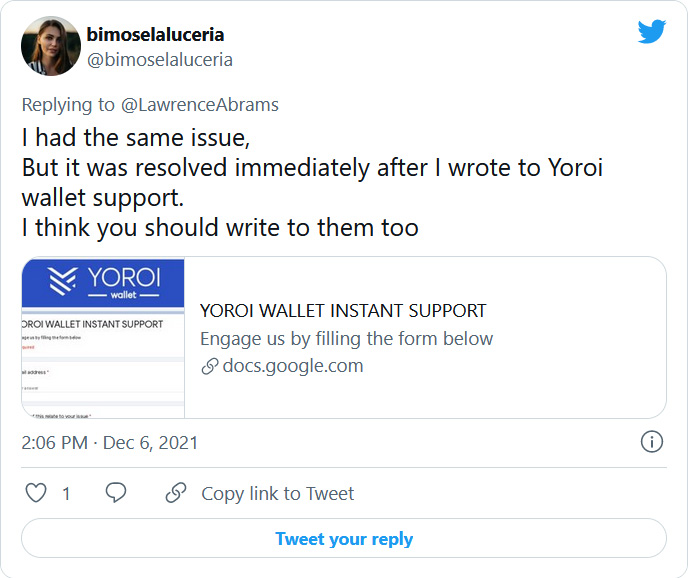

A los pocos segundos de publicar nuestras pruebas, recibimos respuestas de numerosas cuentas fraudulentas que pretendían ser cuentas de soporte de MetaMask y TrustWallet, «víctimas anteriores» o usuarios útiles.

|

|

|

|

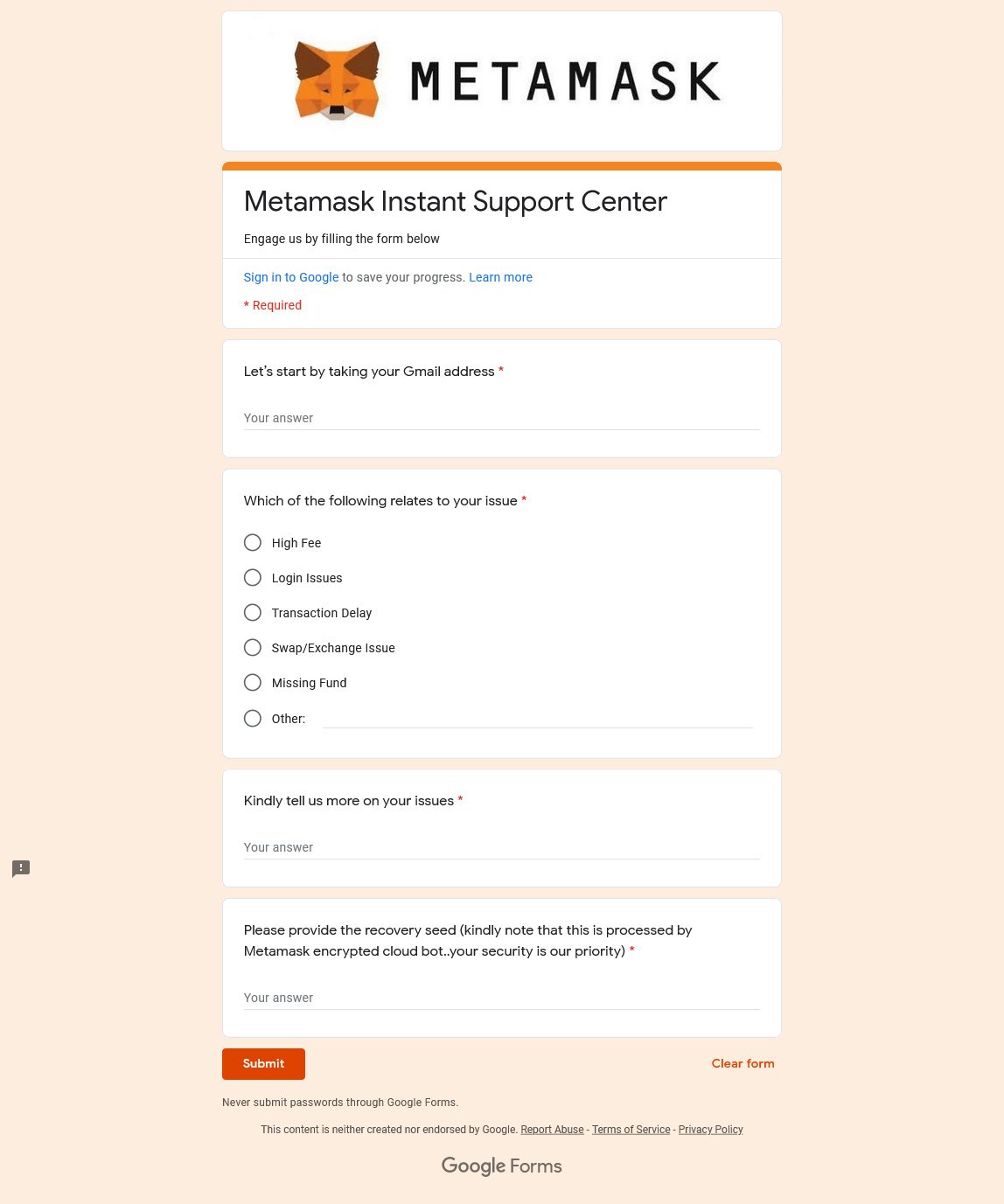

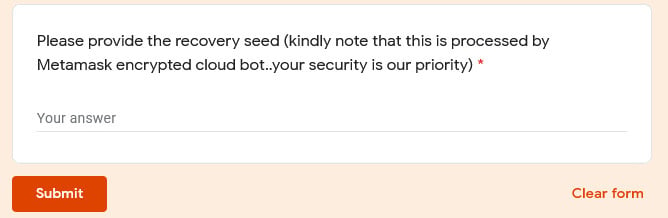

Todas las respuestas del estafador comparten un propósito común: robar las frases de recuperación de la billetera de una víctima, que los atacantes pueden usar para importar la billetera a sus propios dispositivos.

Para robar las frases de recuperación (también conocidas como frases semilla), los actores de amenazas configuran formularios de soporte en Google Docs y otras plataformas en la nube.

Estos formularios se hacen pasar por un formulario de soporte básico, solicitando al usuario su dirección de correo electrónico, el problema que tiene y la frase de recuperación de su billetera, como se muestra en el formulario de soporte de MetaMask falso a continuación.

Fuente: BleepingComputer

Cuando solicitan la frase de recuperación, incluyen un lenguaje tonto acerca de que está siendo procesada por su «bot en la nube cifrada», probablemente para intentar convencer al usuario de que publique la información confidencial.

Una vez que la frase de recuperación se envía a los atacantes, se termina el juego y ahora tienen acceso completo a la criptomoneda dentro de su billetera y pueden transferirla a otras billeteras bajo su control.

Antes de decir que nadie se enamora de estas estafas, lamentablemente, eso no es cierto, y a los usuarios de Twitter les han robado sus billeteras, criptomonedas y NFT.

¡Nunca compartas frases de recuperación!

Como regla general, nunca debe compartir la frase de recuperación de su billetera con nadie. La frase de recuperación es solo para usted, y ninguna persona de apoyo legítima de MetaMask, TrustWallet u otro lugar la solicitará.

También es importante recordar no compartir su pantalla con un usuario que no sea de confianza, quien luego le solicita que muestre su frase de recuperación. En ese momento, simplemente pueden tomar una captura de pantalla y escribirla manualmente.

En última instancia, estos ataques continuarán a menos que Twitter descubra una manera de evitar que estos bots corran desenfrenadamente, restrinjan el uso de palabras clave específicas o pongan controles más estrictos sobre quién puede unirse a su plataforma de desarrollo.

BleepingComputer se ha comunicado con Twitter con preguntas sobre estos ataques y el abuso de la API, pero no ha recibido respuesta.

Fuente: https://www.bleepingcomputer.com