El grupo de piratería del estado-nación iraní conocido como OilRig ha seguido apuntando a organizaciones gubernamentales en el Medio Oriente como parte de una campaña de espionaje cibernético que aprovecha una nueva puerta trasera para filtrar datos.

«La campaña abusa de cuentas de correo electrónico legítimas pero comprometidas para enviar datos robados a cuentas de correo externas controladas por los atacantes», dijeron los investigadores de Trend Micro Mohamed Fahmy, Sherif Magdy y Mahmoud Zohdy .

Si bien la técnica en sí no es desconocida, el desarrollo marca la primera vez que OilRig la adopta en su libro de jugadas, lo que indica la evolución continua de sus métodos para eludir las protecciones de seguridad.

El grupo de amenazas persistentes avanzadas (APT), también conocido como APT34, Cobalt Gypsy, Europium y Helix Kitten, ha sido documentado por sus ataques de phishing dirigidos en el Medio Oriente desde al menos 2014.

Vinculado al Ministerio de Inteligencia y Seguridad de Irán (MOIS), se sabe que el grupo utiliza un conjunto de herramientas diverso en sus operaciones, con ataques recientes en 2021 y 2022 que emplean puertas traseras como Karkoff , Shark, Marlin y Saitama para el robo de información.

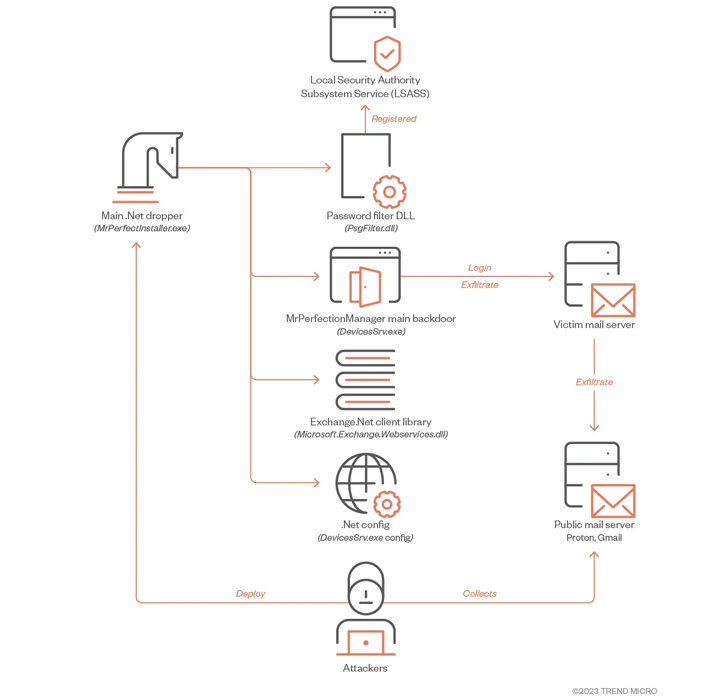

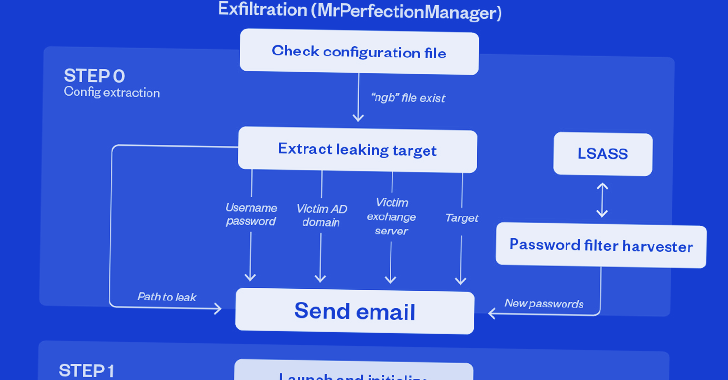

El punto de partida de la última actividad es un cuentagotas basado en .NET que tiene la tarea de entregar cuatro archivos diferentes, incluido el implante principal («DevicesSrv.exe») responsable de filtrar archivos específicos de interés.

También se pone en uso en la segunda etapa un archivo de biblioteca de vínculos dinámicos ( DLL ) que es capaz de recopilar credenciales de usuarios de dominio y cuentas locales.

El aspecto más notable de la puerta trasera de .NET es su rutina de exfiltración, que implica el uso de las credenciales robadas para enviar misivas electrónicas a las direcciones de correo electrónico de Gmail y Proton Mail controladas por el actor.

«Los actores de amenazas transmiten estos correos electrónicos a través de los servidores Exchange del gobierno utilizando cuentas válidas con contraseñas robadas», dijeron los investigadores.

Las conexiones de la campaña con APT34 se derivan de las similitudes entre el cuentagotas de la primera etapa y Saitama, los patrones de victimología y el uso de servidores de intercambio orientados a Internet como método de comunicación, como se observó en el caso de Karkoff .

En todo caso, el creciente número de herramientas maliciosas asociadas con OilRig indica la «flexibilidad» del actor de amenazas para crear nuevo malware basado en los entornos objetivo y los privilegios que se poseen en una etapa determinada del ataque.

«A pesar de la simplicidad de la rutina, la novedad de la segunda y última etapa también indica que toda esta rutina puede ser solo una pequeña parte de una campaña más grande dirigida a los gobiernos», dijeron los investigadores.

Fuente: https://thehackernews.com