Los actores de amenazas están explotando un editor de CMS descontinuado hace 14 años para comprometer la educación y las entidades gubernamentales de todo el mundo para envenenar los resultados de búsqueda con sitios maliciosos o estafas.

Los redireccionamientos abiertos son cuando los sitios web, ya sea intencionalmente o a través de una falla, permiten solicitudes de redireccionamiento arbitrarias que llevan a los usuarios del sitio original a una URL externa sin la validación adecuada o las comprobaciones de seguridad.

Por ejemplo, si hubiera una URL en https://www.example.com/?redirect=<url> que redirige a los visitantes a la URL especificada, y cualquiera podría modificar esa URL a un sitio de su elección, se consideraría una redirección abierta.

Los atacantes abusan de estos redireccionamientos abiertos para realizar ataques de phishing, distribuir malware o estafar a los usuarios mientras parecen originarse en dominios legítimos. Como las URL están alojadas en dominios de confianza, es posible que puedan eludir los filtros de URL utilizados por los productos de seguridad.

Además, los rastreadores de los motores de búsqueda indexan los redireccionamientos y los enumeran en los resultados de búsqueda de Google, lo que los convierte en una estrategia eficaz para las campañas de envenenamiento de SEO, aprovechando un dominio de confianza para clasificar las URL maliciosas más alto para consultas específicas.

Debido a que las URL de redireccionamiento abiertas no alojan el contenido malicioso directamente, sino que simplemente apuntan a él, pueden permanecer activas y visibles en los resultados de búsqueda durante mucho tiempo hasta que se informa para su eliminación.

Sin embargo, muchas empresas, incluidas Google y Microsoft, no consideran que los redireccionamientos abiertos sean una falla y es posible que no los corrijan a menos que conduzcan a una vulnerabilidad más grave.

Apuntar a un plugin obsoleto

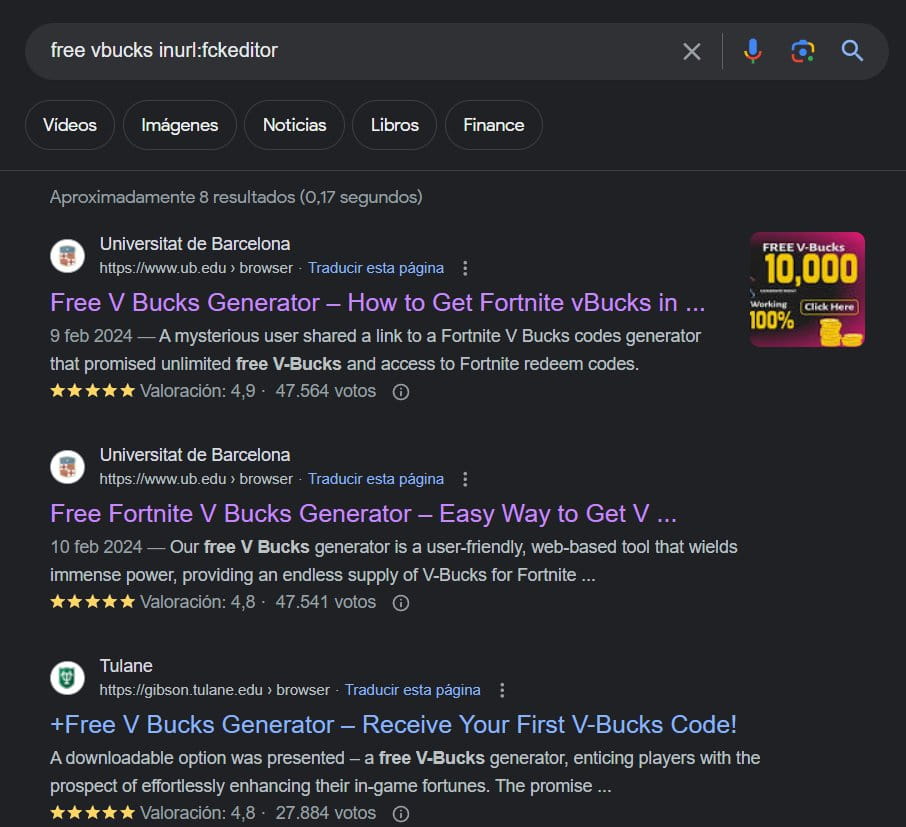

El investigador de ciberseguridad @g0njxa descubierto la campaña de redireccionamiento malicioso después de ver los resultados de búsqueda de Google para generadores de ‘Free V Bucks’ (moneda del juego Fortnite) alojados en sitios universitarios.

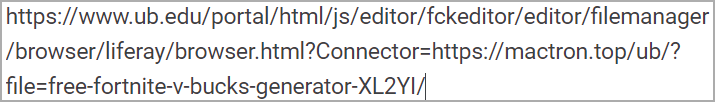

Las solicitudes de redireccionamiento abiertas utilizadas por los atacantes en esta campaña están relacionadas con FCKeditor, un editor de texto web que alguna vez fue popular y que permite a los usuarios editar contenido HTML directamente dentro de una página web.

En 2009, FCKeditor fue renombrado y renovado significativamente, lo que resultó en el lanzamiento de CKEditor, que utiliza una base de código más moderna, ofrece una mayor usabilidad y compatibilidad con los estándares web contemporáneos, y también cuenta con el apoyo activo de su desarrollador.

En un hilo de Twitter, g0njxa enumera las diversas organizaciones a las que se dirige esta campaña, principalmente a instituciones educativas, como el MIT, la Universidad de Columbia, la Universidad de Barcelona, la Universidad de Auburn, la Universidad de Washington, Purdue, Tulane, la Universidad Central del Ecuador y la Universidad de Hawái.

Sin embargo, la campaña también se dirige a sitios gubernamentales y corporativos que utilizan el complemento FCKeditor obsoleto, incluido el sitio del gobierno de Virginia, el sitio del gobierno de Austin, Texas, el sitio del gobierno de España y las Páginas Amarillas de Canadá.

A partir de las pruebas de BleepingComputer, descubrimos que las instancias comprometidas de FCKeditor utilizan una combinación de páginas HTML estáticas y redireccionamientos a sitios maliciosos.

Las páginas HTML estáticas se abren bajo el dominio legítimo y se utilizan para envenenar el motor de búsqueda con resultados maliciosos.

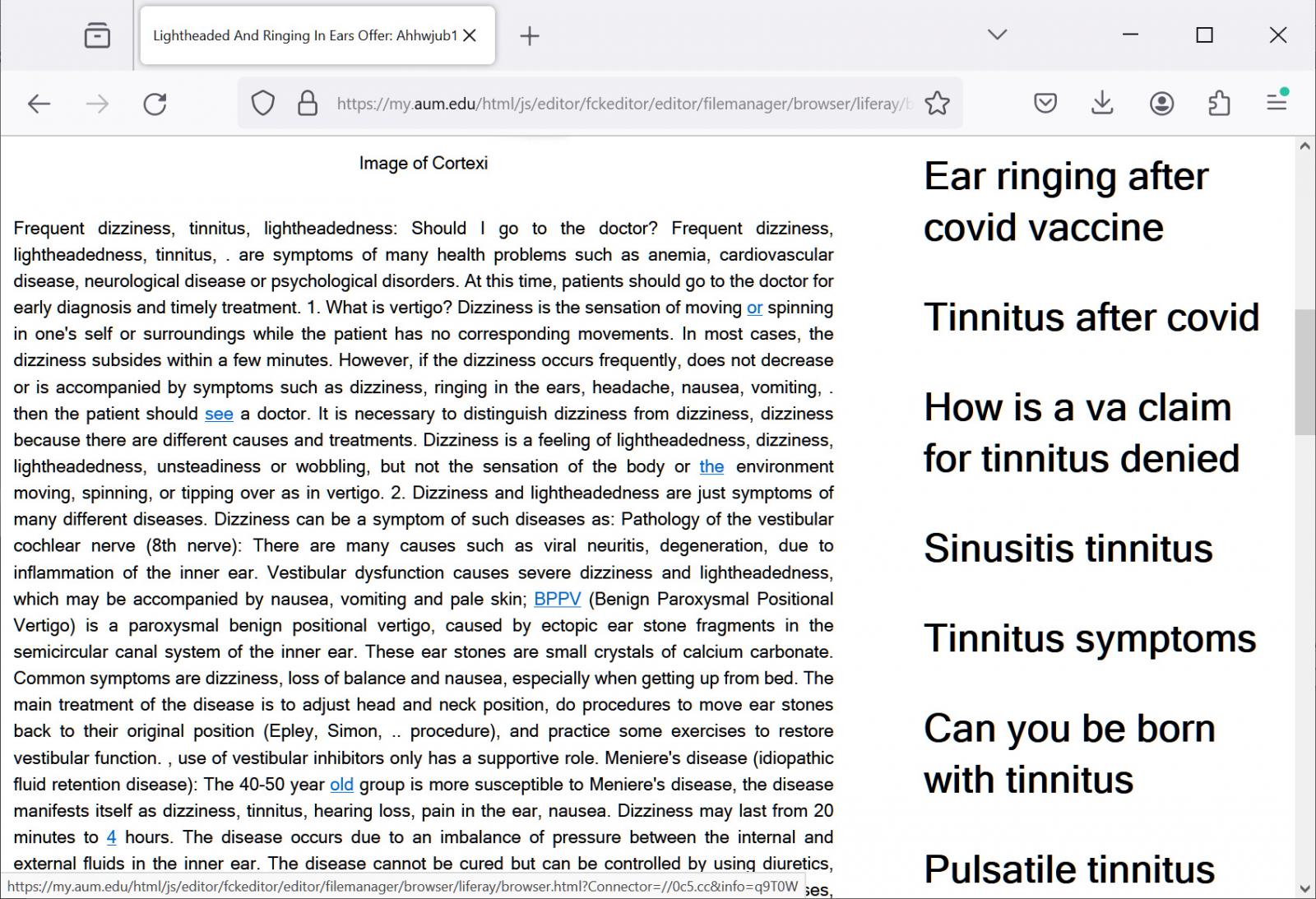

Por ejemplo, uno de los enlaces en Google va a la instancia de FCKeditor en el sitio aum.edu, donde una página HTML pretende ser un artículo de noticias sobre remedios para el tinnitus.

Sin embargo, el artículo está diseñado para promocionar otras páginas de contenido en la instancia comprometida de FCKeditor instalada en el sitio web de AUM para que Google indexe las páginas. Una vez que estas páginas se clasifican en los motores de búsqueda, es probable que los actores de amenazas las cambien por redireccionamientos a sitios maliciosos.

SEO Fuente: BleepingComputer

Otras URL de esta campaña simplemente abusarán de FCKeditor para redirigir a los visitantes a sitios fraudulentos, artículos de noticias falsas, páginas de phishing, sitios de asistencia para piratería informática o extensiones de navegador maliciosas.

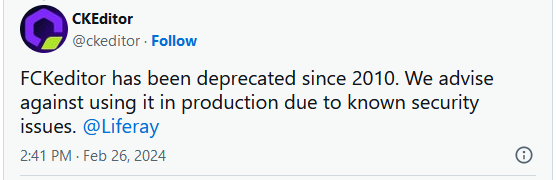

El fabricante de software respondió al informe de la campaña de redireccionamientos abiertos en X, diciendo que FCKeditor ha quedado obsoleto desde 2010 y que nadie debería usarlo más.

Desafortunadamente, no es raro ver sitios universitarios y gubernamentales que utilizan software que ha sido descontinuado durante mucho tiempo, en este caso, más de 13 años.

En el pasado, vimos campañas similares en las que los actores de amenazas abusaron de los redireccionamientos abiertos en sitios gubernamentales para redirigir a los usuarios a OnlyFans falsos y sitios para adultos.

Fuente: https://www.bleepingcomputer.com