Se detectó un grupo de amenazas vinculado a un grupo de piratas informáticos llamado Tropic Trooper utilizando un malware no documentado previamente codificado en lenguaje Nim para atacar objetivos como parte de una campaña recién descubierta.

El novedoso cargador, denominado Nimbda, está «incluido con una herramienta ‘SMS Bomber‘ de software gris en idioma chino que probablemente se distribuya ilegalmente en la web de habla china», dijo la compañía de seguridad cibernética israelí Check Point en un informe.

«Quien haya creado el cargador Nim tuvo especial cuidado en darle el mismo ícono ejecutable que el SMS Bomber que lanza y ejecuta», dijeron los investigadores. «Por lo tanto, todo el paquete funciona como un binario troyano».

SMS Bomber, como su nombre lo indica, permite que un usuario ingrese un número de teléfono (que no es el suyo) para inundar el dispositivo de la víctima con mensajes y potencialmente dejarlo inutilizable en lo que es un ataque de denegación de servicio (DoS).

El hecho de que el binario se duplique como SMS Bomber y una puerta trasera sugiere que los ataques no solo están dirigidos a aquellos que son usuarios de la herramienta, un «objetivo bastante poco ortodoxo», sino también de naturaleza muy específica.

Tropic Trooper , también conocido por los apodos Earth Centaur, KeyBoy y Pirate Panda, tiene un historial de atacar objetivos ubicados en Taiwán, Hong Kong y Filipinas, centrándose principalmente en industrias gubernamentales, de atención médica, de transporte y de alta tecnología.

Llamando al colectivo de habla china «notablemente sofisticado y bien equipado», Trend Micro señaló el año pasado la capacidad del grupo para hacer evolucionar sus TTP para permanecer bajo el radar y confiar en una amplia gama de herramientas personalizadas para comprometer sus objetivos.

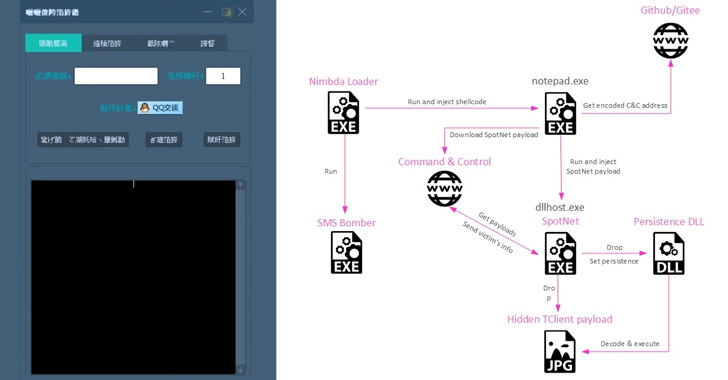

La última cadena de ataques documentada por Check Point comienza con la herramienta manipulada de SMS Bomber, el cargador Nimbda, que lanza un ejecutable incrustado, en este caso la carga útil legítima de SMS bomber, al mismo tiempo que inyecta una pieza separada de shellcode en un proceso notepad.exe. .

Esto inicia un proceso de infección de tres niveles que implica la descarga de un binario de siguiente etapa desde una dirección IP ofuscada especificada en un archivo de descuento («EULA.md») que está alojado en un repositorio de GitHub o Gitee controlado por un atacante.

El binario recuperado es una versión mejorada de un troyano llamado Yahoyah que está diseñado para recopilar información sobre las redes inalámbricas locales en las cercanías de la máquina víctima, así como otros metadatos del sistema, y extrae los detalles a un servidor de comando y control (C2).

Yahoyah, por su parte, también actúa como conducto para obtener el malware de etapa final, que se descarga en forma de imagen desde el servidor C2. La carga útil codificada esteganográficamente es una puerta trasera conocida como TClient y ha sido implementada por el grupo en campañas anteriores.

«El grupo de actividad observado pinta una imagen de un actor concentrado y determinado con un objetivo claro en mente», concluyeron los investigadores.

«Por lo general, cuando las herramientas benignas (o aparentemente benignas) de terceros se eligen a mano para insertarlas en una cadena de infección, se eligen para que sean lo menos llamativas posible; la elección de una herramienta ‘SMS Bomber’ para este propósito es inquietante, y cuenta toda una historia en el momento en que uno se atreve a extrapolar un motivo y una víctima prevista».

Fuente: https://thehackernews.com