MEGA ha lanzado una actualización de seguridad para abordar un conjunto de vulnerabilidades graves que podrían haber expuesto los datos de los usuarios, incluso si los datos se hubieran almacenado en forma cifrada.

MEGA es un servicio de alojamiento de archivos y almacenamiento en la nube con sede en Nueva Zelanda con más de 250 millones de usuarios registrados de más de doscientos países. Los usuarios han subido colectivamente 120 mil millones de archivos distintos con un tamaño de 1000 petabytes.

Una de las funciones anunciadas de MEGA es que los datos se cifran de extremo a extremo y solo el usuario tiene acceso a la clave de descifrado. Sin embargo, los investigadores han demostrado que las vulnerabilidades en el algoritmo de encriptación les permitieron acceder a los datos encriptados de los usuarios.

Las vulnerabilidades en el esquema de cifrado de MEGA fueron descubiertas por investigadores de ETH Zurich, en Suiza, quienes lo informaron a la firma de manera responsable el 24 de marzo de 2022.

Si bien los investigadores descubrieron cinco posibles ataques contra los datos del usuario que se basan en la misma cantidad de fallas, todos se basan en robar y descifrar una clave RSA.

MEGA no tiene conocimiento de ninguna cuenta de usuario o datos comprometidos al explotar las fallas descubiertas. Sin embargo, este hallazgo crea una mella en las promesas de seguridad de datos del servicio.

Descifrando MEGA

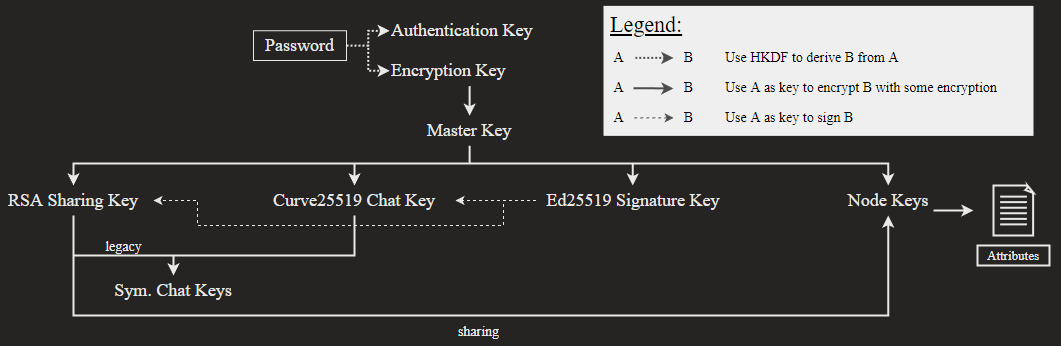

MEGA utiliza un sistema de cifrado de extremo a extremo controlado por el usuario (UCE) para proteger los datos del usuario incluso del acceso interno. La base de este sistema es una clave de cifrado generada a partir de la contraseña de inicio de sesión normal de un usuario.

A continuación, la clave maestra se genera a través de un proceso aleatorio y se utiliza para el cifrado posterior de un subconjunto de claves, incluido un par de claves RSA, una clave de curva utilizada para la función de chat, una clave de firma Ed y las claves de nodo.

La clave RSA de cada usuario se almacena en los servidores de MEGA sin protección de integridad.

El equipo de ETH Zurich descubrió una forma novedosa de realizar un ataque de intermediario que puede recuperar las claves RSA de cuentas MEGA específicas. Los investigadores también publicaron el siguiente video de prueba de concepto:

Este ataque se basa en adivinar el factor principal a través de la comparación y requiere al menos 512 intentos de inicio de sesión para funcionar. Además, el adversario tendría que acceder a los servidores de MEGA para realizar el ataque.

Esto es muy complicado y generalmente difícil para las amenazas externas, pero no sería tan desafiante para los empleados de MEGA deshonestos o poco éticos.

Una vez que la clave RSA de una cuenta objetivo filtra los textos cifrados del usuario, el atacante puede trabajar hacia atrás para recuperar el AES-ECB de la clave maestra en texto sin formato y luego descifrar todo el subconjunto de claves.

Eventualmente, el atacante puede descifrar los datos del usuario almacenados en la nube de MEGA, acceder a los chats en forma de texto sin cifrar e incluso cargar contenido nuevo en el repositorio de la cuenta.

Remedio e implicaciones

MEGA solucionó las dos vulnerabilidades que pueden conducir al descifrado de datos de usuario en todos los clientes (recuperación de clave RSA y recuperación de texto sin formato), mitigó una tercera (framing) y planea abordar los dos problemas restantes descubiertos en las próximas actualizaciones.

Las correcciones no son contramedidas perfectas, pero no afectan la experiencia del usuario y no requieren que los usuarios vuelvan a cifrar sus datos almacenados, cambien su contraseña o creen nuevas claves.

El proveedor de servicios en la nube afirma que no hay señales de acceso inapropiado a cuentas de usuario o datos, ya sea por parte de personas internas o externas.

«Ver cómo los atajos de diseño criptográfico aparentemente inocuos tomados hace casi una década resultan contraproducentes bajo el escrutinio de tres de las mentes más brillantes del sector es aterrador e intelectualmente fascinante», comenta MEGA sobre los hallazgos .

«El umbral muy alto de explotabilidad, a pesar de la amplia gama de fallas criptográficas identificadas, proporciona una cierta sensación de alivio».

A pesar de las garantías de MEGA de que ningún dato se vio comprometido, la investigación anuló efectivamente las garantías de confidencialidad de datos de MEGA que los diferenciaron de su competencia durante más de una década.

Fuente: https://www.bleepingcomputer.com