Al menos tres grupos diferentes de amenazas persistentes avanzadas (APT) de todo el mundo lanzaron campañas de phishing selectivo a mediados de marzo de 2022 utilizando la guerra ruso-ucraniana en curso como señuelo para distribuir malware y robar información confidencial.

Las campañas, realizadas por El Machete, Lyceum y SideWinder, se han dirigido a una variedad de sectores, incluidos los sectores energético, financiero y gubernamental en Nicaragua, Venezuela, Israel, Arabia Saudita y Pakistán.

«Los atacantes usan señuelos que van desde documentos que parecen oficiales hasta artículos de noticias o incluso ofertas de trabajo, según los objetivos y la región», dijo Check Point Research en un informe. «Muchos de estos documentos atractivos utilizan macros maliciosas o inyección de plantillas para obtener un punto de apoyo inicial en las organizaciones objetivo y luego lanzar ataques de malware».

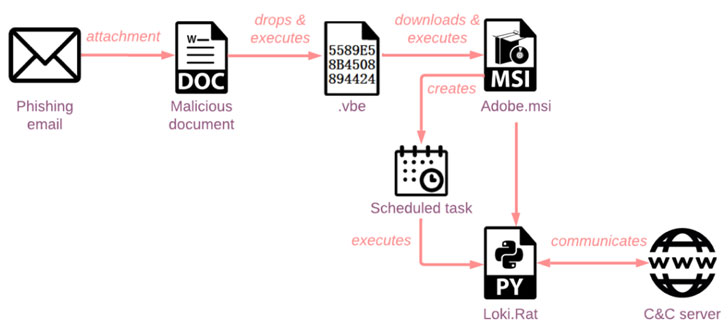

Las cadenas de infección de El Machete , un actor de amenazas de habla hispana documentado por primera vez en agosto de 2014 por Kaspersky, involucran el uso de documentos señuelo con macros para implementar un troyano de acceso remoto de código abierto llamado Loki.Rat que es capaz de recolectar pulsaciones de teclas, credenciales y datos del portapapeles, además de realizar operaciones con archivos y ejecutar comandos arbitrarios.

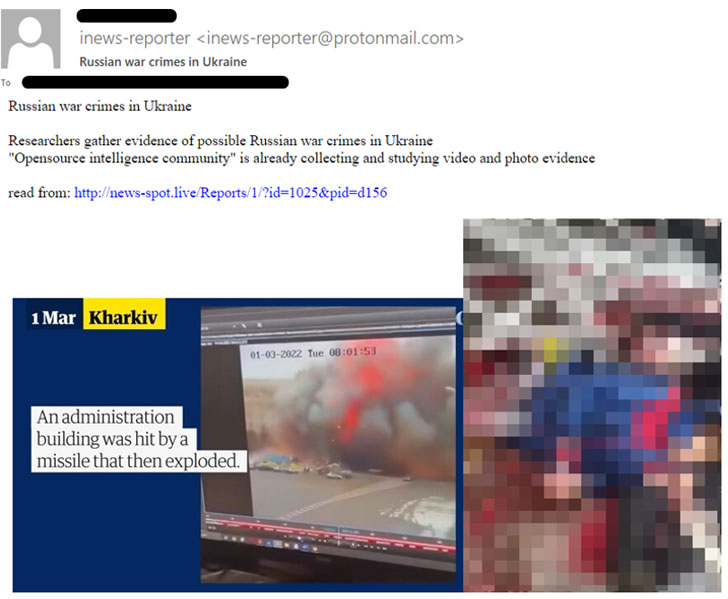

Una segunda campaña es del grupo APT iraní conocido como Lyceum que, según Check Point, lanzó un ataque de phishing utilizando un correo electrónico supuestamente sobre «crímenes de guerra rusos en Ucrania» para entregar cuentagotas de .NET y Golang de primera etapa, que luego se utilizan para implementar un puerta trasera para ejecutar archivos recuperados de un servidor remoto.

Otro ejemplo es SideWinder , una tripulación patrocinada por el estado que, según se dice, opera en apoyo de los intereses políticos de India y con un enfoque específico en sus vecinos China y Pakistán . La secuencia de ataque, en este caso, emplea un documento armado que explota la falla del Editor de ecuaciones en Microsoft Office ( CVE-2017-11882 ) para distribuir malware que roba información.

Los hallazgos hacen eco de advertencias similares del Grupo de Análisis de Amenazas (TAG) de Google, que reveló que los grupos de amenazas respaldados por estados nacionales de Irán, China, Corea del Norte y Rusia y muchos otros actores criminales y con motivaciones financieras están aprovechando temas relacionados con la guerra en el phishing. campañas, intentos de extorsión en línea y otras actividades maliciosas.

“Aunque la atención del público por lo general no se detiene en un solo tema durante un período prolongado, la guerra ruso-ucraniana es una excepción obvia”, dijo la compañía israelí. «Esta guerra afecta a múltiples regiones del mundo y tiene ramificaciones potencialmente de gran alcance. Como resultado, podemos esperar que los actores de amenazas APT continúen utilizando esta crisis para realizar campañas de phishing específicas con fines de espionaje».

Fuente: https://thehackernews.com