Se utilizó una lista de correo de billetera de hardware Trezor comprometida para enviar notificaciones de violación de datos falsos para robar billeteras de criptomonedas y los activos almacenados en ellas.

Trezor es una billetera de criptomonedas de hardware que le permite almacenar sus criptoactivos fuera de línea, en lugar de usar billeteras basadas en la nube o billeteras almacenadas en su PC que son más vulnerables al robo.

Al configurar un nuevo Trezor, se mostrará una semilla de recuperación de 12 a 24 palabras que permite a los propietarios recuperar sus billeteras si su dispositivo es robado o perdido.

Sin embargo, cualquiera que conozca esta semilla de recuperación puede obtener acceso a la billetera y sus criptomonedas almacenadas, por lo que es vital almacenar la semilla de recuperación en un lugar seguro.

A partir de hoy, los propietarios de billeteras de hardware de Trezor comenzaron a recibir notificaciones de violación de datos que incitaban a los destinatarios a descargar un software falso de Trezor Suite que robaría sus semillas de recuperación.

Trezor confirmó en Twitter que estos correos electrónicos eran un ataque de phishing enviado a través de uno de sus boletines opcionales alojados en MailChimp.

Trezor dijo más tarde que MailChimp supuestamente confirmó que su servicio estaba comprometido por un «infiltrado» que apuntaba a las empresas de criptomonedas.

BleepingComputer se ha puesto en contacto con MailChimp para obtener más información sobre este compromiso, pero no ha recibido una respuesta en este momento.

Una mirada más profunda al ataque de Trezor

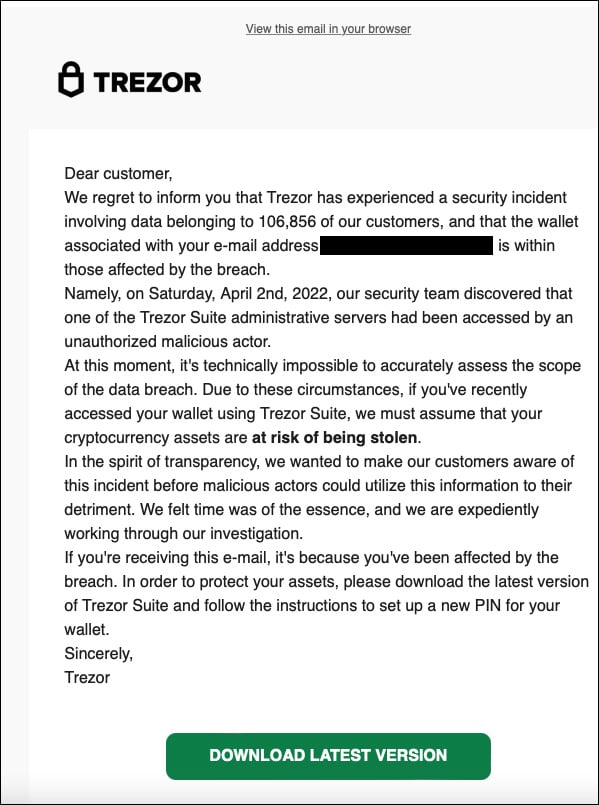

El ataque de phishing comenzó cuando los propietarios de la billetera de hardware Trezor recibieron correos electrónicos falsos de incidentes de seguridad que afirmaban ser una notificación de violación de datos.

«Lamentamos informarle que Trezor ha experimentado un incidente de seguridad que involucra datos pertenecientes a 106,856 de nuestros clientes, y que la billetera asociada con su dirección de correo electrónico [correo electrónico aquí] está entre los afectados por la violación», lee el falso Trezor. correo electrónico de phishing de violación de datos.

Fuente: Twitter

Estos correos electrónicos falsos de violación de datos dicen que la empresa no conoce el alcance de la violación y que los propietarios deben descargar la última Trezor Suite para configurar un nuevo PIN en su billetera de hardware.

El correo electrónico incluye un botón «Descargar la última versión» que lleva al destinatario a un sitio de phishing que aparece en el navegador como suite.trezor.com.

Sin embargo, el sitio web es un nombre de dominio que usa caracteres Punycode que permite a los atacantes hacerse pasar por el dominio trezor.com usando caracteres acentuados o cirílicos, siendo el nombre de dominio real suite.xn--trzor-o51b[.]com.

Cabe señalar que el sitio web legítimo de Trezor es trezor.io.

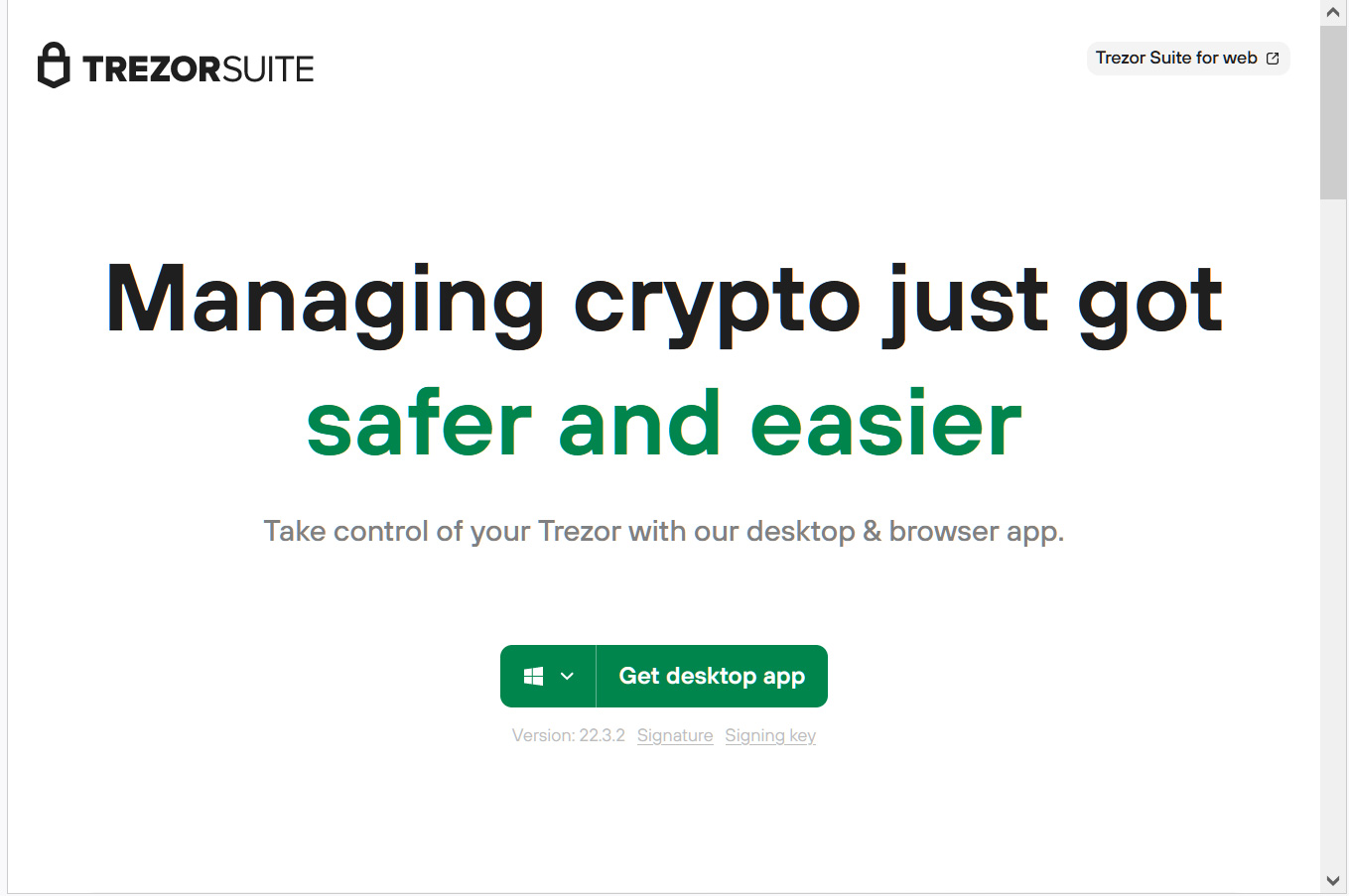

Este sitio falso solicita a los usuarios que descarguen la aplicación Trezor Suite, como se muestra a continuación.

Fuente: BleepingComputer

Además del sitio web suite.xn--trzor-o51b[.]com, los actores de amenazas también crearon sitios de phishing en las URL:

2

3

trezor[.]us

http://suite.trezoriovpjcahpzkrewelclulmszwbqpzmzgub37gbcjlvluxtruqad[.]onion/ (Tor site)

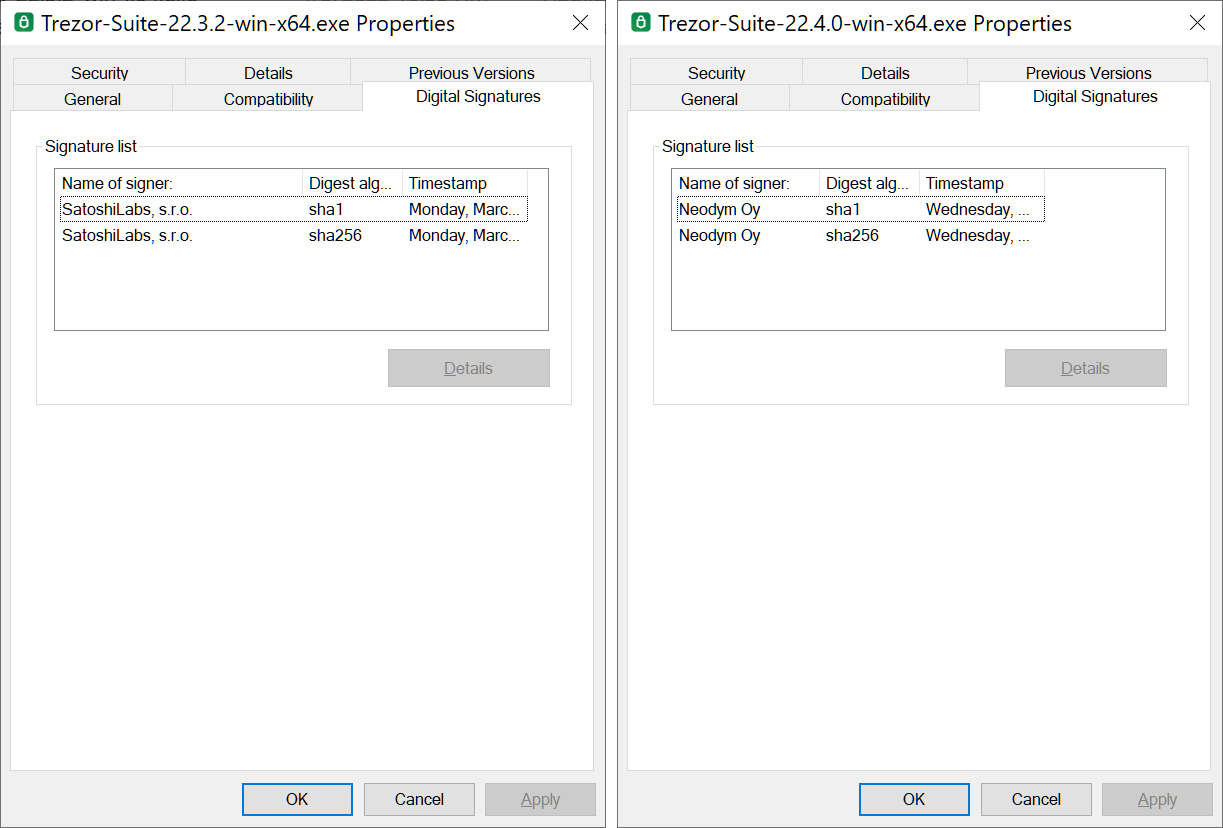

Cuando un visitante descarga la aplicación de escritorio, descargará una aplicación Trezor Suite falsa del sitio de phishing llamado ‘Trezor-Suite-22.4.0-win-x64.exe’.

Como puede ver a continuación, la aplicación legítima de Trezor Suite está firmada con un certificado de «Satoshi Labs, sro» y la versión falsa de Windows [ VirusTotal ] está firmada con un certificado de «Neodym Oy» (derecha).

Fuente: BleepingComputer

Como Trezor Suite es de código abierto, los actores de amenazas descargaron el código fuente y crearon su propia aplicación modificada que se ve idéntica a la aplicación legítima original.

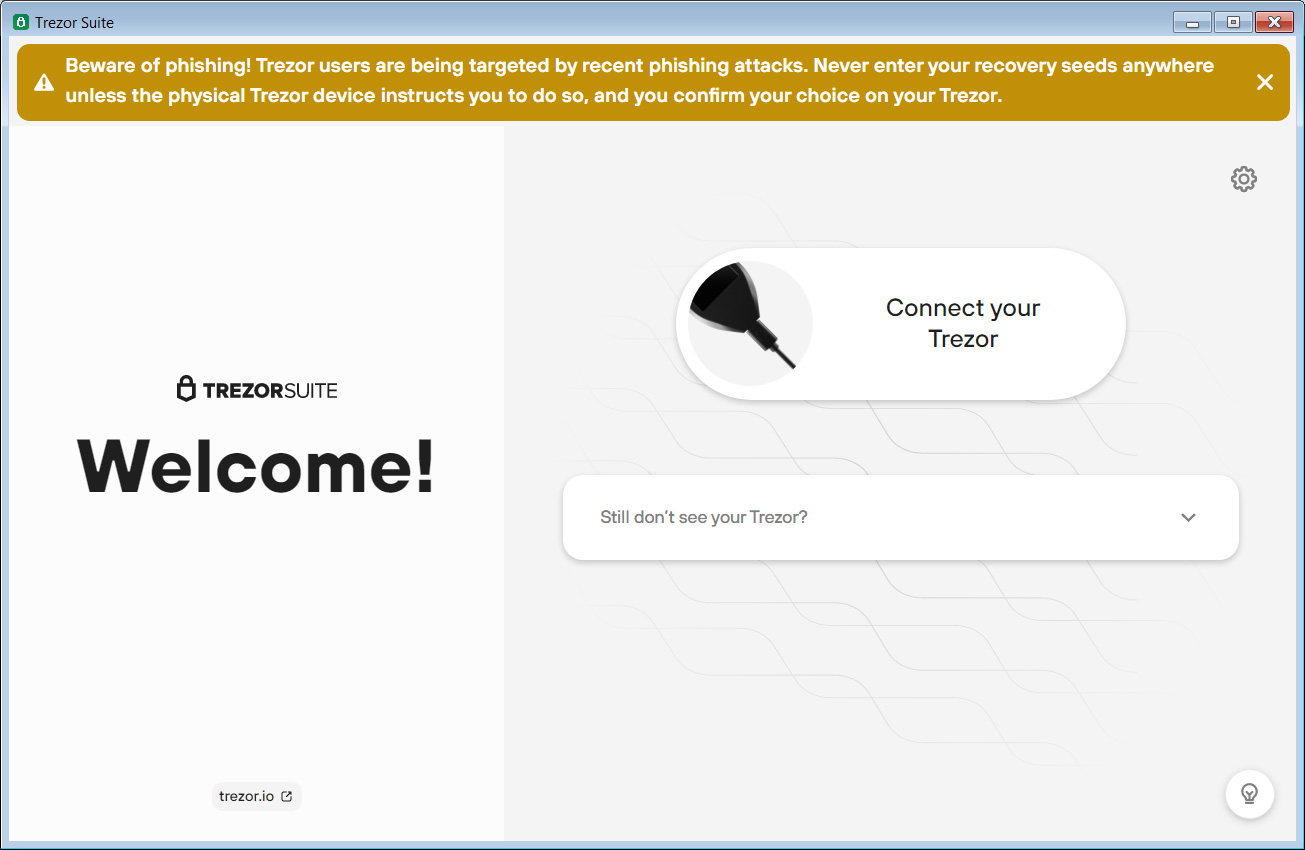

Irónicamente, esta suite falsa incluso incluye el banner de advertencia de Trezor sobre ataques de phishing en la parte superior de la pantalla de la aplicación.

Fuente: BleepingComputer

Sin embargo, una vez que los propietarios de Trezor conectan su dispositivo a la aplicación falsa de Trezor Suite, se les pedirá que ingresen su frase de recuperación de 12 a 24 palabras, que se envía de vuelta a los atacantes.

Ahora que los atacantes tienen su frase de recuperación, pueden usarla para importar la frase de recuperación a sus propias billeteras y robar los activos de criptomonedas de las víctimas.

Un ataque casi idéntico se dirigió a los propietarios de billeteras criptográficas de hardware Ledger que desean ataques de phishing que conduzcan al software Ledger Live falso.

¿Qué deben hacer los propietarios de Trezor?

En primer lugar, nunca ingrese su semilla de recuperación en ninguna aplicación o sitio web. La semilla solo debe ingresarse directamente en el dispositivo Trezor que está tratando de recuperar.

Como es fácil crear dominios similares que se hagan pasar por sitios legítimos, cuando se trata de criptomonedas y activos financieros, siempre escriba el dominio al que intenta acceder en su navegador en lugar de confiar en los enlaces de los correos electrónicos.

De esta manera, sabrá que va al sitio legítimo en lugar de a un sitio que se hace pasar por él.

Además, el sitio web oficial de Trezor se encuentra en trezor.io , por lo que otros dominios, como trezor.com, no están relacionados con la compañía de billeteras de hardware criptográfico.

Finalmente, ignore cualquier correo electrónico que afirme ser de Trezor y que indique que se vio afectado por una violación de datos reciente. Si está preocupado, en lugar de hacer clic en el enlace de estos correos electrónicos, comuníquese directamente con Trezor para obtener más información.