Microsoft ahora permite a los administradores empresariales volver a habilitar el controlador de protocolo MSIX ms-appinstaller deshabilitado después de que Emotet abusara de él para entregar paquetes maliciosos de Windows App Installer.

App Installer (también conocido como AppX Installer) permite a los usuarios instalar aplicaciones de Windows directamente desde un servidor web usando un paquete MSIX o un archivo App Installer sin descargar primero los instaladores a su computadora.

Microsoft deshabilitó el esquema ms-appinstaller en respuesta a los informes de ataques continuos de Emotet que explotan una vulnerabilidad de suplantación de identidad de Windows AppX Installer de día cero , lo que obliga a los usuarios a descargar los paquetes de aplicaciones en su dispositivo antes de instalarlos usando App Installer.

«Reconocemos que esta función es fundamental para muchas organizaciones empresariales. Nos estamos tomando el tiempo para realizar pruebas exhaustivas para garantizar que la reactivación del protocolo se pueda realizar de manera segura», dijo el gerente de programas de Microsoft, Dian Hartono, al anunciar el cierre del protocolo. .

«Estamos estudiando la introducción de una política de grupo que permitiría a los administradores de TI volver a habilitar el protocolo y controlar su uso dentro de sus organizaciones».

Cómo volver a habilitar el protocolo ms-appinstaller

Según una actualización de Hartono , Microsoft finalmente logró solucionar el problema y ahora permite a los administradores volver a activar el controlador de protocolo instalando la última versión del instalador de aplicaciones (1.17.10751.0) y habilitando una política de grupo.

En los sistemas en los que la actualización del instalador de la aplicación no se puede implementar mediante el instalador basado en Internet, Microsoft también proporciona una versión sin conexión en el Centro de descarga de Microsoft ( enlace de descarga ).

La función del instalador de aplicaciones se volverá a habilitar después de descargar e implementar la política del instalador de aplicaciones de escritorio y seleccionar «Habilitar el protocolo ms-appinstaller del instalador de aplicaciones».

Puede hacerlo a través del Editor de directivas de grupo yendo a Configuración del equipo > Plantillas administrativas > Componentes de Windows > Instalador de aplicaciones de escritorio.

«Necesitará que tanto la última aplicación del instalador de aplicaciones como la política del instalador de aplicaciones de escritorio estén habilitadas para usar el protocolo ms-appinstaller para MSIX», agregó Hartono.

ms-appinstaller abusado para empujar malware

Emotet comenzó a usar paquetes maliciosos de Windows AppX Installer camuflados como software Adobe PDF para infectar dispositivos Windows en campañas de phishing desde principios de diciembre de 2021.

Los correos electrónicos de phishing de la botnet usaban correos electrónicos de cadena de respuesta robados que instruían a los destinatarios para que abrieran archivos PDF relacionados con conversaciones anteriores.

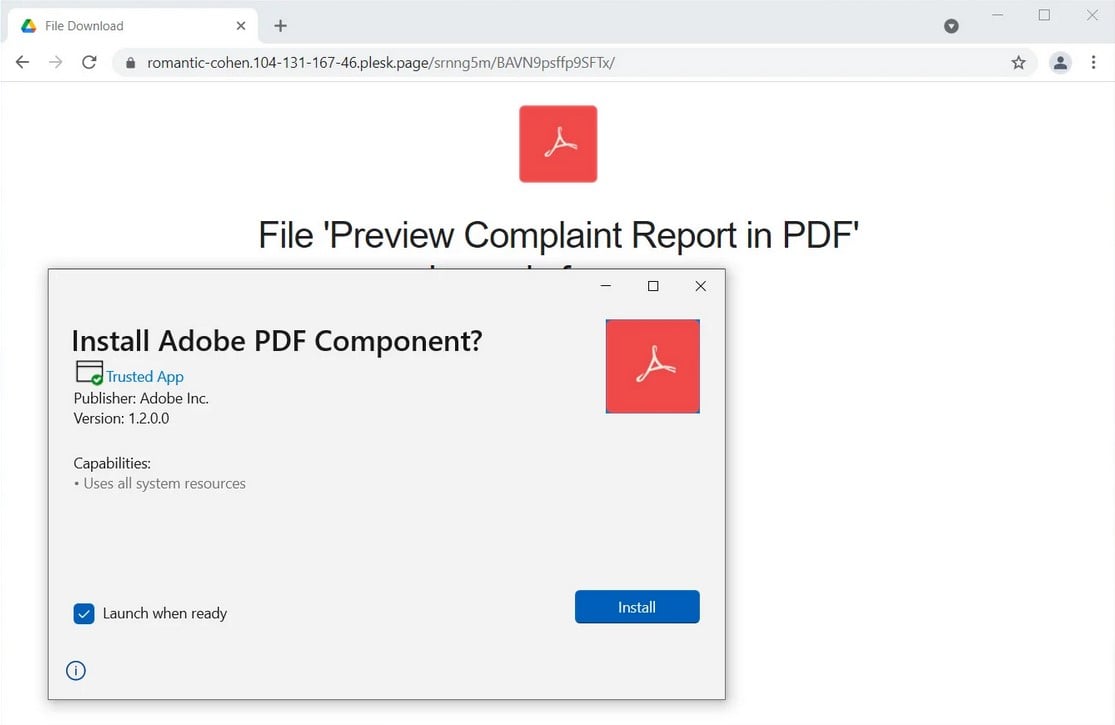

Sin embargo, en lugar de abrir el PDF, los enlaces incrustados redirigían a los destinatarios para que iniciaran el Instalador de aplicaciones de Windows y les pedían que instalaran un «Componente PDF de Adobe» malicioso.

Aunque se parece a una aplicación legítima de Adobe, el Instalador de aplicaciones descargó e instaló un paquete de aplicaciones malicioso alojado en Microsoft Azure después de que los objetivos hicieran clic en el botón Instalar.

Puede encontrar más detalles, incluida la forma en que Emotet abusó de la vulnerabilidad del instalador de aplicaciones de Windows, en nuestro informe anterior sobre la campaña de diciembre.

La misma falla de suplantación de identidad también se aprovechó para distribuir el malware BazarLoader utilizando paquetes maliciosos alojados en Microsoft Azure a través de URL *.web.core.windows.net.

«Hemos investigado informes de una vulnerabilidad de suplantación de identidad en el instalador de AppX que afecta a Microsoft Windows», explicó Microsoft .

«Microsoft está al tanto de los ataques que intentan explotar esta vulnerabilidad mediante el uso de paquetes especialmente diseñados que incluyen la familia de malware conocida como Emotet/Trickbot/Bazaloader».

Fuente: https://www.bleepingcomputer.com