Se ha detectado una nueva variedad de malware de Android que se dirige a clientes de banca en línea y billeteras de criptomonedas en España e Italia, solo unas semanas después de que una operación coordinada de aplicación de la ley desmanteló FluBot .

El troyano de robo de información, cuyo nombre en código es MaliBot por F5 Labs, tiene tantas funciones como sus contrapartes , lo que le permite robar credenciales y cookies, omitir los códigos de autenticación multifactor (MFA) y abusar del Servicio de accesibilidad de Android para monitorear la pantalla del dispositivo de la víctima.

Se sabe que MaliBot se disfraza principalmente de aplicaciones de minería de criptomonedas como Mining X o The CryptoApp que se distribuyen a través de sitios web fraudulentos diseñados para atraer a visitantes potenciales para que las descarguen.

También saca otra hoja del libro de jugadas del troyano bancario móvil, ya que emplea smishing como vector de distribución para propagar el malware accediendo a los contactos de un teléfono inteligente infectado y enviando mensajes SMS que contienen enlaces al malware.

«El comando y control (C2) de MaliBot está en Rusia y parece usar los mismos servidores que se usaron para distribuir el malware Sality «, dijo Dor Nizar, investigador de F5 Labs . «Es una reelaboración muy modificada del malware SOVA, con diferentes funcionalidades, objetivos, servidores C2, dominios y esquemas de empaquetado».

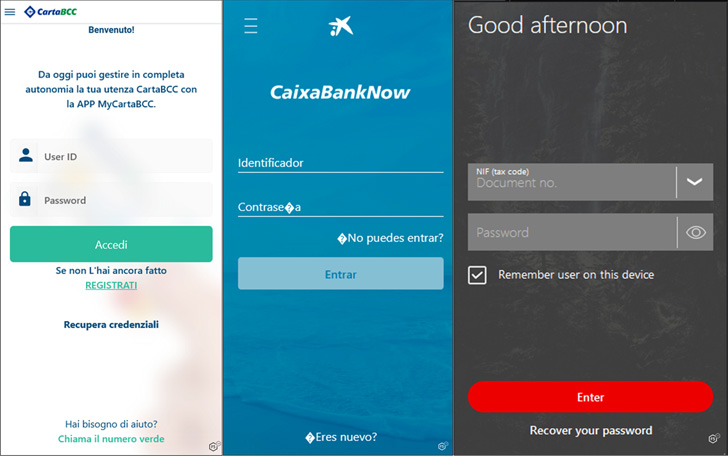

SOVA (que significa «Búho» en ruso), que se detectó por primera vez en agosto de 2021 , se destaca por su capacidad para realizar ataques superpuestos, que funcionan al mostrar una página fraudulenta usando WebView con un enlace proporcionado por el servidor C2 en caso de que una víctima abra un aplicación bancaria incluida en su lista de objetivos activos.

Algunos de los bancos objetivo de MaliBot que utilizan este enfoque incluyen UniCredit, Santander, CaixaBank y CartaBCC.

El Servicio de accesibilidad es un servicio en segundo plano que se ejecuta en dispositivos Android para ayudar a los usuarios con discapacidades. Durante mucho tiempo ha sido aprovechado por spyware y troyanos para capturar el contenido del dispositivo e interceptar las credenciales ingresadas por usuarios desprevenidos en otras aplicaciones.

Además de poder desviar contraseñas y cookies de la cuenta de Google de la víctima, el malware está diseñado para deslizar códigos 2FA de la aplicación Google Authenticator, así como filtrar información confidencial, como saldos totales y frases iniciales de las aplicaciones Binance y Trust Wallet.

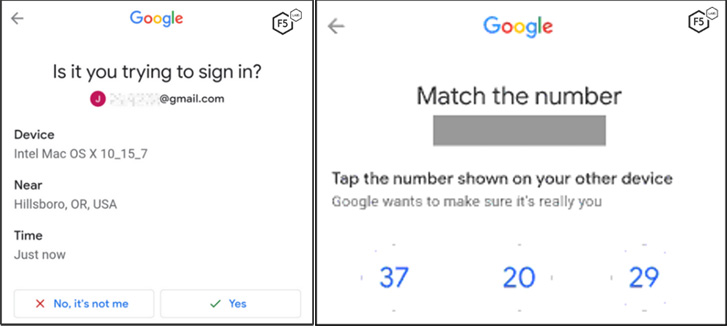

Además, Malibot es capaz de armar su acceso a la API de Accesibilidad para vencer los métodos de autenticación de dos factores (2FA) de Google, como las indicaciones de Google , incluso en escenarios en los que se intenta iniciar sesión en las cuentas usando las credenciales robadas de un dispositivo previamente desconocido.

«La versatilidad del malware y el control que brinda a los atacantes sobre el dispositivo significa que, en principio, podría usarse para una gama más amplia de ataques que el robo de credenciales y criptomonedas», dijeron los investigadores.

«De hecho, cualquier aplicación que haga uso de WebView es susceptible de que se roben las credenciales y las cookies de los usuarios».

Fuente: https://thehackernews.com