Los investigadores han demostrado cómo los actores de amenazas pueden abusar de la función de reenvío de puertos de GitHub Codespaces para alojar y distribuir malware y scripts maliciosos.

GitHub Codespaces permite a los desarrolladores implementar plataformas IDE alojadas en la nube en contenedores virtualizados para escribir, editar y probar/ejecutar código directamente dentro de un navegador web.

Desde que estuvo ampliamente disponible en noviembre de 2022, GitHub Codespaces se ha convertido en una opción popular entre los desarrolladores que lo prefieren por su entorno preconfigurado basado en contenedores equipado con todas las herramientas y dependencias necesarias para sus proyectos.

Uso de GitHub Codespaces como servidor de malware

En un nuevo informe de Trend Micro, los investigadores demuestran cómo GitHub Codespaces se puede configurar fácilmente para que actúe como un servidor web para distribuir contenido malicioso y, al mismo tiempo, evitar la detección, ya que el tráfico proviene de Microsoft.

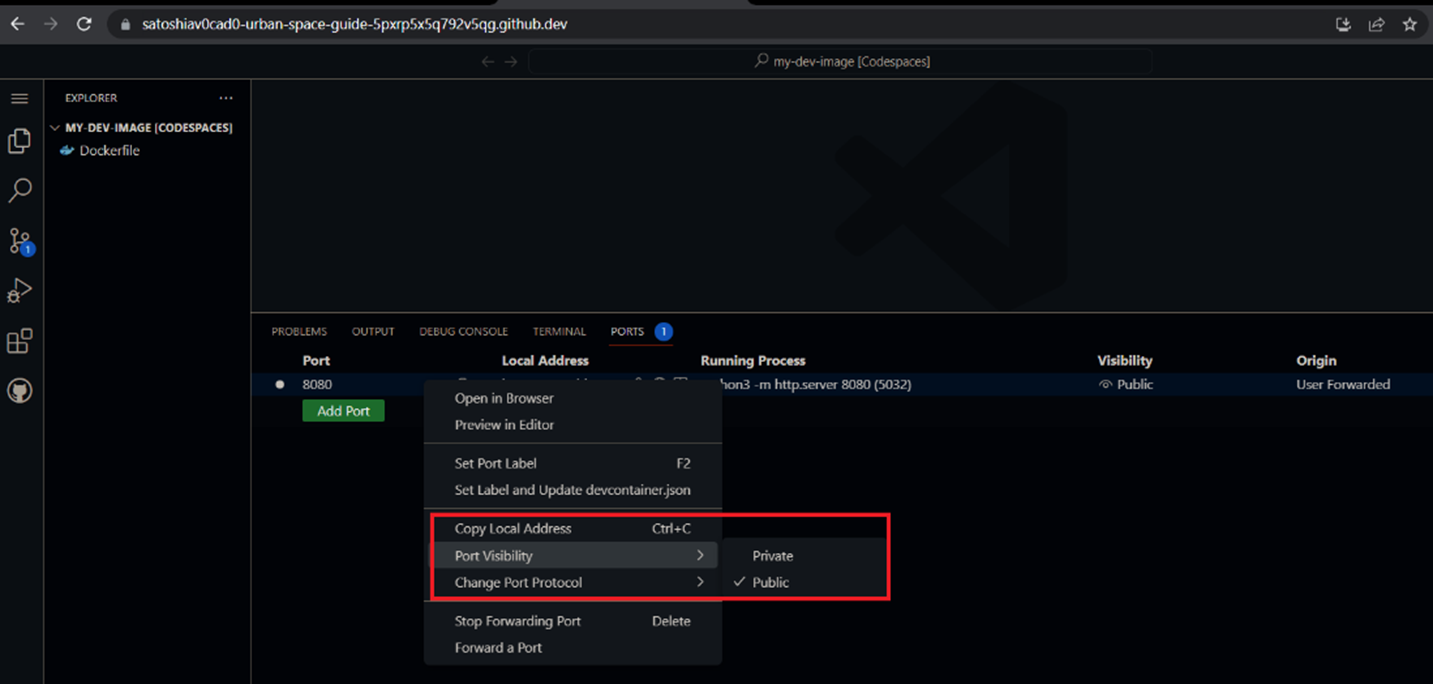

GitHub Codespaces permite a los desarrolladores reenviar puertos TCP al público para que los usuarios externos puedan probar o ver las aplicaciones.

Al reenviar puertos en una máquina virtual de Codespace, la función de GitHub generará una URL para acceder a la aplicación que se ejecuta en ese puerto, que se puede configurar como privada o pública.

Un reenvío de puerto privado requiere autenticación en forma de token o cookies para acceder a la URL. Sin embargo, cualquier persona que conozca la URL puede acceder a un puerto público sin necesidad de autenticación.

Fuente: Trend Micro

Esta característica de GitHub brinda a los desarrolladores flexibilidad en las demostraciones de código, pero Trend Micro dice que los atacantes de hoy pueden abusar fácilmente de ella para alojar malware en la plataforma.

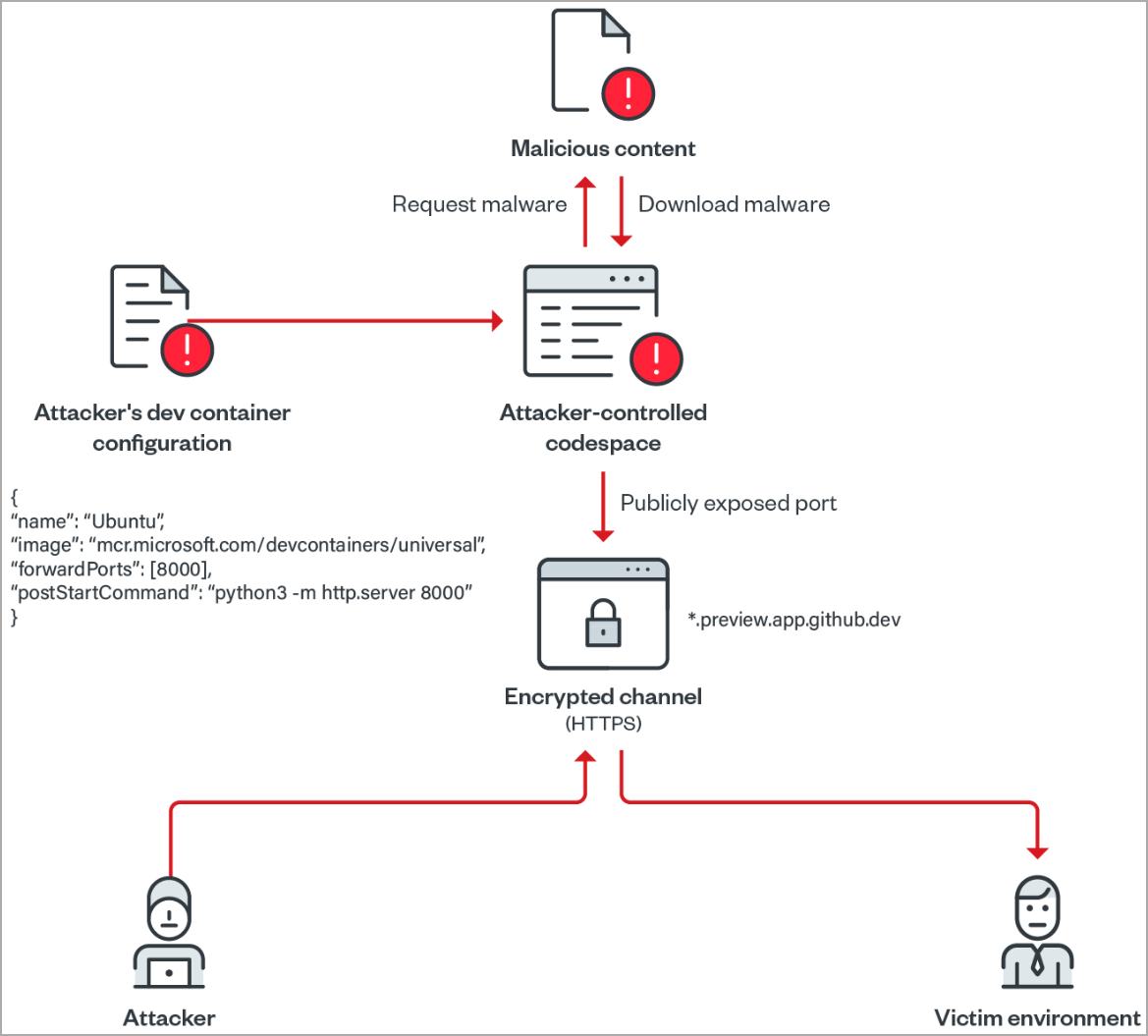

Teóricamente, un atacante podría ejecutar un servidor web Python simple, cargar scripts maliciosos o malware en su Codespace, abrir un puerto de servidor web en su VM y asignarle visibilidad «pública».

La URL generada se puede usar para acceder a los archivos alojados, ya sea para campañas de phishing o para alojar ejecutables maliciosos descargados por otro malware.

Así es precisamente como los actores de amenazas abusan de otros servicios confiables como Google Cloud, Amazon AWS y Microsoft Azure para campañas de distribución de malware.

«Para validar nuestra hipótesis de escenario de abuso de modelado de amenazas, ejecutamos un servidor HTTP basado en Python en el puerto 8080, reenviamos y expusimos el puerto públicamente», se lee en el informe de Trend Micro .

«En el proceso, encontramos fácilmente la URL y la ausencia de cookies para la autenticación».

Los analistas dicen que si bien HTTP se usa de forma predeterminada en el sistema de reenvío de puertos de Codespaces, los desarrolladores pueden configurarlo en HTTPS, lo que aumenta la ilusión de seguridad de la URL.

Debido a que GitHub es un espacio confiable, es menos probable que las herramientas antivirus activen las alarmas para que los actores de amenazas puedan evadir la detección a un costo mínimo.

Profundizando el ataque

Los analistas de Trend Micro también exploran el abuso de Dev Containers en GitHub Codespaces para hacer que sus operaciones de distribución de malware sean más eficientes.

Un «contenedor de desarrollo» en GitHub Codespaces es un contenedor preconfigurado que contiene todas las dependencias y herramientas necesarias para un proyecto específico. Los desarrolladores pueden usarlo para una implementación rápida, compartirlo con otros o conectarse a través de VCS.

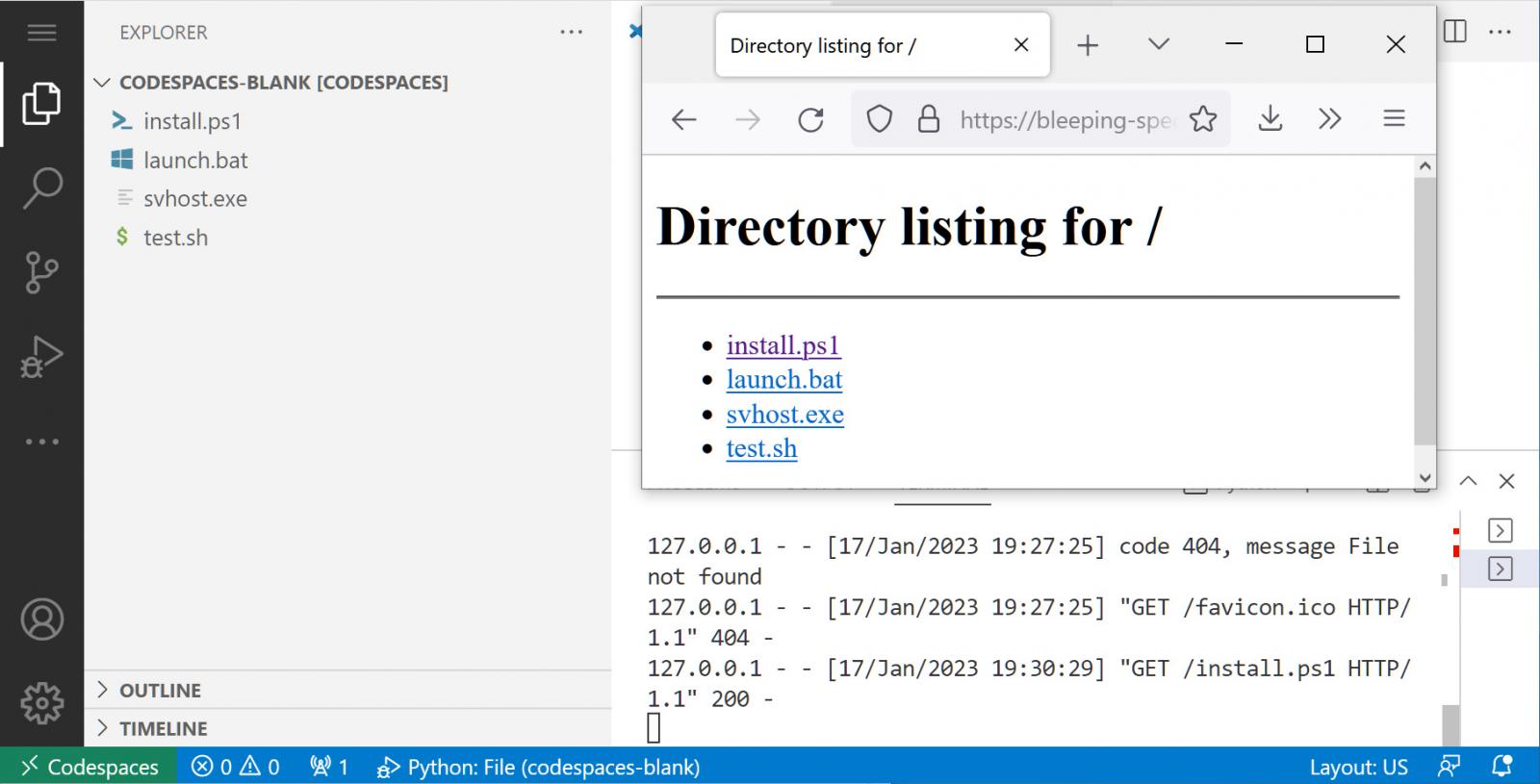

Un atacante puede usar un script para reenviar un puerto, ejecutar un servidor HTTP de Python y descargar archivos maliciosos dentro de su Codespace.

A continuación, la visibilidad del puerto se configura como pública, lo que crea un servidor web con un directorio abierto que envía archivos maliciosos a los objetivos.

Trend Micro creó una prueba de concepto (PoC) para esto, utilizando un retraso de 100 segundos después de que se accede a la URL antes de que se elimine el servidor web.

BleepingComputer pudo replicar la creación de un servidor web «malicioso» utilizando Codespaces en menos de 10 minutos, sin ninguna experiencia con la función.

Fuente: BleepingComputer

«Con estos scripts, los atacantes pueden abusar fácilmente de GitHub Codespaces para entregar contenido malicioso a un ritmo rápido al exponer los puertos públicamente en sus entornos de Codespace. Dado que cada Codespace creado tiene un identificador único, el subdominio asociado también es único», explica Trend Micro en el informe.

«Esto le da al atacante suficiente terreno para crear diferentes instancias de directorios abiertos».

La política de GitHub es que los espacios de códigos inactivos se eliminen automáticamente después de 30 días , por lo que los atacantes pueden usar la misma URL durante todo un mes.

Si bien no se conoce ningún abuso de GitHub Codespaces en este momento, el informe destaca una posibilidad realista, ya que los actores de amenazas generalmente prefieren apuntar a plataformas de «uso gratuito» en las que también confían los productos de seguridad.

BleepingComputer se ha puesto en contacto con GitHub para comentar sobre el informe de Trend Micro, pero todavía estamos esperando una respuesta.

Fuente: https://www.bleepingcomputer.com