Un actor de amenazas ha subido al repositorio PyPI (Python Package Index) tres paquetes maliciosos que llevan código para colocar malware que roba información en los sistemas de los desarrolladores.

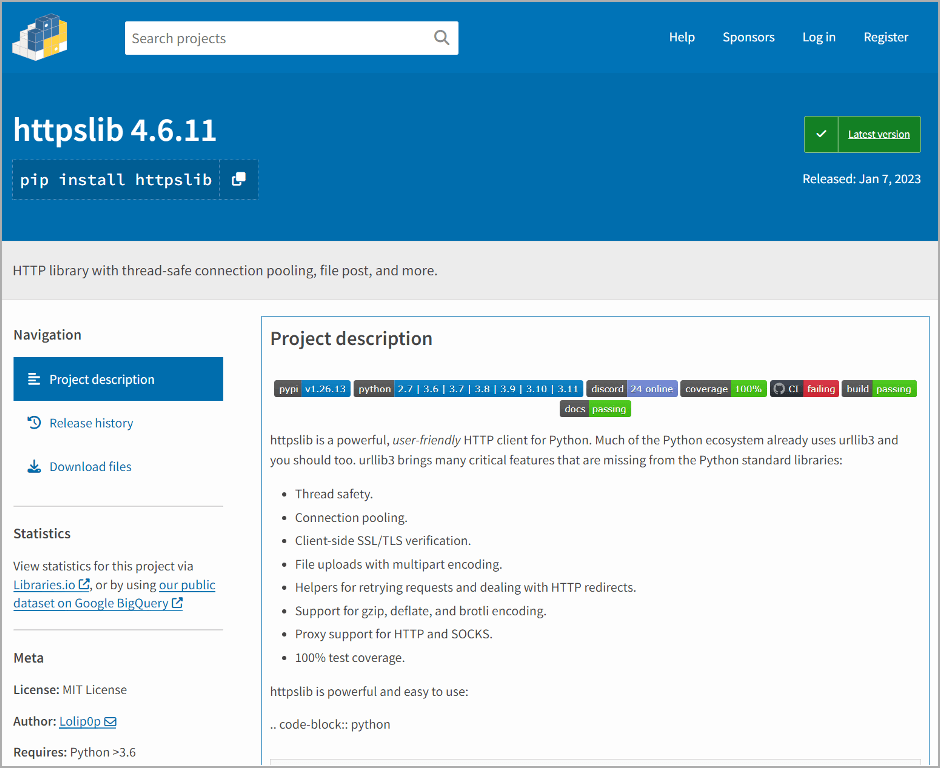

Todos los paquetes maliciosos, descubiertos por Fortinet , fueron subidos por el mismo autor llamado ‘Lolip0p’ entre el 7 y el 12 de enero de 2023. Sus nombres son ‘colorslib’, ‘httpslib’ y ‘libhttps’. Los tres han sido reportados y eliminados del PyPI.

PyPI es el repositorio más utilizado para los paquetes de Python que los desarrolladores de software utilizan para obtener los componentes básicos de sus proyectos.

Desafortunadamente, su popularidad lo convierte en un atractivo para los actores de amenazas que apuntan a los desarrolladores o sus proyectos. Por lo general, los paquetes maliciosos se cargan disfrazados de algo útil o imitan proyectos de renombre modificando su nombre .

PyPI no tiene los recursos para analizar todas las cargas de paquetes, por lo que depende de los informes de los usuarios para encontrar y eliminar archivos maliciosos. Sin embargo, cuando se eliminan, los paquetes defectuosos suelen contar con varios cientos de descargas.

Nueva campaña

A diferencia de las cargas maliciosas típicas en PyPI, el trío que descubrió Fortinet presenta descripciones completas, lo que ayuda a engañar a los desarrolladores para que crean que son recursos genuinos.

En este caso, los nombres de los paquetes no mimetizan otros proyectos sino que buscan convencer de que vienen con código confiable y libre de riesgos.

Según el servicio de recuento de estadísticas de paquetes PyPI ‘pepy.tech’, las tres entradas maliciosas tenían los siguientes recuentos de descargas cuando se eliminaron el domingo 14 de enero.

- Colorslib – 248 descargas

- httpslib – 233 descargas

- libhttps – 68 descargas

Aunque la cantidad de descargas puede parecer pequeña, el impacto potencial de estas infecciones como parte de una cadena de suministro las hace significativas.

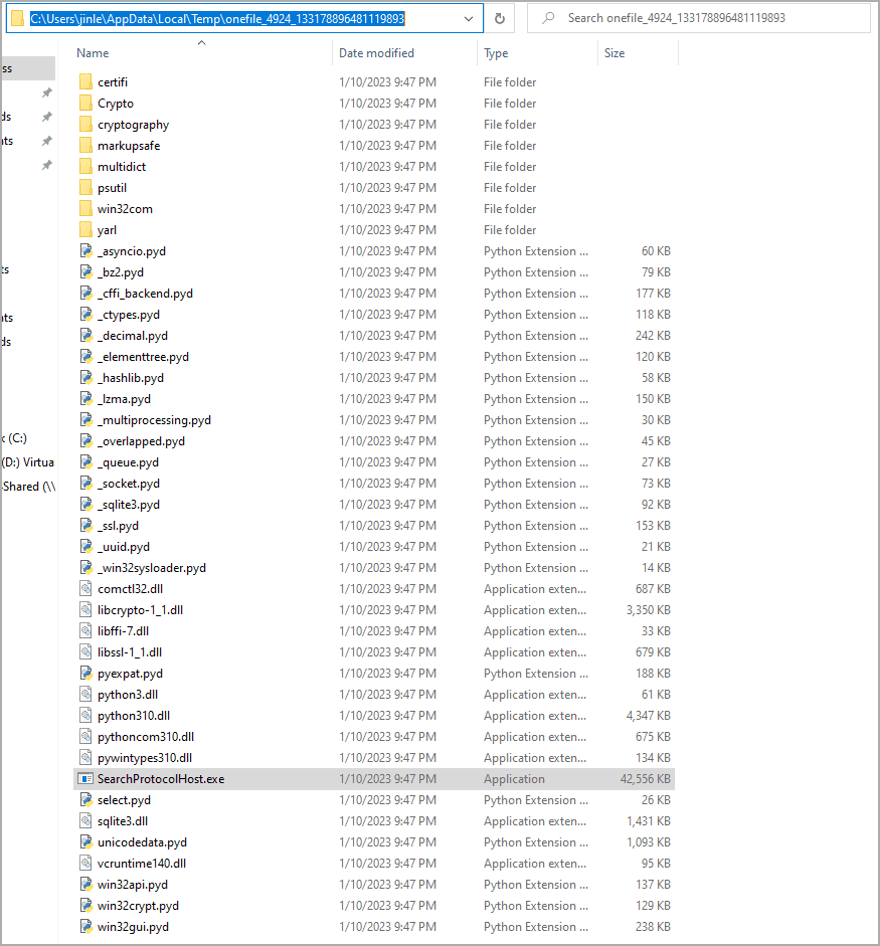

Los tres paquetes cuentan con el mismo archivo malicioso ‘setup.py’ que intenta ejecutar PowerShell que obtiene un ejecutable de una URL sospechosa, llamada ‘Oxyz.exe’. Esta pieza de malware roba información del navegador.

BleepingComputer descubrió que Oxyz.exe también se propaga como un generador gratuito de Discord Nitro.

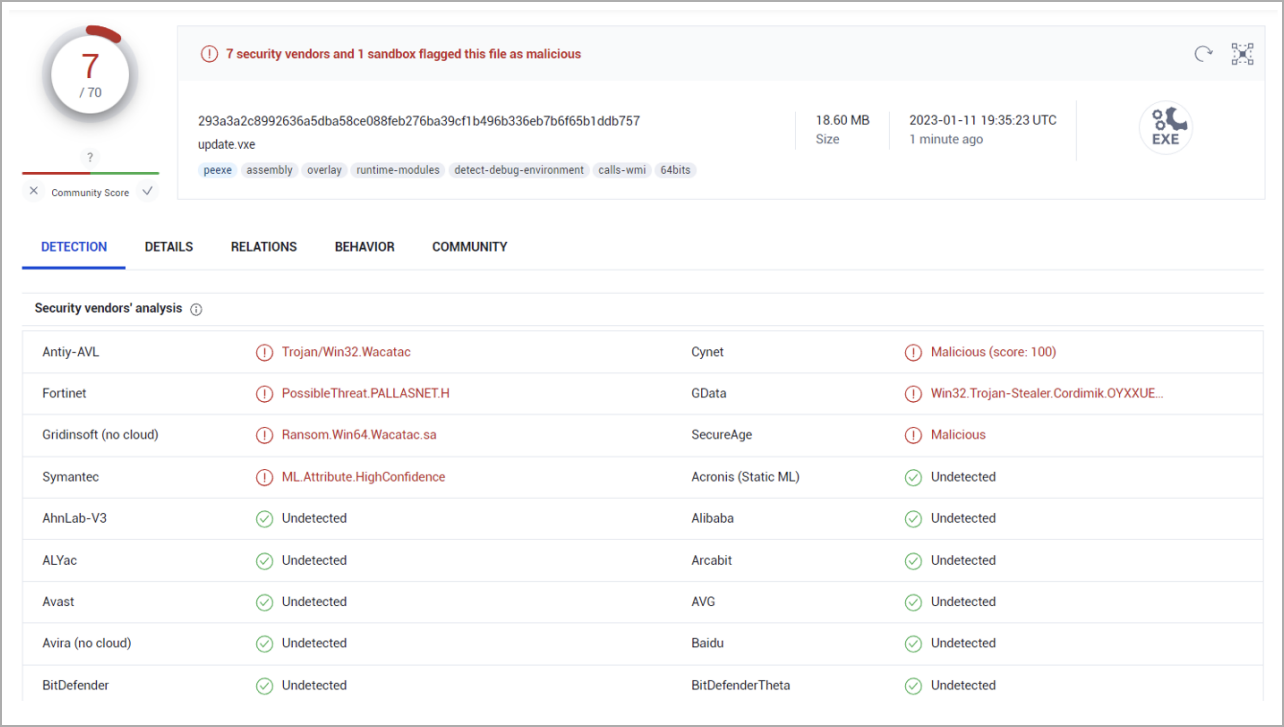

Ese segundo archivo está marcado por algunos proveedores en VirusTotal como malicioso. Fortinet dice que ‘update.exe’ suelta varios archivos adicionales en el host, uno de los cuales (‘SearchProtocolHost.exe’), que algunos proveedores de antivirus marcan como malicioso como un ladrón de información.

Mirando un poco más allá, BleepingComputer descubrió que al menos uno de los procesos descartados se usa para recopilar tokens de Discord, lo que sugiere que es parte de una campaña general de malware para robar información que se usa para robar datos del navegador, tokens de autenticación y otros datos de un dispositivo infectado. .

Las tasas de detección de los tres ejecutables utilizados en este ataque son bastante bajas, oscilando entre el 4,5 % y el 13,5 %, lo que permite que los archivos maliciosos eludan la detección de varios agentes de seguridad que pueden estar ejecutándose en el host de la víctima.

Desafortunadamente, incluso después de eliminar esos paquetes de PyPI, los actores de amenazas aún pueden volver a cargarlos más adelante con un nombre diferente.

Para garantizar la seguridad de sus proyectos, los desarrolladores de software deben prestar atención al seleccionar paquetes para descargar. Esto incluye verificar a los autores del paquete y revisar el código para cualquier intención sospechosa o maliciosa.

Fuente: https://www.bleepingcomputer.com